如何使用ReconFTW来实现完整的渗透测试信息侦察

作者:admin | 时间:2021-2-16 15:25:33 | 分类:黑客工具 隐藏侧边栏展开侧边栏

ReconFTW

ReconFTW是一个简单且功能强大的脚本,ReconFTW能够通过各种技术实现子域名枚举的自动化,并进一步扫描其中可能存在的安全漏洞。扫描完成之后,ReconFTW将给广大研究人员报告潜在的安全漏洞。

功能介绍

Google Dorks(degoogle_hunter);

多子域枚举技术;

-

被动扫描(subfinder、assetfinder、amass、findomain、crobat、waybackurls);

-

暴力破解(shuffledns);

-

子域名JS爬取(JSFinder);

Sub TKO;

网络探测器(httpx);

网络截图(webscreenshot);

端口扫描器(naabu);

模板扫描(nuclei)

Url提取(waybackurls、gau、gospider、github-endpoints);

模式搜索(gf和gf-patterns);

参数发现(paramspider和arjun);

XSS(XSStrike);

开放重定向(Openredirex);

SSRF(py);

CRLF(crlfuzz);

Github(git-hound);

Javascript分析(LinkFinder,JSFScan脚本);

模糊测试(ffuf);

SSL测试(testssl);

多线程支持(Interlace);

自定义输出文件夹(默认为Recon/target.tld/);

更新工具脚本;

Docker支持;

CMS扫描(CMSeek);

工具安装

首先,我们需要在本地主机上安装好Go语言环境,要求Golang > v1.14,并且在.bashrc和.zshrc中正确设置PATH路径参数:$GOPATH和$GOROOT。

export GOROOT=/usr/local/go export GOPATH=$HOME/go export PATH=$GOPATH/bin:$GOROOT/bin:$PATH

源码安装

wget https://golang.org/dl/go1.15.7.linux-amd64.tar.gz tar -C /usr/local -xzf go1.15.7.linux-amd64.tar.gz

或者说,广大研究人员也可以在本地主机上运行下列命令将该项目源码克隆至本地,并通过install.sh安装脚本完成ReconFTW的安装与配置:

git clone https://github.com/six2dez/reconftw cd reconftw chmod +x *.sh ./install.sh ./reconftw.sh -d target.com -a

我们建议广大研究人员在某些场景下设置好你的API密钥或env环境变量:

-

amass (~/.config/amass/config.ini)

-

subfinder (~/.config/subfinder/config.yaml)

-

git-hound (~/.githound/config.yml)

-

github-endpoints.py (GITHUB_TOKEN env var)

-

favup (shodan init <SHODANPAIDAPIKEY>)

-

SSRF Server (COLLAB_SERVER环境变量)

-

Blind XSS Server (XSS_SERVER环境变量)

Docker

构建镜像:

docker build -t reconftw/reconftw .

Docker使用

docker run --rm reconftw/reconftw -h

完整扫描

docker run --rm reconftw/reconftw -d target.tld -a

或

docker run -it --rm -v $PWD/targets.txt:/app/targets.txt reconftw/reconftw -l /app/targets.txt -a Pages 1 Find a Page… Home Clone this wiki locally

工具使用

TARGET OPTIONS -d DOMAIN 指定目标域名 -l list.txt 目标列表,每个占一行 -x oos.txt 需要排除的子域名列表 MODE OPTIONS -a 执行所有检测 -s 完整的子域名扫描 -g Google Dork搜索 -w 执行Web检测 -t 检测子域名接管 -i 检测所有需要的工具 -v 调式/Verbose模式 -h 显示帮助信息 SUBDOMAIN OPTIONS --sp 被动子域名扫描 --sb 爆破子域名 --sr 子域名组合与解析 --ss 子域名爬取扫描 OUTPUT OPTIONS -o output/path 定义输出目录

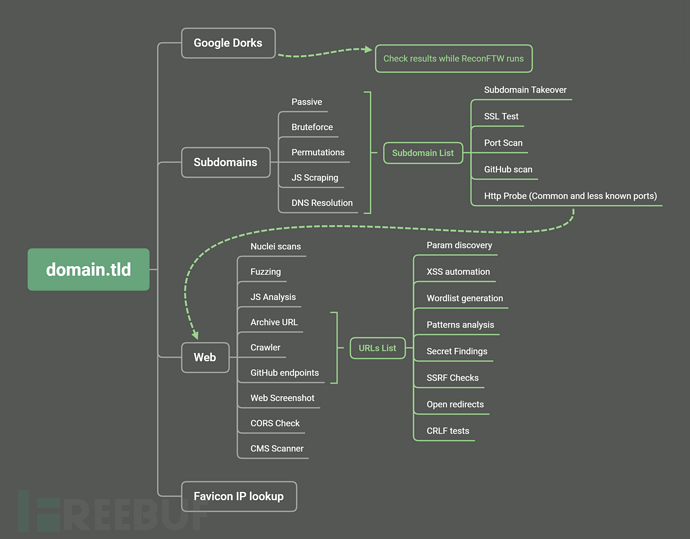

ReconFTW工作流脑图

项目地址

ReconFTW:【GitHub传送门】