小米范 渗透测试浏览器

作者:admin | 时间:2017-12-26 16:45:54 | 分类:黑客工具 隐藏侧边栏展开侧边栏

小米范渗透测试浏览器是一款以chrome内核为基础,添加了一些渗透常用功能的浏览器。

工具需使用java 1.8以上版本运行。

主要功能包括:

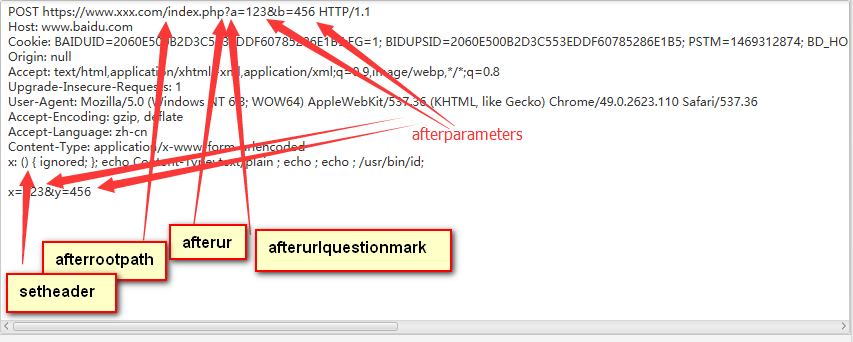

1、自动修改http头(Host、 Referer、Cookie、User-Agent);

2、POST提交。

3、请求拦截、修改(此拦截并非使用代理的方式,不存在https安装证书的问题,但是有些地方也没有代理拦截那么方便)。

4、代理快速切换。

5、网页URL提取。

6、端口扫描。

7、目录扫描。

8、basic认证破解。

9、表单认真破解(模拟浏览器操作、可绕过前端js加密、但速度慢、用于少量口令破解)。

10、域名反查(调用爱站)。

11、二级域名查询(调用netcraft)。

12、FUZZ,可自定义规则,在参数后面、URL后面、URL根路径、URL问号后面插入payload、或自定义HTTP头,支持POST(在抓包重放表格选择右键即可)。

13、右键发送到sqlmap(自动识别https/http),需要安装sqlmap,支持sqlmap -r/-u参数,支持POST(在抓包重放表格选择右键即可)。

14、抓包/修改重放。

15、网页源码格式化/编辑并以dom的方式保存至当前网页。

16、1.5版本增加url批量存活检测功能,针对存活的URL可以使用内置浏览器打开进行测试。

参数说明:

User-Agent头可以选择内置的也可以自己输入,输入后按回车即可。

代理切换,可以选择内置的也可以自己输入,格式192.168.1.1:8080,输入后按回车即可。

用户名密码字典及fuzz字典均放在dict目录下,可自行修改。

浏览器缓存放在AppData文件夹。

最新版本下载地址:http://pan.baidu.com/s/1c1NDSVe 文件名 XmfBrowser

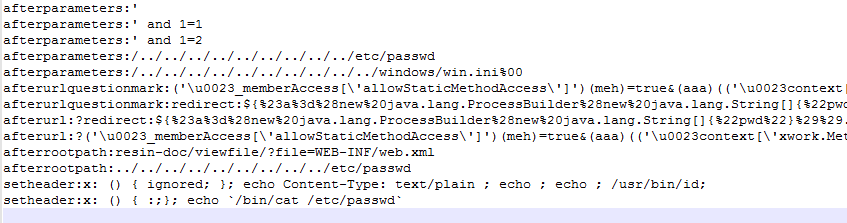

FUZZ规则根据自己的需求自行添加,规则格式如下:(前缀:payload),示例如下

不同的前缀表示payload插入的位置:

另外针对不适用的规则会快速跳过,比如FUZZ一个没有参数的请求,则afterparameters类的规则会快速跳过。

作者:范世强