CIA 秘密导弹控制项目 Protego:盔甲护身,绝密防御

作者:admin | 时间:2017-9-9 08:09:02 | 分类:黑客工具 隐藏侧边栏展开侧边栏

维基解密本周照常更新,不过与以往 Vault 7 系列间谍工具或入侵工具不同,今天公布的是一个秘密导弹控制项目 Protego(盔甲护身)。本次共公布了 4 份机密文件以及 37 份相关文档,涉及美国微芯科技(Microchip Technology Inc.)的硬件/软件手册。

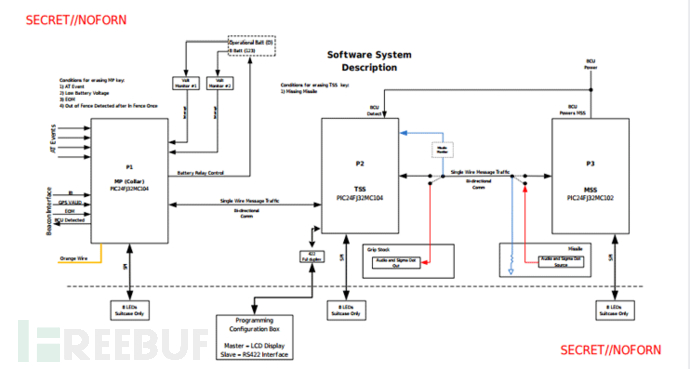

文件显示,Protego 项目主要是由美国国防部重要承包商雷神公司开发的一款基于 PIC 的导弹控制系统,项目周期为 2014 年到 2015 年。这个系统主要安装在配备导弹发射系统(空对空或空对地)的 Pratt & Whitney 航空器 (PWA)中 ,可以用于攻击空对空或者空对地的目标。

Protego 包含独立的微控制器单元组成,可以通过加密和认证的渠道交换数据和信号。用于传输数据和信号的加密的渠道包括:

» 机载 TWA :“主处理器”(Master Processor) 和“部署盒”“Deployment Box”,这两个系统都按照 主/从 冗余模式布置;

» 这个导弹系统中,导弹自身(“导弹智能转换” Missle Smart Switch)、发射管道(“管道智能转换” Tube Smart Switch)以及在发射前和发射过程中承托火箭的管套(collar)都配备微处理器。

泄漏文件包括项目计划、说明、配置和构建 Protego 图像的方法指南以及其他相关数据。只有当主处理器从信标收到三个特定有效信号之后,才能发射导弹。三个信号包括:“In Border”(PWA在定义的行动区域内)、“Valid GPS”(有效 GPS 信号 )和 “No End of Operational Period”(行动定义时间段内的当前时间)。只有这些信号都设置为 “True”的时候,导弹才会发射。

各种场景(例如“偏离目标操作区域”或“导弹失踪”等)都设置有类似的安保措施;可以自动破坏加密和验证密钥。

目前尚不清楚 Protego 项目是否属于 Vault 7 的一部分,也没有明确的迹象表明 Protego 存在于 CIA 专门开发恶意软件和黑客工具的 EDG(工程开发小组)的项目库中。雷神公司也曾在以前的中情局泄漏中提及,美国情报机构主要用分析实际攻击者所使用的 TTP 策略。此外,Protego(“盔甲护身”)这个名字其实是受《哈利波特》电影中的护身咒语铁甲咒(Shield Charm)启发,颇有防御的意味。

综上所述,可以说这个导弹控制系统的主要目的并非是攻击,而是为了防止秘密基地遭遇外部的物理攻击。

Protego文件下载地址:https://wikileaks.org/vault7/#Protego

其他 CIA 工具

自今年3月7日开始,维基解密开始使用一个新的代号 Vault 7 作为美国中情局(CIA)的敏感信息披露计划。根据维基解密的阐述,这些泄露的文件中包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。

自项目开始以来,维基解密已经共计公布了 25 批 CIA 相关文件:

Protego – 秘密导弹控制系统(2017.09.08)

AngelFire – 框架植入工具,对目标系统进行永久远程控制(2017.08.31)

ExpressLane – 监控包括 FBI、DHS 和 NSA 等在内的情报联络机构并搜集数据的工具(2017.08.25)

CouchPotato – 窃取RTSP/H.264视频流工具(2017.8.10)

Dumbo – 用来关闭摄像头监控的工具(2017.8.3)

Imperial – 三款后门工具(2017.7.28)

UMBRAGE / Raytheon Blackbird – CIA 承包商 Raytheon Blackbird Technologies 为 UMBRAGE 项目提供的恶意程序详细解析文档 (2017.7.19)

HighRise – 拦截 SMS 消息并重定向至远程 CIA 服务器的安卓恶意程序(2017.7.13)

BothanSpy & Gyrfalcon – 窃取 SSH 登录凭证的工具(2017.7.6)

OutlawCountry – 入侵 Linux 系统的工具(2017.6.30)

ELSA - 可以对 Windows 用户实施定位的恶意软件(2017.6.28)

Brutal Kangaroo – 针对企业或组织中网络隔离Windows主机的CIA工具。(2017.6.22)

Cherry Blossom – 一款能够远程控制的基于固件的植入工具,利用Wifi设备中的漏洞监控目标系统的网络活动(2017.6.15)

Pandemic – CIA用它吧Windows文件服务器变成攻击主机,从而感染局域网内的其他主机(2017.6.1)

Athena – 一个间谍软件框架,能够远程控制感染Windows主机,并且支持所有Windows操作系统,从Windows XP到Windows 10。(2017.5.19)

AfterMidnight和Assassin – CIA的两个恶意软件框架,针对Windows平台,能够监控、回传感染主机的操作并且执行恶意代码(2017.5.12)

Archimedes – 局域网内进行中间人攻击的工具(2017.5.5)

Scribbles – 一款将web beacons加入加密文档的工具,以便CIA黑客追踪泄密者(2017.4.28)

Weeping Angel – 将智能电视的麦克风转变为监控工具。利用此工具,CIA黑客能够将打开居民家中的智能电视(而且是在用户以为电视关闭的情况下),并窃听人们的对话。(2017.4.21)

HIVE—— 多平台入侵植入和管理控制工具(2017.4.14)

Grasshopper – 一款框架,CIA用它来创建针对Windows的恶意软件并且绕过杀毒软件(2017.4.7)

Marble – 一款秘密反取证的框架,对恶意软件的真实来源进行混淆(2017.3.31)

Dark Matter – 针对iPhone和Mac电脑的入侵工具(2017.3.23)

Year Zero – CIA针对硬件和软件的漏洞利用工具

*参考来源:Securityaffairs, THN,AngelaY 编译