Raven:一款可帮助渗透测试人员收集目标Linkedin信息的工具

作者:admin | 时间:2017-9-7 01:27:55 | 分类:黑客工具 隐藏侧边栏展开侧边栏

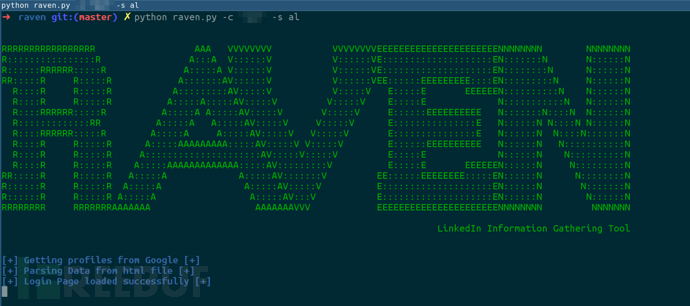

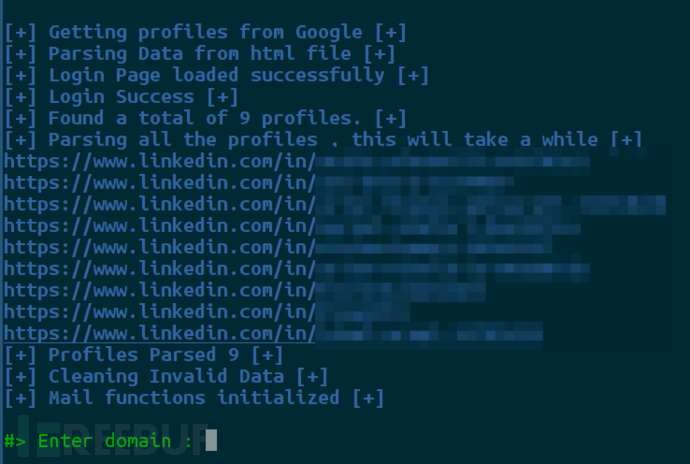

Raven是一款专门针对Linkedin的信息收集工具,如果一个组织内的员工使用了Linkedin的话,那么渗透测试人员可以用它来收集有关这个组织的内部信息了。

注:请不要将该工具用于恶意目的,Raven的作者以及FB不对他人的任何活动负责。

工具安装

1. 以root权限运行setup.sh

2. 在raven.py中调整Linkedin凭证或将数据以参数的形式传递发送

3. 如果你使用的是Kali Linux,为了避免出现异常,请将Firefox更新至最新版

文档

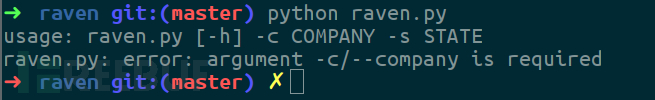

该工具的使用非常的简单,它需要至少三个参数:第一个参数为公司名称,第二个参数是国家缩写,最后一个是组织域名。

工具使用

raven.py [-h] -c COMPANY -s STATE -d DOMAIN[-p PAGES] [-lu LUSERNAME] [-lp LPASSWORD]Raven-LinkedIn信息收集工具

-c COMPANY, --company COMPANY Inputthe Company name. Ex: Pizzahut

-s STATE, --state STATE Inputthe State initials. Ex: uk , al , etc...

-d DOMAIN, --domain DOMAIN Inputthe domain name. Ex: gmail.com

-p PAGES, --pages PAGES Numberof google pages to navigate. Ex: 3

-lu LUSERNAME --lusername LUSERNAME The linkedin username to use.

-lp LPASSWORD, --lpassword LPASSWORD The linekdin password to use. 比如说,如果你所要搜索的公司是Evil Corp,所在国家为阿尔巴尼亚,那么你所使用的参数应该为:

python raven.py -c 'Evil Corp' -s al -devilcorp.al如果你不确定国家信息的话,你可以直接使用‘www’代替。

除此之外,你也可以通过参数-p来指定Google搜索引擎的搜索页面数:

python raven.py -c 'Evil Corp' -s al -devilcorp.al -p 3上面这段命令指定仅查询前三个Google页面查询结果。

工具内部

该工具实际上是一款整合了selenium的网络爬虫。它使用了Google Dork来提取出与LinkedIn有关的URL信息,然后再从中提取出有价值的数据。

可能有的同学知道,对于不同的国家,LinkedIn都有不同的子域名对应。比如说:

For example : al.linkedin.com is forAlbania, uk.linkedin.com is for United Kingdom etc.而国家参数其实代表的就是LinkedIn网站的子域名。

功能

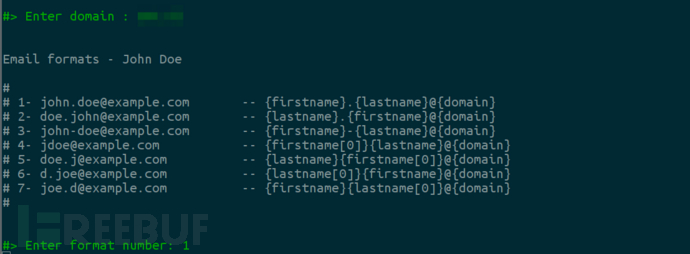

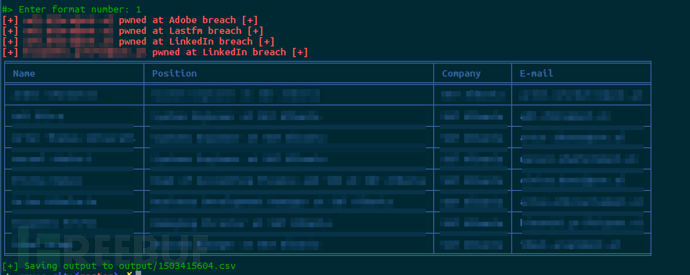

1. 在haveibeenpwned.com上自动检测寻找到的电子邮箱地址

2. 将数据以CSV格式输出

工具截图

截图1

截图2

截图3

截图4

截图5

* 参考来源:raven, FB小编Alpha_h4ck编译