CIA 对本国情报机构下手?利用ExpressLane工具搜集FBI与NSA等机构的数据

作者:admin | 时间:2017-8-26 11:01:35 | 分类:黑客工具 隐藏侧边栏展开侧边栏

维基解密上周休息了一周,本周又来搞事了:新一波 “Vault 7” 系列文档泄露。这次泄露的文档被标注为 “secret”,内容是 CIA 秘密监控全球联络情报机构(包括 FBI、DHS 和 NSA 等),并暗中搜集数据。

CIA 的科学技术分支机构——技术服务部门(OTS)和特征情报中心(I2C)向其全球情报联络机构(包括 FBI、DHS 和 NSA 等)提供一种生物识别采集系统( biometric collection system)(包括预定义的硬件、操作系统和软件),方便各方共享自己采集到的生物识别信息。但是,这些机构自然不会将自己采集到的信息全部分享出来,还有一些并没有主动分享。因此 OTS 就开发了一款名为 ExpressLane 的工具,秘密从这些联络机构的系统中窃取数据。这对于美国的其他情报机构而言,可不是什么好事儿。

OTS 负责维护 CIA 向各个联络机构提供的生物识别采集系统,因此可以访问这些系统。OTS 的特工会声称要使用 US 设备对系统进行升级。随后,特工将特定移动设备插入到这些系统中,让系统显示“安装更新”页面,并显示“更新”进度条,借此将 ExpressLane 伪装成该系统的常规更新部分,手动安装到系统中。

如果联络机构已经在使用 CIA 提供的生物识别系统,那么 ExpressLane 3.1.1 就会作为更新的一部分安装到该系统中。

此外, ExpressLane 并不会升级这些生物识别软件,OTS 主要是利用升级功能作为掩护。在系统中进行 ExpressLane 升级安装之前,OTS 可以预设其安装时间。当安装页面出现后, ExpressLane 就开始在后台搜集信息并储存到特定移动设备。如果 OTS 有用于更新系统软件的文件,ExpressLane 3.1.1 也会将这些文件复制到特定区域。

ExpressLane 显示为 MOBSLangSvc.exe,伪装成更新储存在 \Windows\System32 中,

当 USB 设备插入系统后,ExpressLane 将秘密搜集联络机构系统中的机密数据,并将数据加密存储在特定移动设备的秘密分区中。

ExpressLane 3.1.1 是文档中提到的 ExpressLane 最新版本,在安装六个月(六个月是默认值,OTS 也可以设置其他“死亡时段”)后可以自动移除,借以清除痕迹。如果某位特工在“死亡时段”内没有交还存有 Expresslane 驱动的 USB ,那么 Expresslane 就会失效。不论 Expresslane 何时在目标系统上运行,“死亡日期”都能按照设定的时间顺延。

ExpressLane 主要有两个功能:

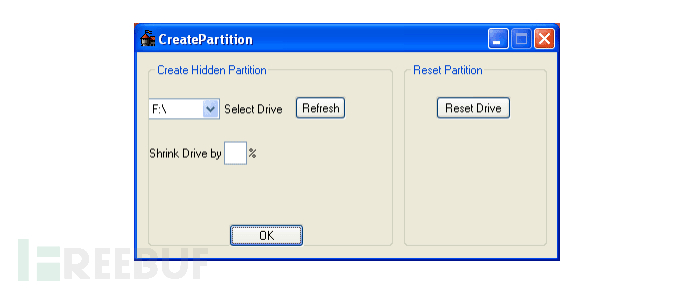

CreatePartition:能让特工在目标系统中创建一个秘密分区,用于储存搜集到的信息(压缩格式或者加密模式)。

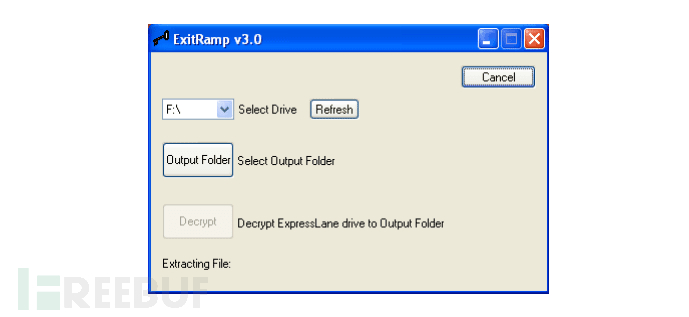

ExitRamp:能让特工再次使用移动设备进入系统时获取存储在系统秘密分区中的信息。

CIA 提供的这个生物识别采集系统主要以 Cross Match 公司的一款产品为基础。 Cross Match 是美国弗罗里达州一家专门为执法机构和情报机构制造生物识别软件的公司。美国在巴基斯坦执行奥萨马·本·拉登 暗杀行动时也曾使用过 Cross match 的产品来识别其身份。

需要注意的是,泄露的文档日期是 2009 年,且用户手册主要针对的是 Windows XP 系统,目前尚不清楚 ExpressLane 是否还在使用,也不清楚有何改进。

其他Vault 7 CIA工具

自今年3月7日开始,维基解密开始使用一个新的代号 Vault 7 作为美国中情局(CIA)的敏感信息披露计划。根据维基解密的阐述,这些泄露的文件中包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。

自项目开始以来,维基解密已经共计公布了 23 批 Vault 7 系列文件:

ExpressLane – 监控包括 FBI、DHS 和 NSA 等在内的情报联络机构并搜集数据的工具(2017.08.25)

CouchPotato – 窃取RTSP/H.264视频流工具(2017.8.10)

Dumbo – 用来关闭摄像头监控的工具(2017.8.3)

Imperial – 三款后门工具(2017.7.28)

UMBRAGE / Raytheon Blackbird – CIA 承包商 Raytheon Blackbird Technologies 为 UMBRAGE 项目提供的恶意程序详细解析文档 (2017.7.19)

HighRise – 拦截 SMS 消息并重定向至远程 CIA 服务器的安卓恶意程序(2017.7.13)

BothanSpy & Gyrfalcon – 窃取 SSH 登录凭证的工具(2017.7.6)

OutlawCountry – 入侵 Linux 系统的工具(2017.6.30)

ELSA - 可以对 Windows 用户实施定位的恶意软件(2017.6.28)

Brutal Kangaroo – 针对企业或组织中网络隔离Windows主机的CIA工具。(2017.6.22)

Cherry Blossom – 一款能够远程控制的基于固件的植入工具,利用Wifi设备中的漏洞监控目标系统的网络活动(2017.6.15)

Pandemic – CIA用它吧Windows文件服务器变成攻击主机,从而感染局域网内的其他主机(2017.6.1)

Athena – 一个间谍软件框架,能够远程控制感染Windows主机,并且支持所有Windows操作系统,从Windows XP到Windows 10。(2017.5.19)

AfterMidnight和Assassin – CIA的两个恶意软件框架,针对Windows平台,能够监控、回传感染主机的操作并且执行恶意代码(2017.5.12)

Archimedes – 局域网内进行中间人攻击的工具(2017.5.5)

Scribbles – 一款将web beacons加入加密文档的工具,以便CIA黑客追踪泄密者(2017.4.28)

Weeping Angel – 将智能电视的麦克风转变为监控工具。利用此工具,CIA黑客能够将打开居民家中的智能电视(而且是在用户以为电视关闭的情况下),并窃听人们的对话。(2017.4.21)

HIVE—— 多平台入侵植入和管理控制工具(2017.4.14)

Grasshopper – 一款框架,CIA用它来创建针对Windows的恶意软件并且绕过杀毒软件(2017.4.7)

Marble – 一款秘密反取证的框架,对恶意软件的真实来源进行混淆(2017.3.31)

Dark Matter – 针对iPhone和Mac电脑的入侵工具(2017.3.23)

Year Zero – CIA针对硬件和软件的漏洞利用工具

*参考来源:THN,SecurityWeek,AngelaY 编译