backdoorppt:一个可将载荷伪装成PPT的工具

作者:admin | 时间:2017-8-23 22:26:23 | 分类:黑客工具 隐藏侧边栏展开侧边栏

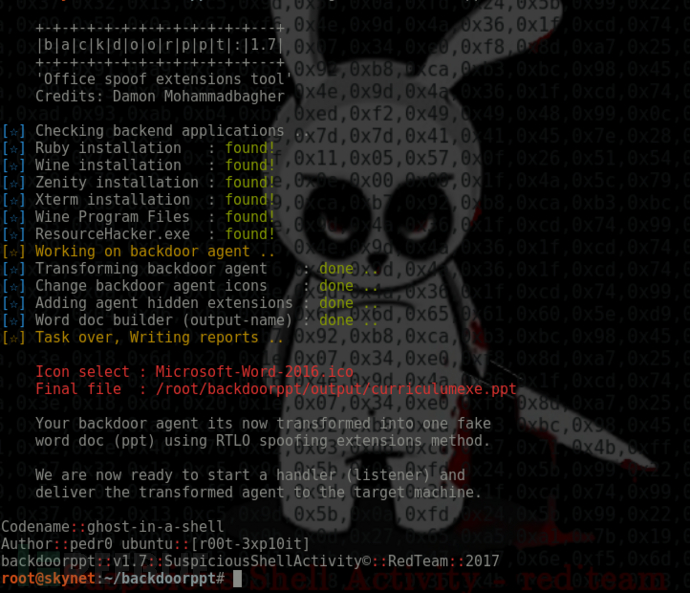

backdoorppt是一个可以转换文件格式的渗透测试工具,与此前介绍的FakeImageExploiter差不多,后者将载荷伪装成图片,而前者则是将可执行的载荷转换为PPT。

简介

这个脚本允许用户为可执行文件(.exe)添加一个Microsoft Powerpoint图标,使用这个工具之后,可执行文件会被添加PPT的后缀(.ppt),当用户打开时,程序即可执行。

使用细节

克隆

注:支持的发行版:Linux Kali, Ubuntu, Mint

git clone https://github.com/r00t-3xp10it/backdoorppt.git 设置拓展

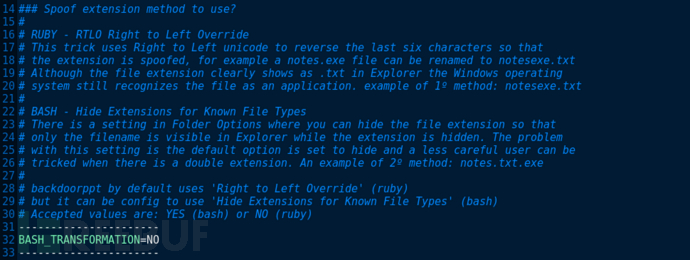

backdoorppt工具使用两个不同的拓展欺骗方法:“从右向左覆盖”,“隐藏已知文件类型的拓展名”。编辑“setting”文件选择要使用哪个方法。

cd backdoorppt && nano settings如果不熟悉nano,那么执行下方命令:

cd backdoorppt && leafpad settings

依赖(所需运行的程序)

xterm wine

ruby

ResourceHacker(wine)使用以下命令检查或安装:

apt-get install xterm wine ruby wine 工具局限性

1.backdoorppt仅支持Windows二进制文件的转换(.exe — .ppt)。

2.backdoorppt需要安装ResourceHacker(Wine)来改变图标。

3.backdoorppt仅为你提供了六个图标(ico)进行选择。

4.backdoorppt不会真正创建Microsoft word文档文件,但是它会将你的paylaod.exe转换成类似PPT的文件(social engineering)。

工具运行

使用下方命令运行该工具:

./backdoorppt.sh 选择载荷时需要注意:仅支持exe文件。你可以使用msfvenom生成,或者点击阅读这篇文章生成难以被检测的Payload。

如图所示,最终生成的文件会存放在/root/backdoorppt/output目录下。

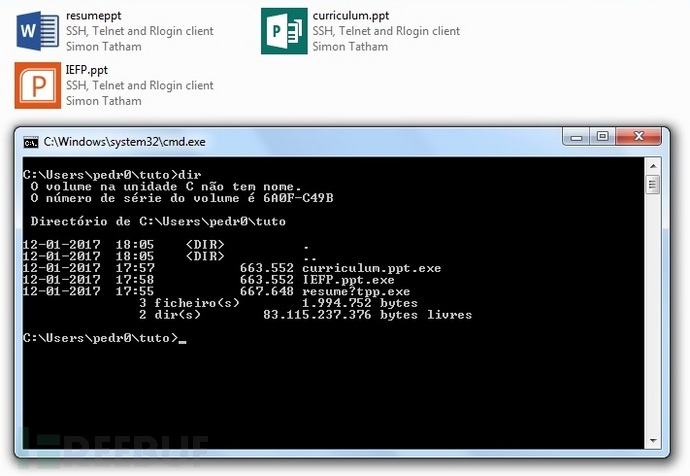

目标机器上的文件显示(Windows)

如果隐藏了拓展名,那么确实可以以假乱真了。

最后的话

目标用户会认为他们打开了文档文件,但是实际上他们运行了一个二进制载荷。在某些情况下,这款工具会体现出一定的危害性,所以你需要注意如何正确地使用它。

*参考来源:GitHub,作者:Covfefe