Triada:一款能够利用沙盒来躲避安全检测的Android木马

作者:admin | 时间:2017-4-22 03:37:26 | 分类:黑客工具 隐藏侧边栏展开侧边栏

近期,我们发现了一款能够利用沙盒软件(例如VirtualApp)躲避安全检测并窃取用户Twitter账号的移动端恶意软件。因此我们认为,利用沙盒来躲避反病毒检测的恶意软件又将掀起新一轮的安全风暴。

恶意软件分析

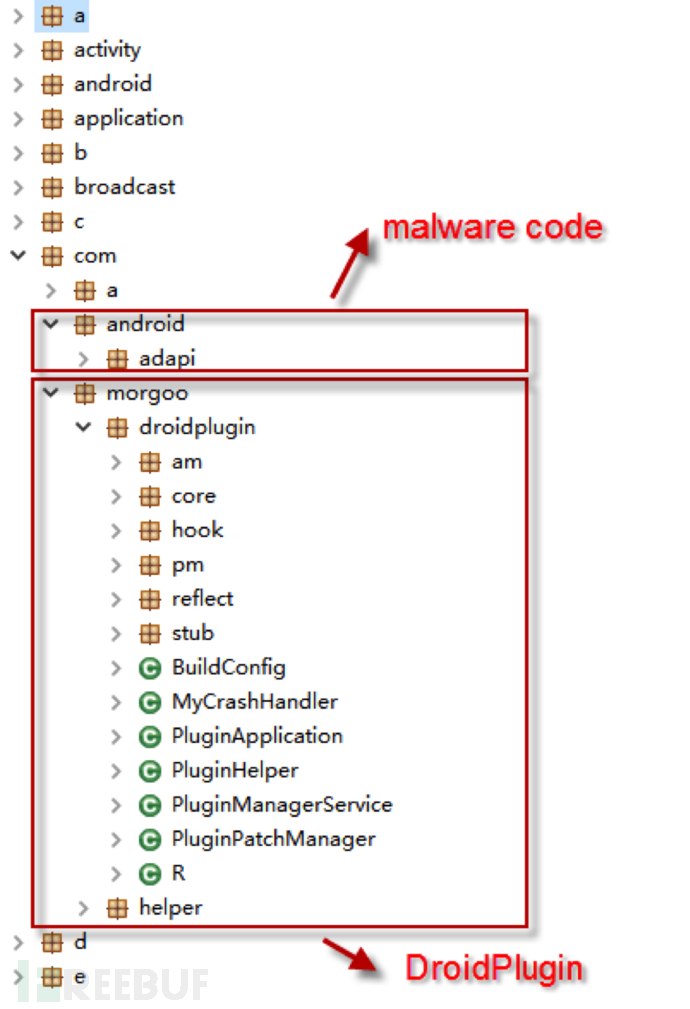

这款恶意软件名叫Triada(包名为com.android.adapi),最早在2016年中旬发现于中国地区,它使用了一款开源沙箱(DroidPlugin)来躲避安全防护软件的检测。DroidPlugin最初由奇虎360公司负责设计开发,并在Android应用市场上架,它可以在不需要安装app的情况下动态加载并运行app,就跟VirtualApp类似。Triada可以利用DroidPlugin来加载恶意APK插件,所以它就可以在不安装这些插件的情况下运行这些插件。因此,这也使得反病毒产品更加难以检测到这种恶意软件了,因为它的恶意组件并没有在主机App中保存。DroidPlugin项目代码也托管在GitHub中,感兴趣的同学可以自行下载查看。【传送门】

目前,攻击者主要通过社会工程学技术来传播Triada,并诱使用户下载和安装这一恶意软件。当恶意软件成功感染设备之后,它会立刻隐藏手机桌面上的图标,并开始在后台窃取目标用户的隐私信息,这样一来,目标用户根本就不会察觉自己受到了感染,而自己的个人隐私信息却早已被发送到由网络犯罪分子所控制的服务器中了。

实际上,该恶意软件的早期版本中并没有使用到DroidPlugin,但是根据我们的威胁情报信息显示,研究人员在去年十一月份检测到了一个新的变种版本,而这个变种版本中整合了DroidPlugin,并将自己伪装成了豌豆荚(中国地区的一款著名Android应用商店)。

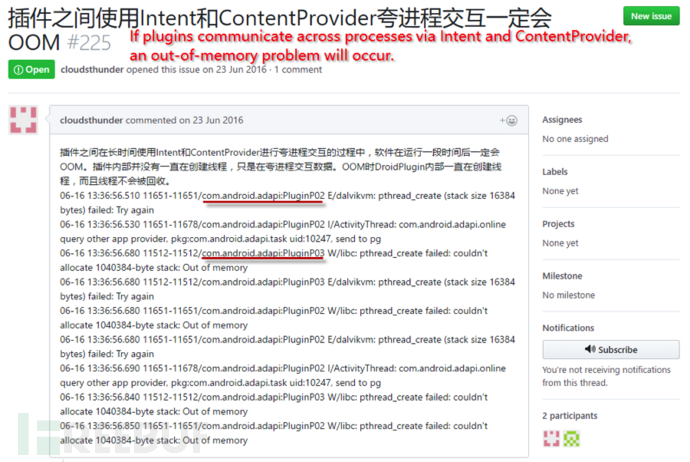

有趣的是,这款恶意软件的开发者甚至还向DroidPlugin项目报告了一个由内存不足所引发的错误问题。

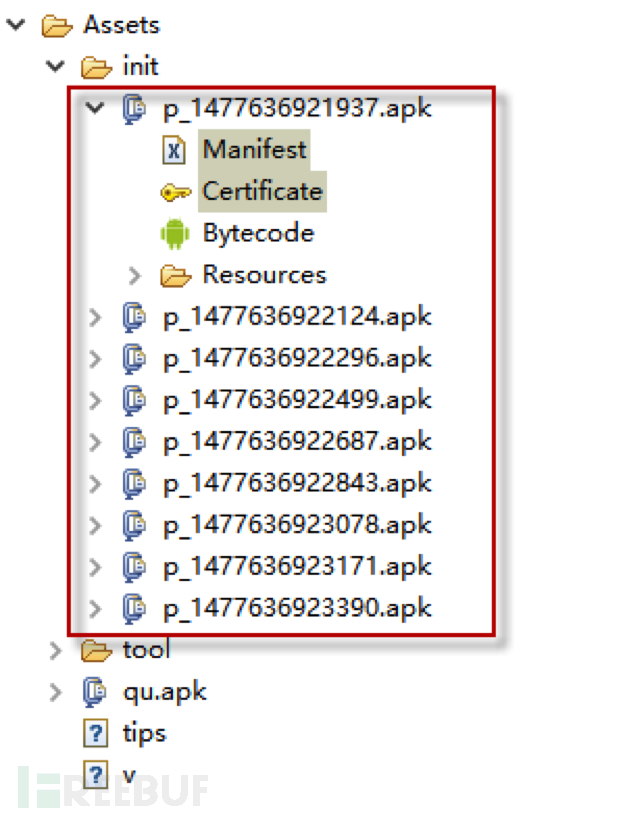

这款恶意软件会隐藏Asset目录中所有的恶意APK插件。

上图中所显示的每一个插件都是用来对目标用户进行监控的,每一款都有其专门的用途,例如文件窃取和视频监控等等。其中有一个插件可以与远程命令控制服务器进行通信,攻击者可以通过服务器向插件发送指令来控制其活动,而具体实施这些控制指令的就是安装在目标手机中的恶意APK插件了。下面列出的是其中一部分APK的包,而我们可以从包名中猜到每一个包的功能:

android.adapi.task

android.adapi.file

android.adapi.radio

android.adapi.location

android.adapi.camera

android.adapi.update

android.adapi.online

android.adapi.contact

android.adapi.wifi

从代码目录中我们可以看到,Triada的变种版本已经将DroidPlugin整合进去了。

这款恶意软件会使用DroidPlugin来“安装”恶意插件,但是这些插件最终会在沙箱环境(DroidPlugin)中运行,而并非真的安装在目标设备中。开始运行之后,攻击者便可以对目标手机进行监视了。

总结

实际上,这些恶意插件的功能是可以直接在一个App中实现的,那么恶意软件Triada的开发者为什么要使用DroidPlugin沙盒来动态加载并运行插件呢?唯一可能的原因就是犯罪分子希望通过沙盒来绕过反病毒产品的检测。如果一个App本身并不包含任何的恶意活动,而是通过插件来动态加载并执行恶意活动的话,反病毒产品是很难检测到这种安全威胁的。

威胁检测指标IoC

恶意软件样本SHA-1哈希:e2b05c8fdf3b82660f7ab378e14b8feab81417f0* 参考来源:avast, FB小编Alpha_h4ck编译