两款针对Linux系统Rootkit和恶意软件的有用检测工具

作者:admin | 时间:2017-4-21 01:40:24 | 分类:黑客工具 隐藏侧边栏展开侧边栏

尽管Linux系统可以免受大多数恶意软件的传播感染,但也不是绝对安全的。如果你的数据中心架设有Linux服务器,尤其是网站服务器,则更应该对Rootkit木马和恶意软件严密防范,因为一些数据破坏类Rootkit非常危险,而且攻击者一旦入侵之后就可能会利用网站服务器进行恶意软件传播。如何排除这类风险隐患呢?一种方法就是使用正确的安全检查工具。

我以Ubuntu Server 16.04系统为例,向大家介绍两款针对常规Rootkit和恶意软件的有用检测工具。

针对Rookit的检测工具-chkrootkit

安装

sudo apt-get install chkrootkit运行程序

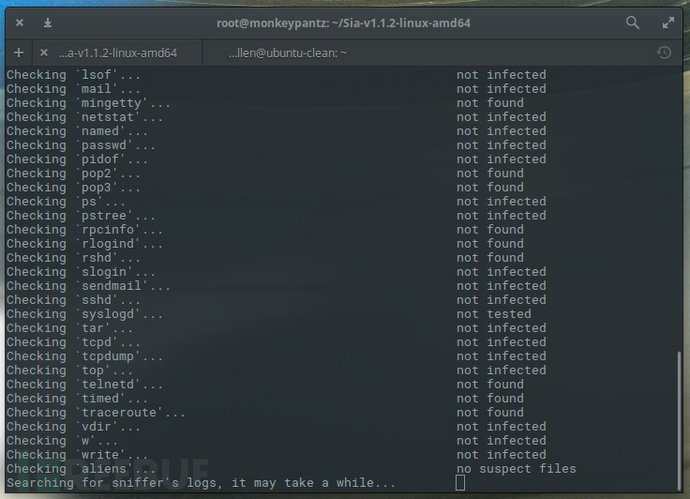

sudo chkrootkit之后,就是等待检测过程慢慢完成

如果检测之后出现一些Rookit迹象,可以尝试分析一样,因为有些可能是误报,如在Ubuntu Server 16.04服务器上,会出现以下误报:

Searching for Linux/Ebury - Operation Windigo ssh... Possible Linux/Ebury - Operation Windigo installetd这是一个与openssh-server package包相关的文件,属于误报,可以忽略。如果出现其它Rookit疑似报告,则要引起重视,认真对照chkrootkit的报告进行分析,查找解决问题,因为chkrootkit工具只提供检测,不提供解决或删除方法。

针对Malware的检测工具-ISPProtect

ISPProtect是一款提供针对Linux网站服务器的恶意软件检测收费工具(每月$7.92),但我们可以使用它的试用版本,安装过程如下:

sudo apt-get install php-cli

sudo mkdir -p /usr/local/ispprotect

sudo chown -R root:root /usr/local/ispprotect

sudo chmod -R 750 /usr/local/ispprotect

sudo cd /usr/local/ispprotect

sudo wget http://www.ispprotect.com/download/ispp_scan.tar.gz

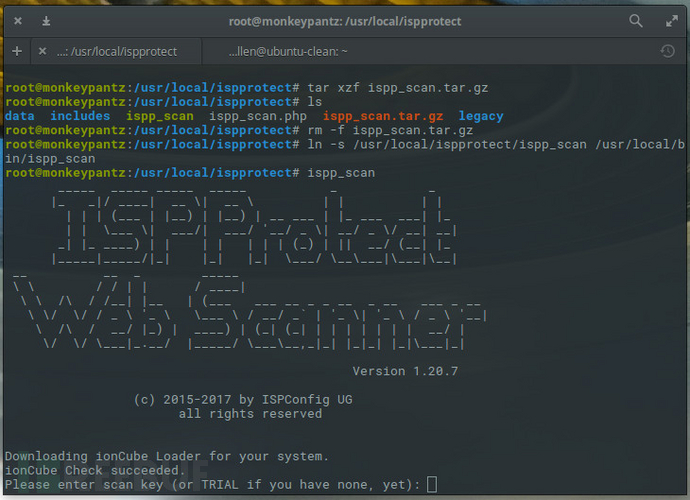

sudo tar xzf ispp_scan.tar.gz

sudo rm -f ispp_scan.tar.gz

sudo ln -s /usr/local/ispprotect/ispp_scan /usr/local/bin/ispp_scan运行程序

sudo ispp_scan之后,程序提示输入扫描key,如果是试用版本请输入TRIAL:

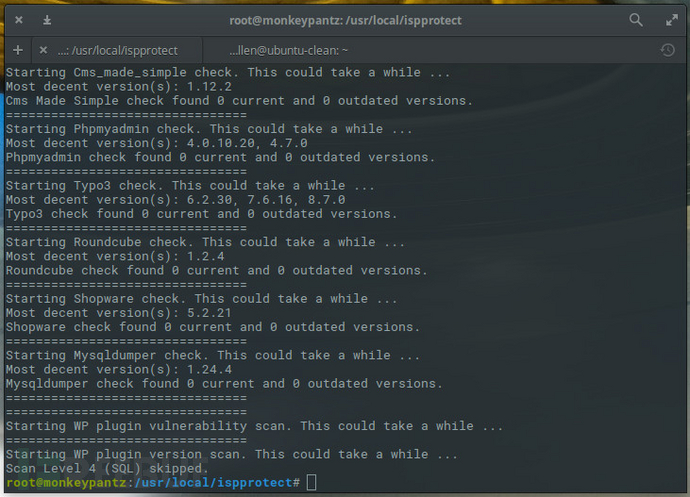

下一步,程序将提示输入目标扫描路径,由于ISPProtect是针对网站的扫描工具,所以你必须输入网站的根目录路径,如/var/www,之后,Enter键执行。根据文件多少和数据大小来看,扫描可能会持续时间较长,最后,会给出一个最终检测报告。

个人推荐可以把该工具设置成每小时自动扫描一次,以sudo nano命令编辑任务列表/etc/cron.d/ispprotect,并复制以下命令进入:

0 * * * * root /usr/local/ispprotect/ispp_scan --update && /usr/local/ispprotect/ispp_scan --path=/var/www --email-results=EMAIL --non-interactive --scan-key=KEY以上命令中的EMAIL表示扫描报告发送地址,KEY表示扫描key。–update表示ISPProtect特征库是适时更新的。

如果觉得每小时太过于频繁,你可以在以上命令中进行以下修改:

0 1 * * * – every day at 1 AM

* */2 * * * – every other hour

* */3 * * * – every third hour

扫描最终结果会自动发送到EMAIL中提供的邮箱地址中去。

*参考来源:techrepublic,freebuf小编clouds编译