Webshell密码极速爆破工具 – cheetah

作者:admin | 时间:2017-4-20 04:25:22 | 分类:黑客工具 隐藏侧边栏展开侧边栏

0×00 介绍

Cheetah是一款基于字典的webshell密码爆破工具,Cheetah的工作原理是能根据自动探测出的web服务设置相关参数一次性提交大量的探测密码进行爆破,爆破效率是其他普通webshell密码暴力破解工具上千倍。

项目地址:https://github.com/sunnyelf/cheetah

0×01 特点

- 速度极快

- 支持批量爆破

- 自动伪造请求

- 自动探测web服务设置相关参数

- 支持读取和去重超大密码字典文件

- 支持python 2.x和3.x

- 目前支持php,jsp,asp,aspx类型的webshell

0×02 参数说明

_________________________________________________ ______ _____ ______ __________ /_ _____ _____ __ /_______ ____ /_ _ ___/__ __ \_ _ \_ _ \_ __/_ __ \ __ __ \

/ /__ _ / / // __// __// /_ / /_/ / _ / / /

\___/ / / /_/ \___/ \___/ \__/ \____/ / / /_/ /_/ /_/ a very fast brute force webshell password tool.

usage: cheetah.py [-h] [-i] [-v] [-c] [-up] [-r] [-w] [-s] [-n] [-u] [-b] [-p [file [file ...]]] 可选参数:

-h, --help 显示帮助信息并退出

-i, --info 显示程序信息并退出

-v, --verbose 启用详细输出模式(默认禁用)

-c, --clear 去重字典文件(默认禁用)

-up, --update 更新cheetah

-r , --request 指定请求方式(默认POST方式)

-w , --webshell 指定webshell类型(默认自动探测)

-s , --server 指定web服务器名称(默认自动探测)

-n , --number 指定一次请求参数的数量(默认自动设置)

-u , --url 指定webshell url地址

-b , --url-file 指定批量webshell urls文件

-p [file [file ...]] 指定多个字典文件(默认使用pwd.list)

使用示例:

python cheetah.py -u http://orz/orz.php

python cheetah.py -u http://orz/orz.jsp -r post -n 1000 -v

python cheetah.py -u http://orz/orz.asp -r get -c -p pwd.list

python cheetah.py -u http://orz/orz -w aspx -s apache -n 1000

python cheetah.py -b url.list -c -p pwd1.list pwd2.list -v 0×03 下载使用

git clone https://github.com/sunnyelf/cheetah.git

python cheetah.py 0×04 文件说明

cheetah │ .gitignore │ cheetah.py 主程序

│ LICENSE │ pwd.list 默认指定的字典文件

│ README.md │ update.py 更新模块

│ url.list 默认指定批量 webshell url文件

│ user-agent.list 用户代理文件

│

└─screenshot 使用截图

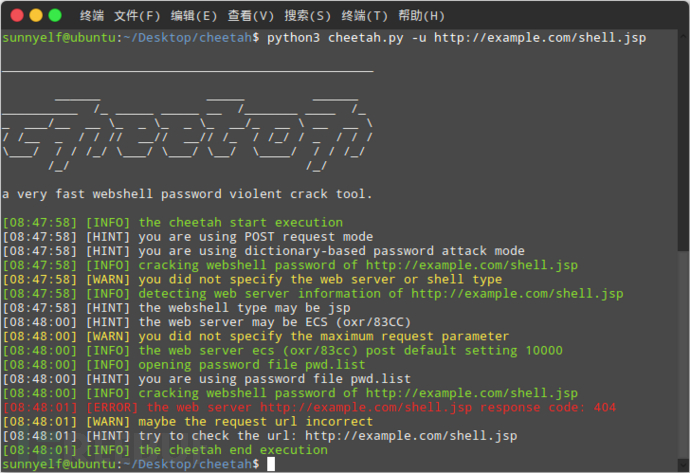

1.png 2.png 3.png 4.png 0×05 使用截图

Ubuntu

Windows

0×06 问题

如果在使用过程中出现了bug欢迎提交issues,我会及时回复并修复。

0×07 参考

*本文作者:精灵