Metasploitable 3正式发布,附赠全球CTF大赛

作者:admin | 时间:2016-12-10 19:06:09 | 分类:黑客工具 隐藏侧边栏展开侧边栏

Metasploitable属于一个虚拟靶机系统,里面含有大量未被修复的安全漏洞。安全人员可以利用Metasploit对Metasploitable进行漏洞挖掘,漏洞演示,网络开发,软件测试,技术工作访谈,销售演示还有CTF比赛等。

2016年11月,Rapid 7社区发布了Metasploitable 3虚拟系统,与Metasploitable 2相比,这次Metasploitable 3的发布隔了数年之久。Metasploitable 3的发布与以往有些不同,就是Rapid 7社区开放了一个全球性CTF大赛!!!对,你没听错,Rapid 7举办了一个全球性的CTF大赛来衬托Metasploitable 3的发布,任何人都可以参加!在一个月内,谁能从Metasploitable 3虚拟系统中拿到的flag最多,谁就能获奖。

Rapid 7 CTF大赛规则

参赛步骤:

1. 首先下载一个Metasploitable 3,下载地址在文章下方有写。

2. 然后就开始挖洞吧。

3. 挖到flag后记得截图并且写明挖掘过程,报告格式要求在下方。

4. 12月31日比赛结束

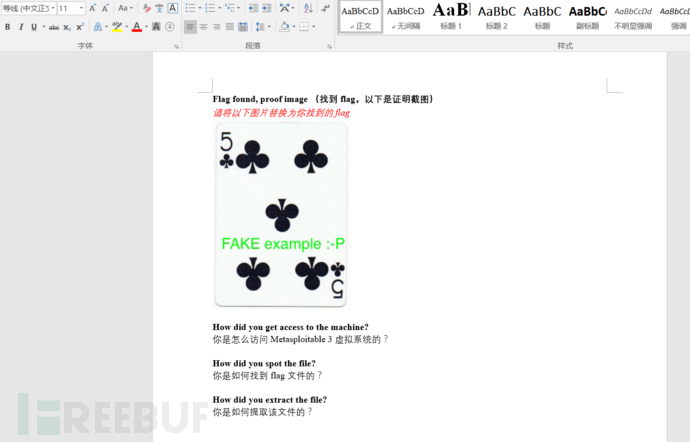

报告提交格式:

目前在Metasploitable 3中总计有15 个flag,在你找到一个flag后需要截图下来,并且复制到word文档中,然后在图片下面写上挖掘过程,而挖掘过程主要是分为三个部分来写。

1. How did you get access to the machine?

你是怎么访问Metasploitable 3虚拟系统的?

2. How did you spot the file?

你是如何找到flag文件的?

3. How did you extract the file?

你是如何提取该文件的?

注意事项:

1. 参赛截至时间为2016年12月31日

2. Rapid 7员工和相关家属不得参加

3. CTF报告提交邮箱为capturetheflag@rapid7.com

4. 如果出现平局的情况,Rapid 7会进行评测,评判标准为谁拿到flag的方式最具有创新性。

CTF奖品:

第一名:Hak5的Wi-Fi大菠萝(Wi-Fi Pineapple Nano Basic)一台!价值150美元!

第二名:LAN Turtle或者Lock Pick Set,任选一个!价值50美元!

第三名:LAN Turtle或者Lock Pick Set,任选一个!价值50美元!

PS:前面25位提交flag的人将有机会获得Metasploit官方T恤一件!价值10美元!

Metasploitable 3 相关信息

Rapid 7的CTF比赛说完了,接下来就说说Metasploitable 3的一些特性吧。一些Metasploitable粉丝可能会发现,自从2012年开始,Rapid 7官方就再也没有对Metasploitable进行维护。不维护是不行的,每个月都曝出那么多漏洞,但是开发人员紧缺啊,怎么办呢?然后Rapid 7社区就把这个锅甩给了其中两个雇员,网名叫做Sylvain和James。

当时这两个小哥就彻底蒙B了,2012年至今已经爆出了众多安全漏洞,他们在博客中说:“我们根本就不知道如何来维护这个Metasploitable啊!”

然后这两位蒙B的小哥决定彻底抛弃Metasploitable 2,要自行开发一个Metasploitable 3出来!

这两位小哥有一个共同观点,就是Metasploitable 2的参与性极低,而且缺乏后续的维护。经过大半年的构思和开发,Metasploitable 3横空出世,并且开源啦!

注意啦!Metasploitable 3并不像之前的Metasploitable一样直接下载安装,而是需要几个命令来构建Virtual Box虚拟系统,根据Rapid 7的官方回答,之后也会支持VMWare虚拟机。

安装Metasploitable 3所需要的环境:

Packer

Vagrant

Vagrant Reload Plugin

Virtual Box

安装Metasploitable 3步骤:

1. 如果你是使用linux或者其它支持bash脚本的系统,请运行build_win2008.sh文件,如果你使用的是windows系统, 请运行build_win2008.ps1文件。

2. 之后再运行vagrant up命令。

3. 然后你就可以打开虚拟系统了,默认的账号和密码为vagrant。

PS:当然,具体的安装过程对于新手来说也略有复杂。详细安装步骤可以查看YouTube。

亮点之处

Metasploitable 2更多的时候是配合Metasploit的模块进行使用,基本不用费很长时间。比如拿起一个ms-080_67就开始找溢出漏洞,然后完结,这TM也叫黑客攻击?

怎么办呢?让Metasploitable 3更加难以被攻破!对的,这两位小哥给自己设计的靶机系统加上了防火墙…他们解释到Metasploitable 3内置一些安全机制,比如防火墙,权限设置等。此外,Metasploitable 3中有些漏洞在Metasploit中并没有漏洞利用模块,需要测试人员自己挖掘。但是还没完,为了让Metasploitable 3更加有趣,这两位小哥往里面加入了flag。这样大家就可以在里面开开心心的玩CTF啦!

不过一台Metasploitable怎么可能够用,真实的黑客攻击中往往都会牵连到很多服务器和计算机。比如入侵路由器后又逐步入侵相关个人电脑,交换机,服务器等。所以,Metasploitable 3是可以扩展的,你可以将Metasploitable 3安装到多台终端设备内,并且建立相关节点。

文末大礼,Metasploitable 3 GitHub地址:https://github.com/rapid7/metasploitable3/

Reference List

*文章编译人员: ArthurKiller