高级自动化钓鱼框架PhishLulz发布

作者:admin | 时间:2016-11-24 01:07:45 | 分类:黑客工具 隐藏侧边栏展开侧边栏

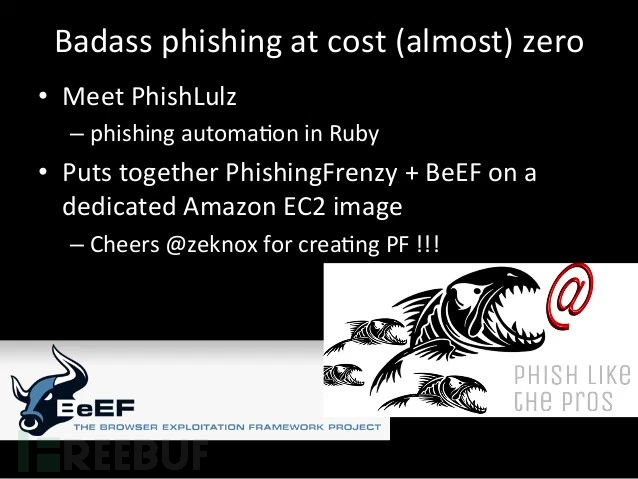

2016年11月的新西兰黑客大会Kiwicon上,FortConsult的网络安全专家Michele Orru发布了一款自动化网络钓鱼工具,并且将其命名为PhishLulz。这个钓鱼框架主要是由ruby所编写,并且运行起来十分高效。在演示过程中,安全专家只需要10分钟就能搭建起钓鱼环境,进行精确的钓鱼攻击。

钓鱼框架特点

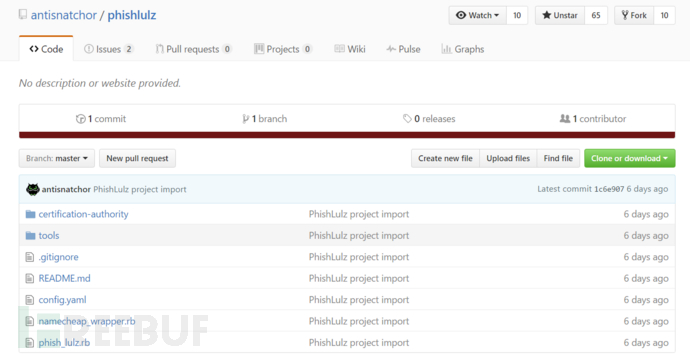

该钓鱼框架已经开源,并且发布在了github上,目前已经有10人fork,60多人star。可以说这个开源项目受到很多人的关注,接下来的发展会越来越稳定和突出。

特点

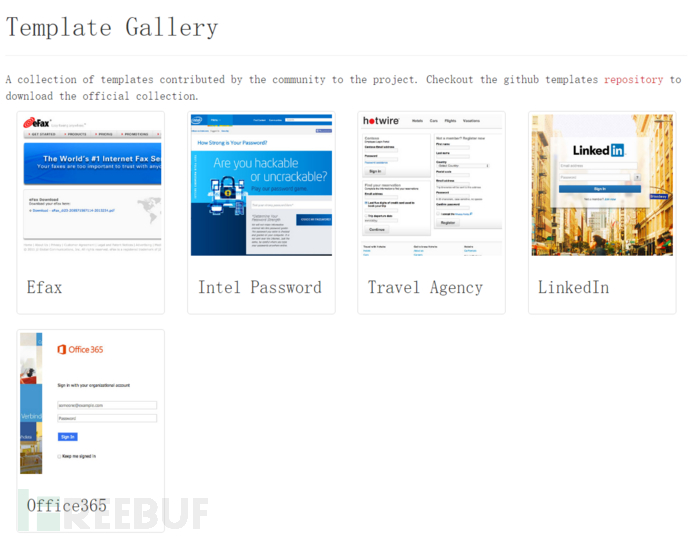

该钓鱼框架主要是基于PhishingFrenzy和BeEF两大开源项目组建而成,从理论上来说,它有着那么几大特性。

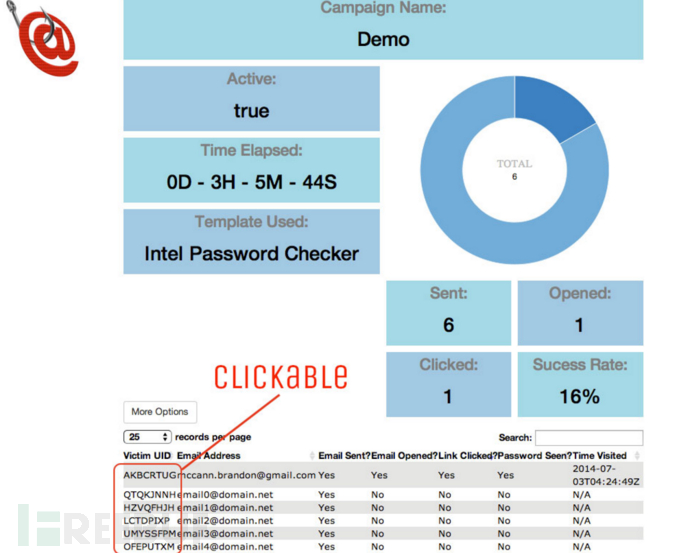

这个钓鱼框架可以建立一个SPF记录。也就是说,如果域名没有设置SPF记录,那么可以被该钓鱼框架伪造邮件。让我最感兴趣的还是它可以轻易的躲避垃圾邮件过滤器,成功的让对方收到钓鱼邮件。于此同时,它还可以通过图表记录钓鱼成功的人数,区域划分,目标IP地址等等信息。

该钓鱼框架还可以自定义各种各样的模块,以此来针对不同目标的攻击人群。并且框架一直在持续增加和更新中。

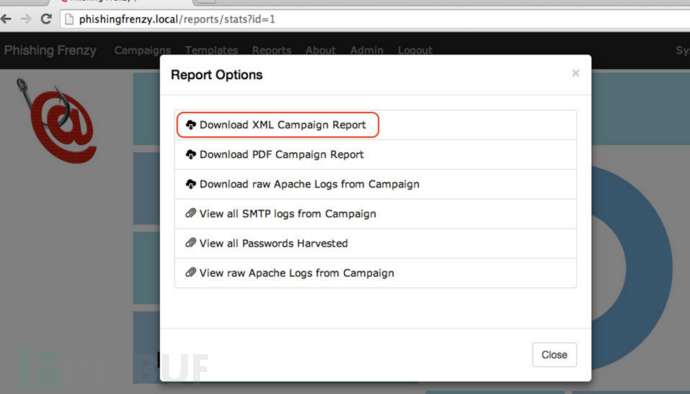

在最后这个框架还可以生成各种格式的钓鱼报告,来总结钓鱼攻击的详细信息。

工具介绍

phish_lulz:启动或者停止钓鱼攻击

tools/find_resources:多线程子域名扫描和指纹扫描

tools/mailboxbug: 多线程email数据发送模块

tools/mail_parser:从.eml文件中提取HTML和TXT数据

namecheap_wrapper: 自动化注册域名

默认登陆口令

MySQL root user: phishlulz_mysql

PhishingFrenzy admin user: phishlulz_frenzy

BeEF beef user: phishlulz_beef

要求

1.亚马逊AWS的账号(在配置文件config.yaml处写上配置信息)

2.不得是windows或者Mac OS系统

3.具有ssh, scp和openssl服务

4.具有Ruby环境

5.Gecko或者Chrome内核类型的浏览器(比如firefox或者chrome浏览器)

是福是祸?

根据该意大利“老司机”Orru在会议上的演讲,可以总结得出,在早晨或者午餐后发送的钓鱼邮件更有成功率。在Orru对澳大利亚官员调查测试的过程中,有40%的澳大利亚公务员打开了钓鱼电子邮件,并且还发送了各种VPN登陆口令。而Orru这个“老司机”在短短两天内就获取到了各种域名的管理权限。实际上,针对邮件钓鱼的思路还是很多,而且普通员工很难注意到.com和.co邮件的区别。

最近几年,网络安全产品如同雨后春笋般发芽生长,但是针对社工类的安全研究始终止步不前。这个钓鱼框架的发行,从好的一方面来看可以推动社工安全前进的脚步,从坏处来看大量的脚本小子将会运用该框架作为钓鱼邮件攻击等。

其它

该项目本身自带的自签名CA,但是需要注意的自动化域名注册功能是从TODO域名供应商那里注册,当然你也可以选择NameCheap域名供应商。

Github项目地址:https://github.com/antisnatchor/phishlulz

*文章作者: ArthurKiller