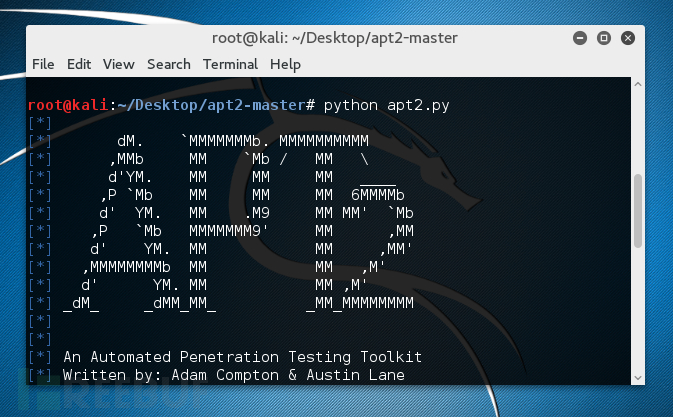

自动化渗透测试工具包APT2

作者:admin | 时间:2016-8-25 14:22:19 | 分类:黑客工具 隐藏侧边栏展开侧边栏

APT2能执行NMap扫描,或者导入Nexpose、Nessus、Nmap的扫描结果。利用这些结果,根据配置文件中的安全级别和枚举出的服务信息,执行漏洞利用模块或枚举模块。

所有模块的执行结果都作为APT2知识库(Knowledge Base,KB)的一部分保存在本地。用户可以利用程序访问这个知识库,查看漏洞利用模块执行的结果。

安装

在Kali Linux上安装python-nmap库:

pip install python-nmap配置(可选)

APT2使用root文件夹下的default.cfg文件。编辑这个文件可以让APT2按照你想要的方式运行。

当前包含的选项:

metasploit

nmap

threading

Metasploit RPC API (metasploit)

APT2可以使用主机上的Metasplit RPC接口(MSGRPC)。在这里查看更多信息:

NMAP

配置NMAP扫描,包括目标、扫描类型、扫描端口范围、扫描标识。程序运行时也可以进行配置。

Threading

配置APT2使用的线程数。

运行

无参数

python apt2 or ./apt2使用配置文件

python apt2 -f <nmap.xml>导入Nexpose、Nessus或NMap的XML

python apt2 -f <nmap.xml>指定目标范围

python apt2 -f 192.168.1.0/24安全级别

安全级别是指攻击目标的模块的安全程度。取值范围从1至5,5表示最安全。安全级别的默认配置是4,可以使用-s或者–safelevel参数进行设置。

用法:

usage: apt2.py [-h] [-C <config.txt>] [-f [<input file> [<input file> ...]]]

[--target] [--ip <local IP>] [-v] [-s SAFE_LEVEL] [-b]

[--listmodules]

optional arguments:

-h, --help 显示帮助信息并退出

-v, --verbosity 增加输出信息

-s SAFE_LEVEL, --safelevel SAFE_LEVEL

设置模块的最小安全级别

-b, --bypassmenu 绕过菜单,使用命令行参数运行

inputs:

-C <config.txt> 配置文件

-f [<input file> [<input file> ...]]

一个或多个输入文件,用空格分隔

--target 初始化扫描目标

ADVANCED:

--ip <local IP> 默认是网卡的ip

misc:

--listmodules 列出当前所有的模块

模块

-----------------------

LIST OF CURRENT MODULES

-----------------------

nmaploadxml 加载NMap XML文件

hydrasmbpassword 尝试暴力破解SMB口令

nullsessionrpcclient 测试空Session

msf_snmpenumshares 通过LanManager OID的值枚举SMB共享

nmapbasescan 标准的NMap扫描

impacketsecretsdump 测试空Session

msf_dumphashes 从MSF会话中获取哈希

msf_smbuserenum 从SMB中获取用户列表

anonftp 测试匿名FTP

searchnfsshare 在NFS共享中搜索文件

crackPasswordHashJohnTR 尝试破解口令哈希

msf_vncnoneauth 检测无认证类型的VNS服务

nmapsslscan NMap SSL扫描

nmapsmbsigning NMap SMB-Signing扫描

responder 运行Responder,查看哈希

msf_openx11 尝试登录X11服务

nmapvncbrute NMap VNC暴力搜索

msf_gathersessioninfo 获取新会话的信息

nmapsmbshares NMap SMB Share扫描

userenumrpcclient 从SMB中获取用户列表

httpscreenshot 获取web页面的截屏

httpserverversion 获取HTTP服务器版本

nullsessionsmbclient 测试空会话

openx11 尝试登录Open X11服务并截屏

msf_snmplogin 尝试使用常用的Community字符串登录

msf_snmpenumusers 通过LanManager OID的值枚举本地用户

httpoptions 获取HTTP选项

nmapnfsshares NMap NFS Share扫描

msf_javarmi 尝试攻击Java RMI服务

anonldap 测试匿名LDAP Searches

ssltestsslserver 确定SSL协议和加密套件

gethostname 确定IP的主机名

sslsslscan 确定SSL协议和加密套件

nmapms08067scan NMap MS08-067扫描

msf_ms08_067 尝试利用MS08-067

* 参考来源:github,felix编译