小米范系列渗透测试工具介绍

作者:admin | 时间:2016-7-28 23:44:54 | 分类:黑客工具 隐藏侧边栏展开侧边栏

工具一:小米范web查找器:快速扫描端口并识别web应用

工作原理:

快速端口扫描。

对开放的端口快速识别http/https。

如果识别到为http/https,则抓取首页title、Server头,响应头。

如果端口非http/https,则通过socket方式抓取其banner信息。

功能及特性:

1、工具内置浏览器插件,另外针对开放端口支持右键使用系统默认浏览器打开。

2、支持数据的导出、导入。

3、支持多种ip格式:

192.168.0.0/24

192.168.1.1-123

192.168.1.123

4、支持灵活的端口格式:

1-1024,8080,8000,8000-9000

5、自动识别http/https,非http/https自动抓取banner。

6、支持自定义超时、线程数。

7、支持实时任务创建,新建的任务会自动放入到任务队列。

8、支持一键提取所有的http或https端口的URL。

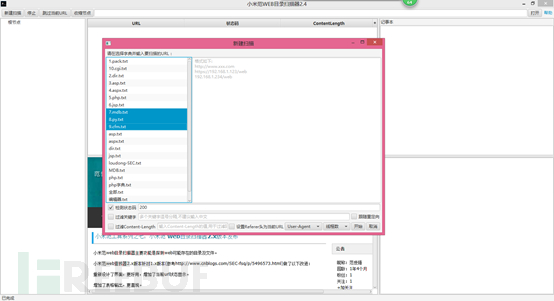

工具二:小米范web目录扫描器:探测web目录下可能存在的目录及文件

工作原理:

通过基本的内置字典,对目标站点进行目录枚举。

功能及特性:

1、支持http/https。

2、支持状态码匹配、关键字过滤、Content-Length头过滤(用于固定大小的错误页面)。

3、支持针对3xx类型的请求,对跳转后的页面关键字进行过滤。

4、支持一键跳过,在批量扫描url的过程中如果由于网络原因(比如目标扫挂了)卡在某个url,可以点击跳过当前url。

5、支持设置Referer头为当前url(通常用不到)。

6、User-Agent头、线程数可自行设置。

7、对发现的url可使用内置的浏览器查看,也可以右键使用系统默认的浏览器打开。

8、支持实时创建任务,新创建的任务会自动放入任务队列。

9、支持导入导出。

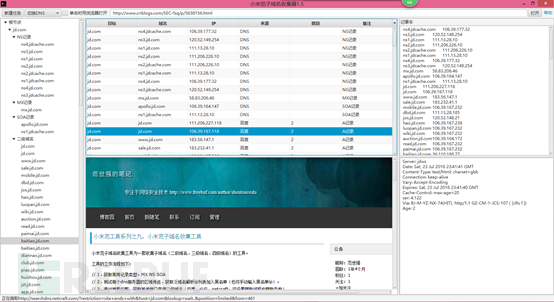

工具三:小米范子域名收集工具:收集子域名(二级域名、三级域名、四级域名)

工作原理:

1、获取常用记录类型。MX NS SOA

2、测试每个dns服务器的区域传送、获取泛域名解析ip列表加入黑名单(也可手动输入黑名单ip)。

3、通过搜索引擎、获取其他接口查询二级域名(百度、必应、netcraft,可设置爬取线程也爬取条数)

4、通过字典爆破二级域名(可自定义线程数即字典)。

5、获取上面几步收集的域名对应的ip地址列表。

6、反查(爱站)上一步得到的ip列表的域名,由于爱站有限制,此步骤为单线程。

7、对获取到第五步ip列表对应的ip c段。

8、对ip C段内的地址进行域名反查,由于爱站等接口有次数限制,目前只实现了bing(此步骤比较耗时,为可选项)

9、递归(3、4级域名爆破,可自定义级别,默认为2级,即不递归,可自定义线程数即字典)

功能及特性:

支持添加多个DNS服务器,并使用轮询方式负载均衡。

支持自动识别泛域名解析ip,也可以手动指定。

在探测过程中发现泛域名ip或类似qq空间、淘宝店铺、个人博客等无用域名信息,可直接右键删除此ip的所有记录,则此ip会加入黑名单。

支持递归3、4级域名爆破。

爆破线程数、爬虫线程数、爬虫爬取条数、DNS超时可自行设置。

爱站反查如果当前ip已被封会自动跳过,不影响任务继续。

支持添加多个域名或实时创建任务,所有没开始探测的域名均会放入任务队列。

字典可自行替换,二级、三级、四级域名字典分别对应level2.txt、level3.txt、level4.txt。

已发现的域名可使用内置浏览器查看,也可以右键使用系统默认浏览器打开。

任务结束后会自动统计ip地址、C段、各级域名的个数。

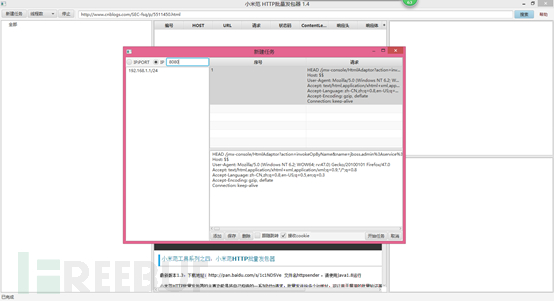

工具四:小米范HTTP批量发包器:将构造好的一系列请求发送到大量ip地址、可用于批量漏洞检测

工作原理:

添加构造好的请求,可直接通过抓到然后把请求头放进去即可。

将请求中需要被替换为目标地址的地方设置成 $$,比如Host头。

发送目标可以使用ip:port的格式放入探测好的目标,也可以放入ip段或ip列表,并指定一个端口,批量发送,发送失败的会自动跳过。

功能及特性:

构造好的请求如果是通用的漏洞利用请求或需要重复利用,可直接导出,下次直接导入即可。

如果请求序列中后边的请求需要前边的请求接收cookie,比如第一步是登录请求,则可勾选接收cookie。

下图为将jboss某getshell请求发送到一个C段的80端口的设置方法。

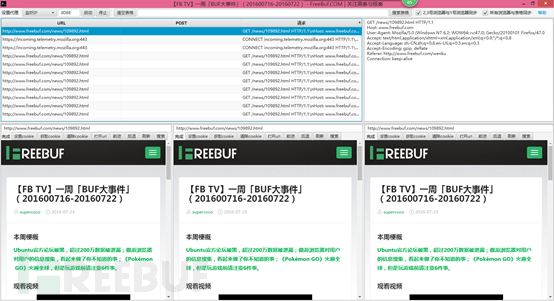

工具五:小米范越权漏洞检测工具:越权漏洞检测

工作原理:

此工具内置了三个完全独立的浏览器,可以为他们设置不同的cookie,或者用三个不同权限的用户登录同一个网站。然后通过控制三个浏览器以各自的权限访问同一个URL或发送同样的请求,来观察其页面返回,来判断是否存在越权。

功能及特性:

1、工具支持两种工作模式

模式一:

2、3号浏览器与1号浏览器同步

勾选此选项后,可操作一号浏览器,2、3号浏览器会自动访问同样的地址,但如果是POST请求或手机app测试则无法使用模式一。

模式二:

所有浏览器与表格同步。

此模式需先用代理进行抓包,原理跟burp一样,首先启动代理(默认监听0.0.0.0:8088),然后为浏览器设置代理(可以是Firefox等浏览器、也可以是手机app)。

勾选所有浏览器与表格同步后,点击表格中抓到的请求,三个浏览器会自动发送被点击的请求。

2、如果使用模式二抓到的请求太多,可通过搜索功能查找需要的请求。

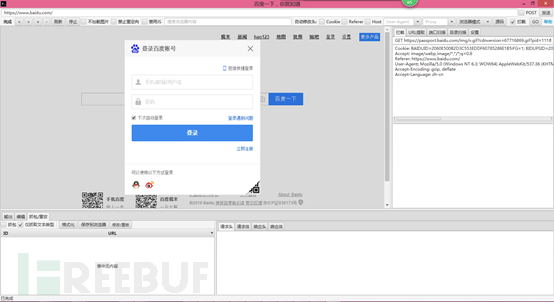

工具六:小米范渗透测试浏览器:一款集成了常用渗透测试功能的浏览器

工作原理:

此工具以chrome内核为基础,依托其强大的api,添加了一些常用的渗透测试功能。

功能及特性:

1、可自动修改http头(Host、 Referer、Cookie、User-Agent);

2、支持自定义POST提交。

3、请求拦截、修改(此拦截并非使用代理的方式,不存在https安装证书的问题,但是有些地方也没有代理拦截那么方便)。

4、多个代理快速切换。

5、网页URL提取。

6、端口扫描,可自行指定端口,在设置栏设置即可。

7、目录扫描,可自行替换目录字典,路径为dict目录下的asp.txt、php.txt、aspx.txt、jsp.txt。

8、basic认证破解,可自行替换字典,路径dict/basic-username.txt、dict/basic-password.txt。

9、表单认证破解(模拟浏览器操作、输入账号密码然后点击登录或在密码框按回车键。可绕过前端js加密、但速度慢、用于少量口令破解),可自行替换字典,路径dict/form-username.txt、dict/form-password.txt。

10、域名反查(调用爱站)。

11、二级域名查询(调用netcraft)。

12、右键发送到sqlmap(自动识别https/http),需要安装sqlmap,支持sqlmap -r/-u参数,支持POST(在抓包重放表格选择右键即可)。

13、抓包/修改重放。

14、网页源码格式化/编辑并以dom的方式保存至当前网页。

15、FUZZ,可自定义规则,在参数后面、URL后面、URL根路径、URL问号后面插入payload、或自定义HTTP头,支持POST(在抓包重放表格选择右键即可)。

工具其他说明及下载地址:下载地址

*本文原创作者:shentouceshi