挖洞经验 | 发现Google Tez的XSS漏洞($3133.7)

作者:admin | 时间:2020-5-20 04:07:11 | 分类:黑客技术 隐藏侧边栏展开侧边栏

该篇Writeup讲述的是作者发现Google Tez网站的一个DOM based XSS漏洞,从而收获$3133.7奖励的经历,漏洞非常非常简单,我们一起来看看。

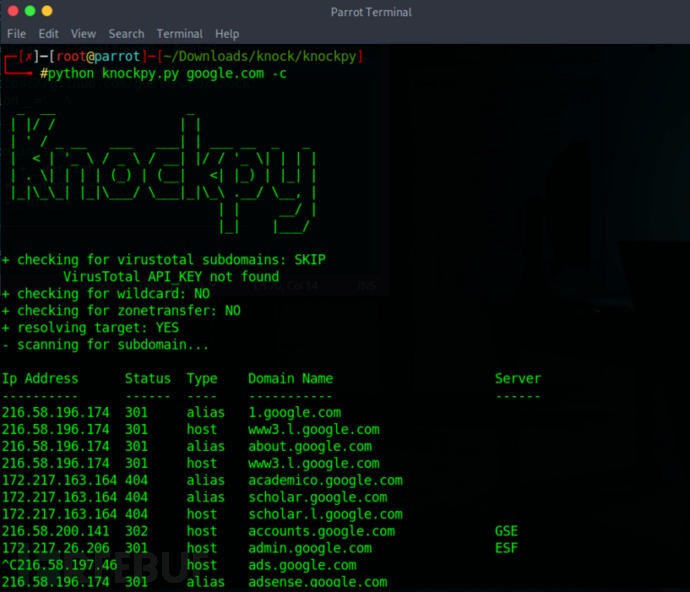

某天,我使用了Knock Subdomain Scan和Sublist3r等其它工具去探测谷歌子域名信息,大致如下:

之后,我收集到了很多的谷歌在用子域名,有意思的是,当我访问其中的子域名https://tez.google.com/(现在已更名为Google Pay),我发现在其URL链接后包含了名为referrer_id的赋值参数,看似是用来传递某些变量值。

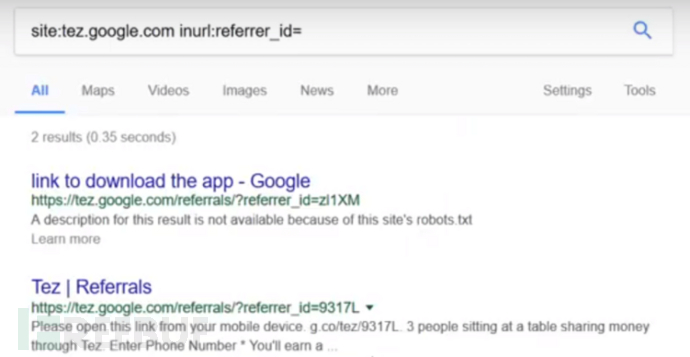

我当即就用谷歌搜索大法来查找referrer_id是否涉及到特定参数的链接,刚好有:

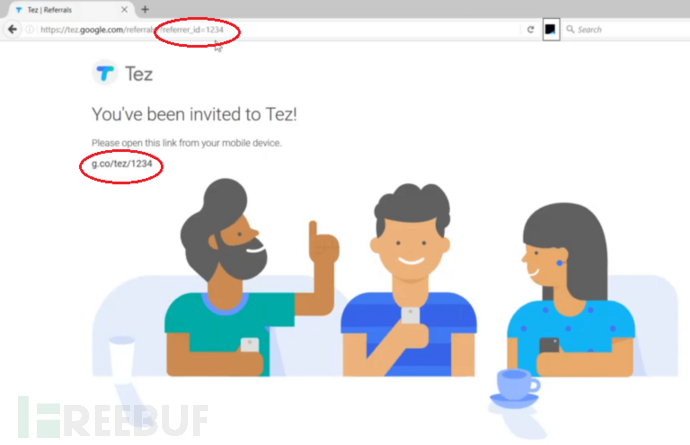

site:tez.google.com inurl:referrer_id=我想方设法对这个referrer_id参数进行了构造利用,都不奏效。但是有意思的是,我发现referrer_id的参数值会响应在https://tez.google.com/的页面中,如下:

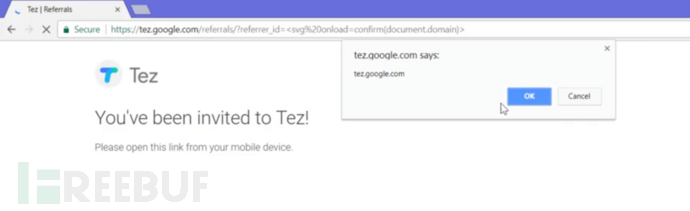

于是,我顺手就往其参数值中构造插入了一个XSS Payload – <svg onload=confirm(document.domain)>,XSS漏洞就这样出现了:

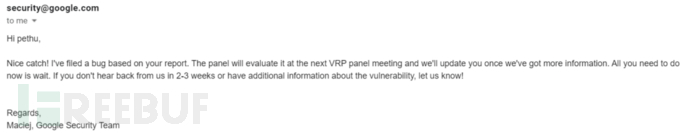

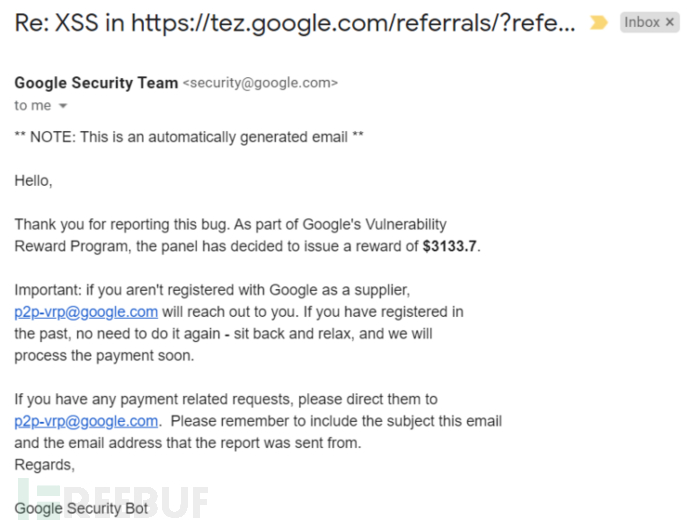

立马,我把该漏洞上报给了谷歌安全团队,之后,谷歌立即对该漏洞进行了分类并告知我漏洞等级和奖励赏金还需要等待评估。

数日过去,我终于收到了谷歌安全团队回复我的邮件,其中说明该漏洞只是一个DOM based XSS,但是谷歌还是奖励了我$3133.7。

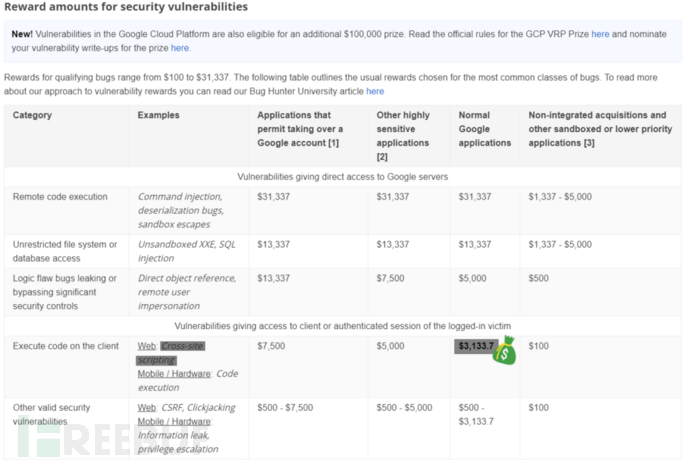

按照谷歌漏洞奖励计划,我上报的漏洞符合以下“客户端代码执行”XSS部分的“谷歌一般应用”$3133.7奖励标准:

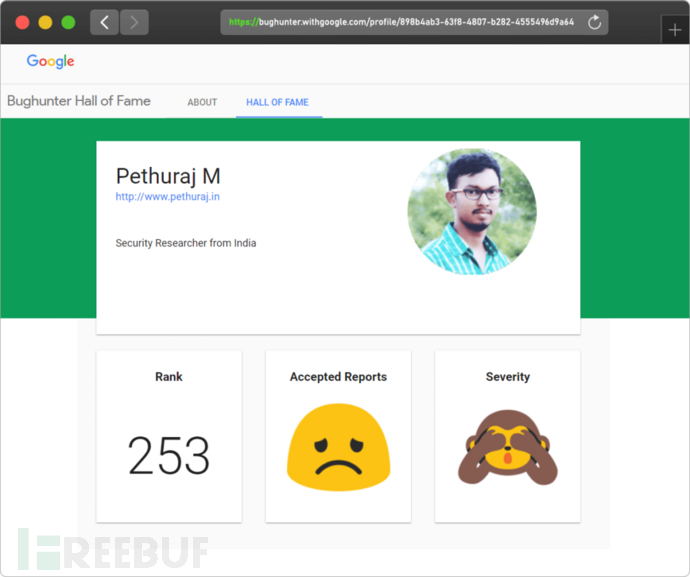

同时,我也被谷歌列入了漏洞名人堂的致谢名单:

*参考来源:pethuraj,clouds 编译整理,转自 FreeBuf