某行小程序投标测试的思路和坑

作者:admin | 时间:2018-11-25 02:22:05 | 分类:黑客技术 隐藏侧边栏展开侧边栏

先发下牢骚吧,最近看FB里面的文章,大体上往底层概念越来越多,各种挖矿木马的,还有各种难理解的概念,都没有勇气点开看看了。

有关Web层次有价值的文献越来越少了,这点最近在打CTF时候也体现出来了,得PWN者得天下…..Web题有点难度的基本就是大杂烩(把所有和Web相关的整合到一起出一道题)

也可能是现在可利益化的圈子比较多,各种小密圈收费即分享的机制(我感觉这种机制也挺挺好,技术无价。)

好啦,到这里了……从这里就开始入正题了。

所谓投标测试,重点你测出的漏洞越多越好,和安全测试一样,不同于渗透。好像有点绕,打一个比方,banner泄露,apache版本泄露,这个基本没什么危害的也可以算漏洞,也是可以加分的。

没啥说的,开始测试(下面可能点有些啰嗦,方便所有人看。),我是直接用手机测试的。

第一个坑:

访问微信小程序显示访问超时?

说明网站使用https,需要把证书传上去,安装就好了。

整好了之后开开心心打开小程序,又发现,TM数据包是加密的,怀着郁闷的心情开始测试,发现测完了只有几个漏洞,确实蛋疼。还好在我东哥夜以继日的的研究下,到了深夜两点,找到了加密方式和密钥(据说是看动漫到了12点多)

第二个坑:

如何获取微信小程序的加密方式?

微信小程序的包其实是储存在本地的,只要是访问过微信小程序,他的包自动下载到本地。在查了半天资料,终于把wxapkg包下载到了本地,然后随便下载个解包工具,就可以得到小程序前端的代码(最好不要用那个nodejs解包的方法)

有了前端代码,很简单的从JS里面调取出来了加密方式,密钥等,原来是ECB加密,把数据包放到了解码那里,终于解码出来了,看到了解码出来的JSON字符串,心想终于可以测业务逻辑漏洞了。就这样第三个坑来了。

第三个坑

这个坑坑了我一晚上,因为这不是我的问题,是解码网站的问题。(这也是这篇文章主要想吐糟的地方)先附上两个解码网站:http://tool.chacuo.net/cryptaeshttp://www.seacha.com/tools/aes.html

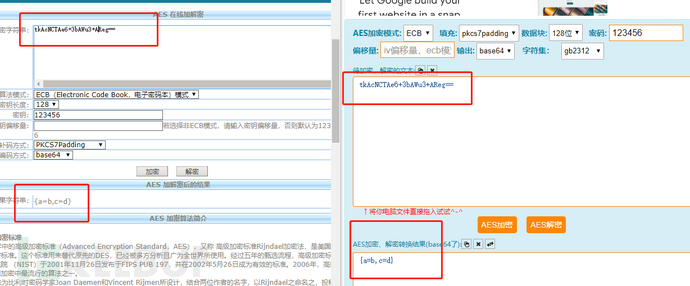

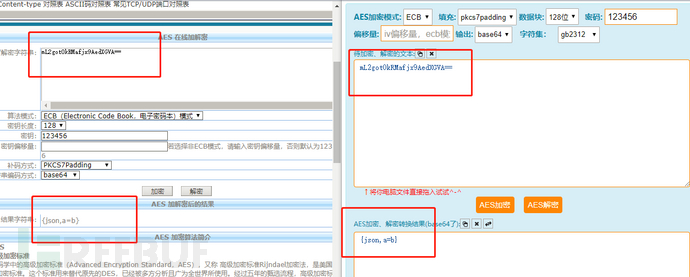

从图可以看出,加密数据,通过密钥解密,然后得到的值是一样的。

然后看下图:

确实没错,相互转换解密没问题。

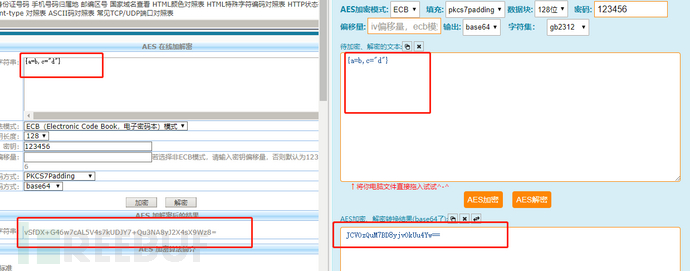

下面再看一张图:

看这张图,我可能遇到了玄学,这还是ECB吗?

为啥加一个双引号就差这么多呢?然后看下图:

看见这张图之后我吐了一口老血,你竟然给我编码…我服了。

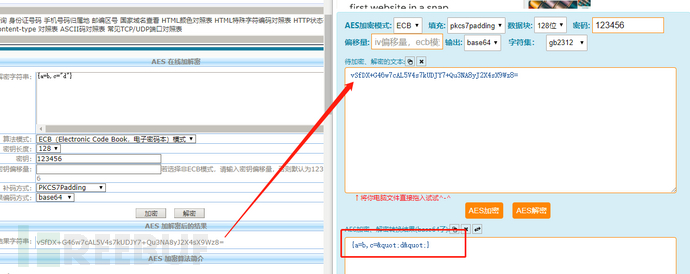

下面说下原理,上图左部分的网站,会把我输入的{a=b,c=”d”} 里面的双引号,先html转义之后,然后再进行ECB加密。

所以这里说一句,上面其实不用理解,记住:我们要用这个网站解密。

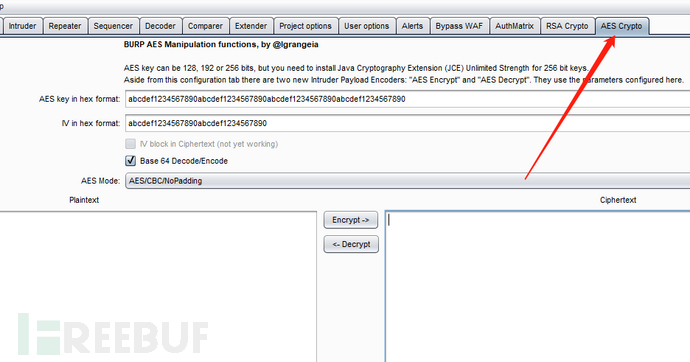

还有点,如果感觉网站很麻烦的话,其实可以把解密集成到burp里面,这样可以方便点。

文章里面不涉及技术,只涉及思路,大家感兴趣根据思路去做一下,自己去踩一下坑,毕竟如果我把所有步骤图放上,按步操作会局限大佬们的思想。

对了,最近SRC的活动又出来了,没事的大佬可以去赚钱去了。。。。

文章有哪些错误,或相互学习讨论的知识可以在评论留言。

*本文作者:一只耗子