译文声明

本文是翻译文章,文章原作者Swati Khandelwal,文章来源:thehackernews.com

原文地址:https://thehackernews.com/2018/03/window-remote-assistance.html

译文仅供参考,具体内容表达以及含义原文为准

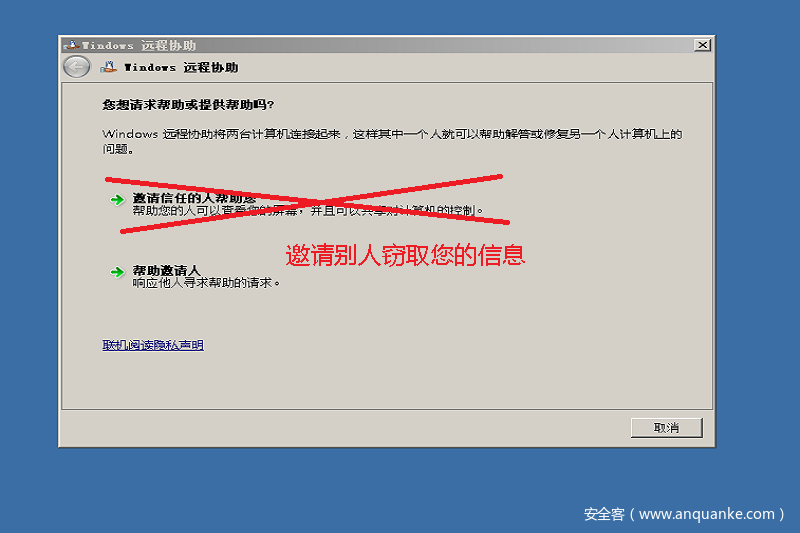

你是不是经常会得到这样一些警告,比如,不管出于什么原因,都不要和不受信任的人共享电脑远程访问权限?但实际上,你甚至不应该接受别人邀请你访问他的电脑的请求。

Windows 远程协助(快速助手)中出现一个严重漏洞,影响所有的 Windows 版本,包括 Windows 10、8.1、RT8.1 和7,并且能导致远程攻击者窃取目标设备的敏感文件。

Windows 快速助手是一款内置工具,允许受用户信任的人接管其电脑(或者允许用户远程控制他人电脑)使得从世界任何地方都能远程帮助用户修复问题。

快速助手功能依靠远程桌面协议 (RDP) 来建立共享权限的双方的安全连接。

然而,趋势科技公司 ZDI 团队的研究员 Nabeel Ahmed 发现并向微软报告了一个存在于快速助手中的漏洞 (CVE-2018-0878),该漏洞可导致攻击者获取进一步攻陷受害者系统的信息。

微软已经在本周发布的“补丁星期二”中修复该漏洞,问题在于 Windows 快速助手处理 XML 外部实体 (XXE) 的方法。

该漏洞影响微软 Windows Server 2016、Windows Server 2012 和 R2、Windows Server 2008 和 R2 SP1、Windows 10(32位和64位)、Windows 8.1(32位和64位)和 RT 8.1 以及 Windows 7(32位和64位)。

利用 Windows 远程助手窃取文件

由于该漏洞的补丁已发布,因此研究人员已公布相关技术详情和 PoC 利用代码。

要利用存在于 MSXML3 解析器中的这个漏洞,黑客需要使用“带外数据检索”技术,主动请受害者通过 Windows 快速助手访问黑客的电脑。

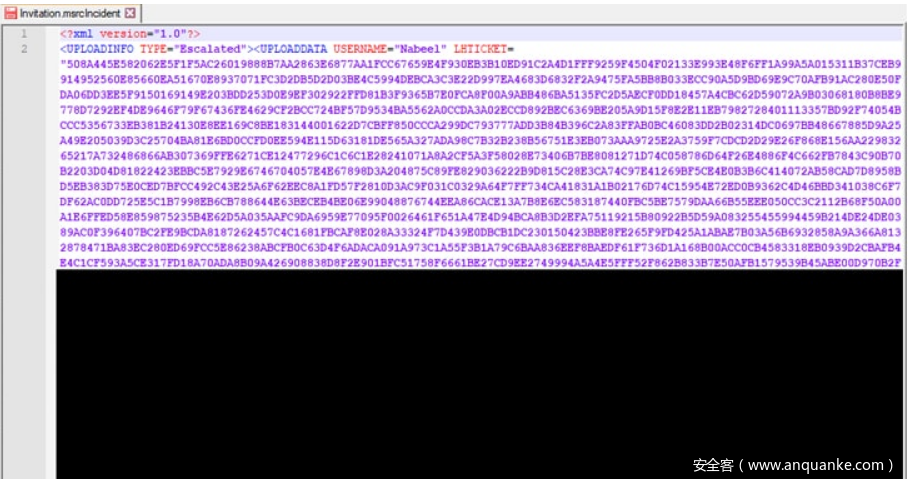

设置好快速助手后,该功能会提供两种选择:邀请别人帮助以及为别人提供帮助。如果选择“邀请别人帮助”,那么该功能会帮助用户生成一个邀请文件“invitation.msrcincident”,该文件中包含具有很多参数的 XML 数据和供认证使用的值。

由于这款解析器无法正确验证内容,因此攻击者只能将特别编制的包含恶意 payload 的快速助手邀请文件发送给受害者,诱骗目标计算机将存储在未知位置的具体文件内容提交给由攻击者控制的远程服务器。

微软解释称,“被盗信息可作为 HTTP 请求的一部分向攻击者提交。在任何情况下,攻击者都无法强制用户查看受攻击者控制的内容,而是必须说服用户采取行动。”

Ahmed 警告称,“这个 XXE 漏洞可针对那些真的以为自己在帮助别人解决 IT 问题的个人发动大规模的钓鱼攻击。提供帮助的人完全没有意识到这个 .msrcincident 邀请文件能够导致自己的敏感信息被盗。”

除了修复微软于本月推出的其它严重漏洞问题外,强烈建议 Windows 用户尽快安装 Windows 快速助手的最新更新。