挖洞经验 | 看我如何在瑞士最大的托管服务提供商系统中发现了一个数据库泄漏漏洞

作者:admin | 时间:2018-3-24 12:03:04 | 分类:黑客技术 隐藏侧边栏展开侧边栏

在研发我们最新的安全软件即服务(SaaS)过程中(该产品允许任何用户检测自己服务器的安全等级),我们对我们自己的网站进行了检测。由于网站托管在瑞士最大的托管服务提供商之一(考虑到相关法律问题,本文暂且将其称作SHP),期望能够找到任何严重的安全漏洞,但很明显我们想错了。

我们研发的这项服务名叫Security Guardian(安全卫士)-【服务传送门】,旨在给用户提供一种简单、快速且直观的形式来检测服务器是否存在漏洞。你只需要让它每天扫描你的服务器,如果检测到了漏洞,它将会发出警报。在该产品的早期测试阶段中,我们让它监控了我们托管在SHP上的其中一个网站,并观察它长时间的运行状态。第一批测试数据非常符合预期,我们没有发现任何漏洞,我们也非常满意,并加入了其他的测试对象(网站服务)。

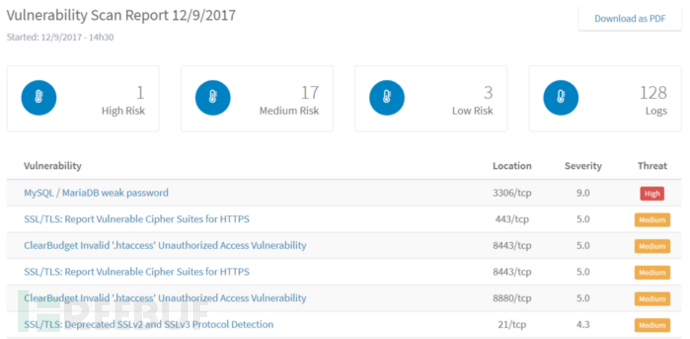

经过几天的监测之后,我们收到了Security Guardian发来的一封邮件,并告知我们它在一台托管了infoteam.ch的服务器中发现了一个严重的安全漏洞。一开始我们是不相信的,这个漏洞涉及MySQL数据库的弱密码问题,严重程度为高危(9/10),所以我们赶紧着手调查该问题。

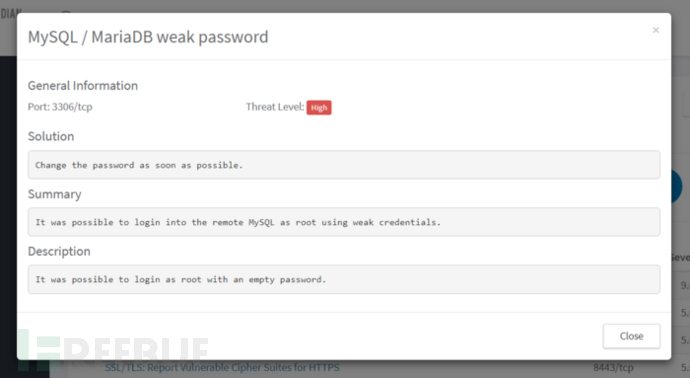

SecurityGuardian每天都会提供一份监控报告,如果发现了漏洞,便会在报告中提供关于该漏洞的简单信息。而当天那份报告中提到的是,攻击者将有可能在不需要密码的情况下啊使用root账号远程登录数据库,这就非常奇怪了,毕竟我们使用的是瑞士最大的托管服务提供商之一的SHP。

由于该产品目前仍处于初期测试阶段,我们开始还认为可能是我们的产品出现了bug。但是我们还是决定手动登录数据库,然后看看这个漏洞是否真的存在。果然,我们的产品没有漏洞,我们真的可以使用一个简单的SQL客户端,并在没有密码的情况下登录进数据库。

登录之后,我们就可以直接访问该服务器上的所有数据库信息了,其中还包括大量客户的信息。虽然我们只有数据库的只读权限,我们并不能修改或删除其他数据,但是对于客户(包括我们在内)来说这绝对是一个严重的安全漏洞。

我们迅速跟该团队取得了联系,他们也很快响应了我们。随后,他们便立刻着手调查并修复了该漏洞。但是,他们并没有向我们解释为何会出现这个问题,以及为何root账号可以在没有密码的情况下实现访问,他们只表示自己毫不知情…

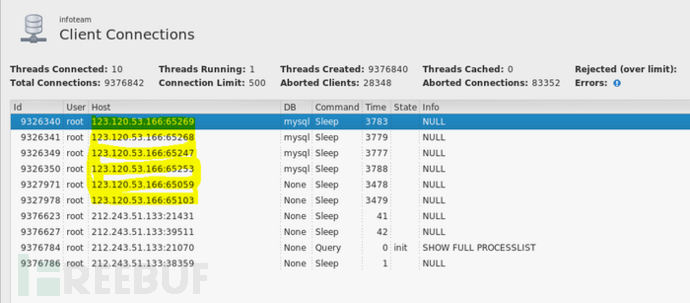

既然已经登录进去了,那我们就看一看除了我们之外还有谁访问了这个数据库。我们发现,其实我们“并不孤单”,因为有些来自天朝的“用户”也使用了root账号访问了这台服务器的数据库。

当他们修复了这个漏洞之后,Security Guardian也确认了这个漏洞的修复情况。但是在一周之后,我们又收到了Security Guardian的新警报,并告知我们这个漏洞又出现了。接下来,故事又重演了一遍。我们跟托管商联系,然后再一次修复漏洞,这简直太不专业了。不过这一次,他们屏蔽了我们扫描器的IP地址,所以我们就不能再对他们的服务器进行扫描了!WTF???

总结

我们想要告诉大家的是,即使你使用的是云服务器,也并不意味着你不需要关心它的安全性了,千万不要盲目地相信你的主机服务提供商,哪怕它是最著名的那一家。这个故事可能会发生在任何人的身上,这就是为什么连续监控服务器安全性会是一个非常重要的任务了。

后话

现在,Security Guardian已经准备好了,感兴趣的同学可以直接使用该服务,只需要几秒钟你就可以知道自己的服务器是否安全了。如果你不扫描的话,你可能永远不知道原来你所使用的服务器存在“那么多”安全漏洞。

SecurityGuardian:【立即使用】

* 参考来源:infoteam,FB小编Alpha_h4ck编译