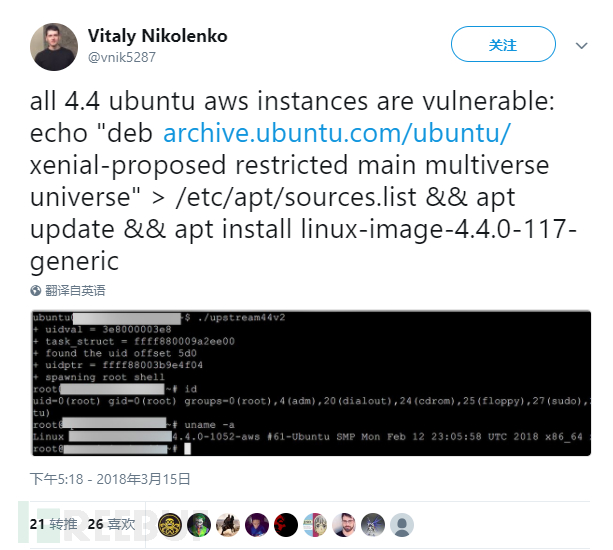

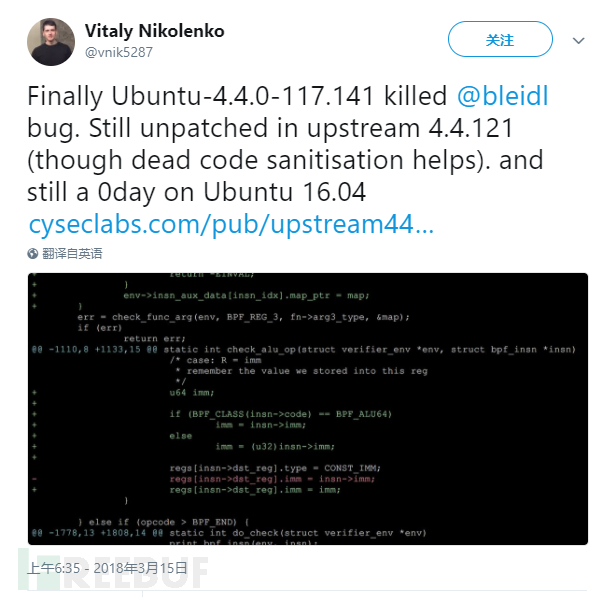

今天下午,Twitter 用户 @Vitaly Nikolenko 发布消息,称 ubuntu 最新版本(Ubuntu 16.04)存在高危的本地提权漏洞,而且推文中还附上了 EXP 下载地址。

Ubuntu是一个以桌面应用为主的开源GNU/Linux操作系统,基于Debian GNU/Linux。

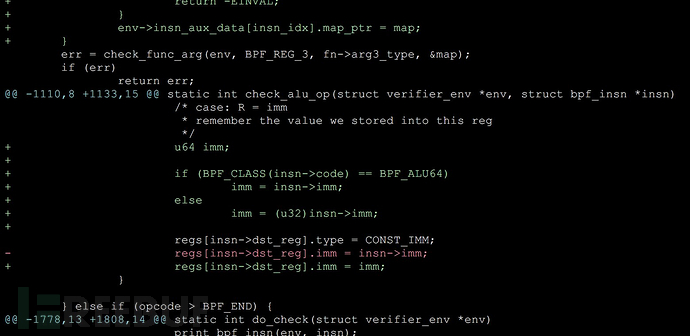

此次发布的 EXP 即为 CVE-2017-16995 Linux 内核漏洞的攻击代码。该漏洞存在于Linux内核带有的eBPF bpf(2)系统调用中,当用户提供恶意BPF程序使eBPF验证器模块产生计算错误,导致任意内存读写问题。 非特权用户可以使用此漏洞获得权限提升。

@Vitaly Nikolenko 表示,这个漏洞目前还是 0-day。

感兴趣的用户可以点击此处下载 EXP 的 payload,并参考 @Vitaly Nikolenko 给出的更新版 apt 源、数据以及镜像等内容,进行验证。

漏洞评分

CVSS3 Base Score 7.8

CVSS3 Base Metrics CVSS:3.0/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

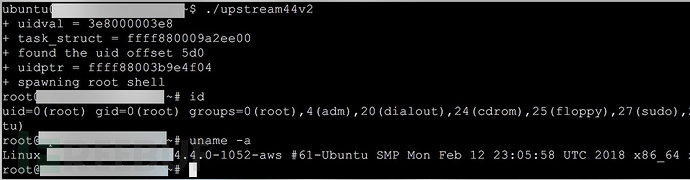

漏洞复现

影响范围

Linux Kernel Version 4.14-4.4

仅影响Ubuntu/Debian发行版本

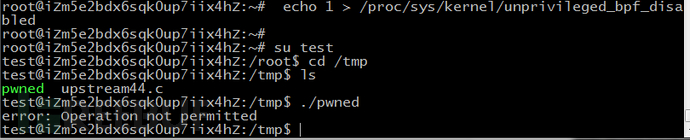

修复建议

Ubuntu 官方暂时没有给出修复方案,FreeBuf 建议:

1. 通过设置参数”kernel.unprivileged_bpf_disabled = 1 ”限制对bpf(2)调用 ,当服务器重启失效;

2. 升级 Linux Kernel 版本,需重启服务器生效

echo "deb http://archive.ubuntu.com/ubuntu/ xenial-proposed restricted main multiverse universe" > /etc/apt/sources.list && apt update && apt install linux-image-4.4.0-117-generic 建议关注 Ubuntu 官方安全漏洞公告页面:https://usn.ubuntu.com/。

FreeBuf 也将持续关注进展。

参考来源

1. http://cyseclabs.com/exploits/upstream44.c

2. https://bugs.chromium.org/p/project-zero/issues/detail?id=1454&desc=3

*本文作者:AngelaY