SearchSploit漏洞查找工具使用指南

作者:admin | 时间:2017-9-3 16:33:40 | 分类:黑客技术 隐藏侧边栏展开侧边栏

什么是SearchSploit:

“searchsploit”是一个用于Exploit-DB的命令行搜索工具,它还允许你随身带一份Exploit-DB的副本。

SearchSploit为您提供了在本地保存的存储库中执行详细的离线搜索的能力。这种能力特别适用于在没有互联网接入的情况下对网络进行安全评估。许多漏洞都包含了二进制文件的链接,这些文件不包含在标准存储库中,但可以在我们的Exploit-DB二进制文件中找到。

如果您预计您将在一个没有Internet的网络环境进行渗透测试,请确保您检查了两个存储库,以获得最完整的数据集。注意,这个工具的名称是“SearchSploit“,顾名思义,它将搜索所有的漏洞和shellcode。它不会包含任何文件和谷歌黑客数据库的结果

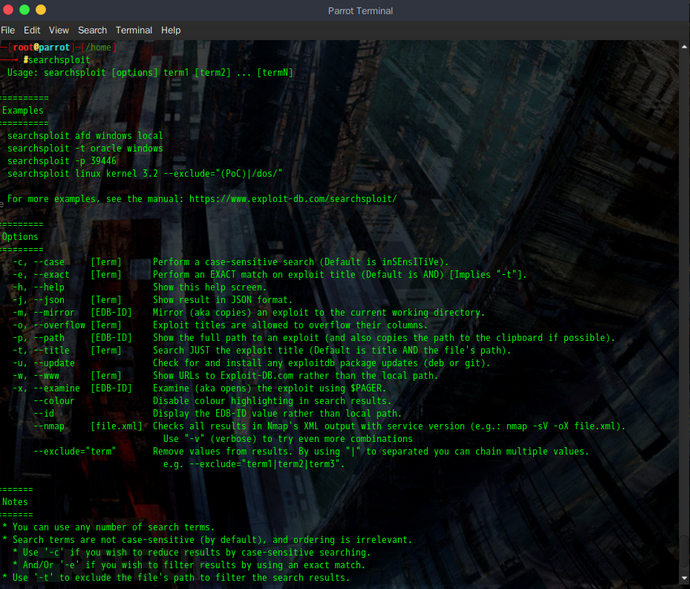

终端输入searchsploit启动(已经默认在Kali/Parrot中安装)

详细参数

Usage: searchsploit [options] term1 [term2] ... [termN] ==========

Examples

==========

searchsploit afd windows local

searchsploit -t oracle windows

searchsploit -p 39446 searchsploit linux kernel 3.2 --exclude="(PoC)|/dos/" For more examples, see the manual: https://www.exploit-db.com/searchsploit/ =========

Options

=========

-c, --case [Term] 区分大小写(默认不区分大小写)

-e, --exact [Term] 对exploit标题进行EXACT匹配 (默认为 AND) [Implies "-t"].

-h, --help 显示帮助

-j, --json [Term] 以JSON格式显示结果

-m, --mirror [EDB-ID] 把一个exp拷贝到当前工作目录,参数后加目标id

-o, --overflow [Term] Exploit标题被允许溢出其列

-p, --path [EDB-ID] 显示漏洞利用的完整路径(如果可能,还将路径复制到剪贴板),后面跟漏洞ID号

-t, --title [Term] 仅仅搜索漏洞标题(默认是标题和文件的路径)

-u, --update 检查并安装任何exploitdb软件包更新(deb或git)

-w, --www [Term] 显示Exploit-DB.com的URL而不是本地路径(在线搜索)

-x, --examine [EDB-ID] 使用$ PAGER检查(副本)Exp

--colour 搜索结果不高亮显示关键词

--id 显示EDB-ID

--nmap [file.xml] 使用服务版本检查Nmap XML输出中的所有结果(例如:nmap -sV -oX file.xml)

使用“-v”(详细)来尝试更多的组合

--exclude="term" 从结果中删除值。通过使用“|”分隔多个值

例如--exclude=“term1 | term2 | term3”。

=======

Notes

=======

* 你可以使用任意数量的搜索词。

* Search terms are not case-sensitive (by default), and ordering is irrelevant.

* 搜索术语不区分大小写(默认情况下),而排序则无关紧要。

* 如果你想用精确的匹配来过滤结果,请使用用 -e 参数

* 使用' - t '将文件的路径排除,以过滤搜索结果

* 删除误报(特别是在搜索使用数字时 - i.e. 版本).

* 当更新或显示帮助时,搜索项将被忽略。 使用实例

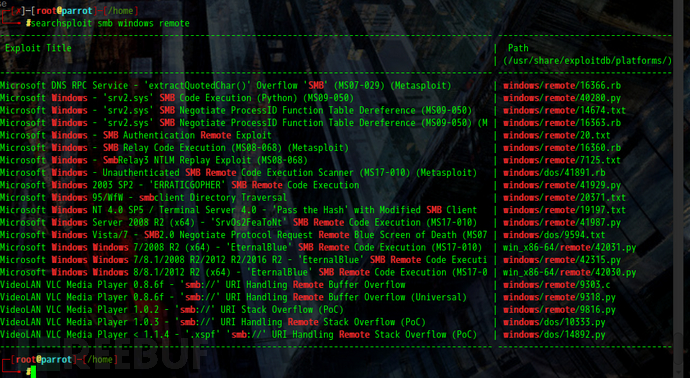

基本搜索

基本搜索会同时匹配标题和路径中的内容

如:searchsploit smb windows remote

注意:SearchSploit使用AND运算符,而不是OR运算符。使用的术语越多,滤除的结果越多。Tip:如果你没有收到预期的结果,可以使用更通用的术语进行更广泛的搜索。如:Kernel 2.6.25 - >Kernel 2.6 / / Kernel 2.x。Tip:不要使用缩写如:SQLi -> SQL Injection。

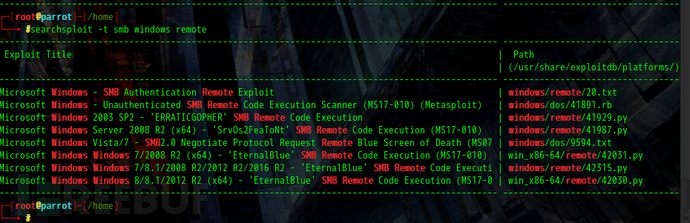

标题搜索

标题搜索只匹配标题,不会对路径中的关键词进行匹配

如:searchsploit -t smb windows remote

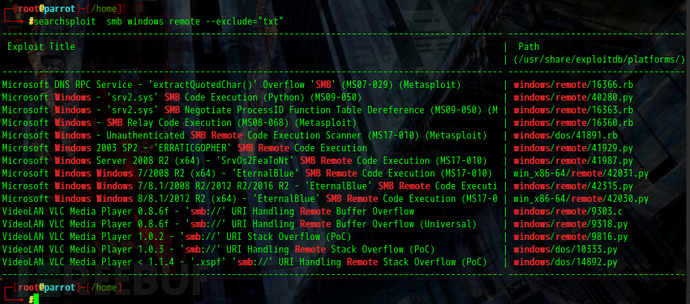

删除不想要的结果

使用--exclude=选项删除不想要的结果

如:searchsploit smb windows remote --exclude="(POC)|txt"

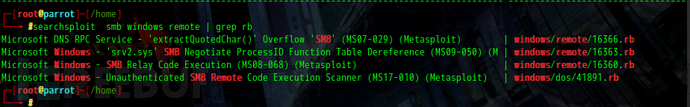

利用管道输出(删除不想要的结果的另一种方法)

如:searchsploit smb windows remote | grep rb 只显示rb文件

Pro Tip:建议使用grep而不是“dos”

复制到剪贴板

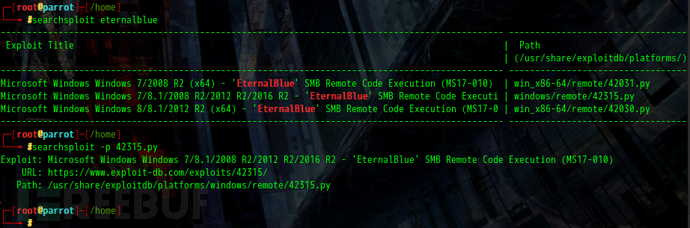

-p参数可以获取更多关于该漏洞的信息,以及将完整的路径复制到剪贴板上(如果可能的话)

如:searchsploit -p 42315.py

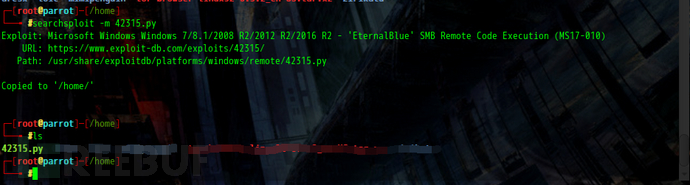

复制到文件夹

不建议在本地的漏洞数据库中修改exp,建议使用-m参数复制那些有用的到当前的工作目录

如:searchsploit -m 42315.py

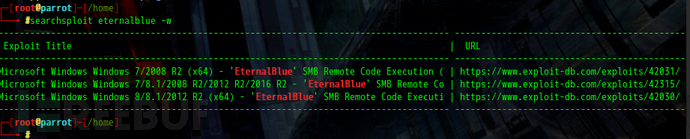

联网搜索

一些开发的元数据没有保存在本地,如果要访问他们,需要联网搜索

如:searchsploit eternalblue -w

*本文作者:Akira