CIA Vault7 系列后续:新工具“Elsa”可通过WiFi对用户进行定位

作者:admin | 时间:2017-6-30 02:32:05 | 分类:黑客技术 隐藏侧边栏展开侧边栏

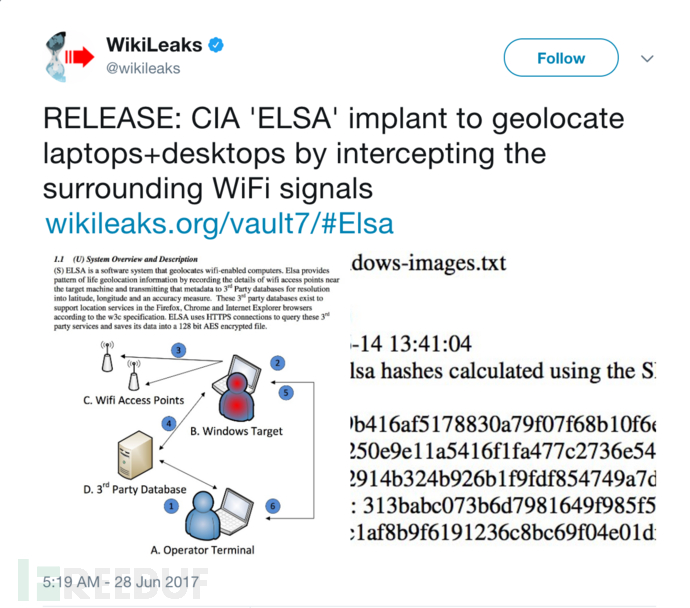

6月28日,维基解密发布了第十二款来自CIA的新工具—— ELSA 的说明文档。这款工具可以通过 WiFi 进行目标用户的地理位置定位,甚至在用户计算机 WiFi 离线状态也可进行定位。目前公开的这份文档依旧属于 Vault 7 系列文档的一部分。FreeBuf 此前也报道过 Vault 7 系列的多款框架和工具,如 Cherry Blossom ,Athena 等等。该系列文件据称均是从 CIA 黑客和内部使用者处窃取出来的。

如果目标设备连接上了网络,恶意程序就会自动尝试使用谷歌或微软的公共地理位置数据库进行地理位置匹配,并将经纬度数据及时间戳一起保存下来。—— WikiLeaks

ELSA 工具主要针对具备 WiFi 功能的 Windows 设备,可以通过附近的 WiFi 网络接入点的 ESS (Extended Service Set)数据匹配地理信息数据库后定位用户的位置。此次维基解密发布的 42 页文档说明中,将该工具的名字定为 ELSA 。文档手册中包含了一张图片,用以解释 CIA 人员是如何使用这个工具的。具体的操作步骤也可以从图中获知:

使用方法

第一步

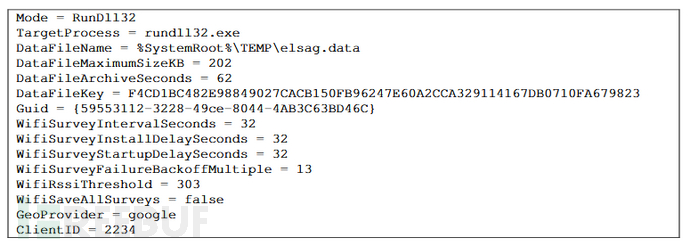

CIA人员需要根据目标环境配置 ELSA 恶意软件。这个过程主要通过“ PATCHER wizard ”完成,该工具生成 ELSA payload (一个简单的 DLL 文件)。目标环境变量包括如下:

目标处理器架构(x86 还是. x64)

所需模式(dllhost, svchost, rundll32 还是 appinit)

所需地理位置提供商(Microsoft 还是 Google)

所需最大的 log 文件大小

是否通过目标的AP列表解析地理位置

Sample ELSA config

第二步

CIA 人员需要在目标用户的 Win 计算机上部署 ELSA 。由于 ELSA 是植入式的恶意程序,所以 CIA 人员很可能是通过使用其他 CIA 入侵工具和漏洞来将该恶意程序植入到目标 PC 上的。

第三步

ELSA 随后按照计划开始收集 WiFi 接入点信息,即便用户断开与 WiFi 的连接,ELSA 也是可以收集数据的。

ELSA 通过扫描附近的网络收集 ESS 信息。ESS 数据则包含了 MAC 地址,SSID 等信息。这些信息存储在本地 log 文件中,使用 128AES 进行加密。

第四步

当目标用户连接上网络,ELSA 则会使用收集到的 WiFi 数据,并利用第三方的数据库进行地理信息位置的匹配。

每一个 ESS 信息都对应着一个地理位置,这个数据就能够让 CIA 的相关人员追踪该用户大致的地理位置。

而第三方库则是来自 Google 或微软,他们使用地理信息进行浏览器的追踪定位。

第五步

CIA 人员连接到目标用户电脑获取到 ELSA log 文件。这一步依旧是使用植入 ELSA 的工具实现的,当然,也可以使用其他工具。

第六步

CIA 人员解密 log 文件,继续分析目标用户获取所需结果。有时可能为了提升查询的准确度,他们会使用其他的EES地理位置数据库来进行重复查询。

ELSA 文档下载地址点这里

Vault 7 系列文件一览

目前的这份文档说明依旧是 Vault7 系列文档的一部分,改系列文件据称是从 CIA 黑客和内部使用者处窃取出来的。下面是目前已经公开的 Vault7 系列工具及公开日期:

ELSA malware – 6 月 28 日, 2017

Cherry Blossom – 6 月 15 日, 2017

Pandemic – 6 月 1 日, 2017

Athena – 5 月 19 日, 2017

AfterMidnight – 5 月 12 日, 2017

Archimedes – 5 月 5 日 , 2017

Scribbles – 4 月 28 日 , 2017

Weeping Angel – 4 月 21 日, 2017

Hive – 4 月 14 日, 2017

Grasshopper – 4 月 7 日, 2017

Marble Framework – 3 月 31 日, 2017

Dark Matter – 3 月 23 日, 2017

*参考来源:securityaffairs,bleepingcomputer,securityweek,Elaine编译