NSA黑客工具泄露 网络世界的灾难级危机如何应对?

作者:admin | 时间:2017-4-18 01:54:40 | 分类:黑客技术 隐藏侧边栏展开侧边栏

根据360安全响应中心,会同360互联网安全中心、360伏尔甘实验室、360冰刃实验室、360安全卫士产品团队、360天眼实验室、360天擎终端安全产品团队对NSA渗透工具被曝光事件的初步判定,此次事件,是最近五年当中,对政企网络安全影响最大的事件之一。网络安全行业将此次事件描绘为“网络世界的重大灾难级危机”。

由于被泄漏出的工具属于美国国家安全局使用的攻击武器,其使用的漏洞的危险程度、漏洞利用程序的技术水平、以及工具工程化水平,都属于世界顶级水平。这些工具的泄漏,将会极大提升黑色产业链、商业间谍组织和国家级APT攻击的技术水平,相应也会对防护系统提出更高的要求。

泄漏的漏洞信息、利用工具完整性和实用性很强,可以预期未来的很短时间内,这类工具会被广泛利用。因此针对政企单位的网络的防护工作,应该立即展开,这是与黑色产业链、商业间谍组织赛跑的过程,响应速度越快、执行越迅速,对于政企单位的风险会越低。信息安全负责人应该将此工作作为本单位近期的重要的工作来执行。安全部门负责人应该协调相关的IT运维部门和各IT技术和服务供应商一同应对,而非由安全部门独立工作。

由于此次泄漏事件的长期影响,信息安全负责人应该基于此次事件的应急过程,重新审视本单位的应急响应能力和IT与安全运营的整体成熟度,并针对本单位的弱点进行尽快的补齐。

本次事件当中对政企单位网络影响最大的是针对Windows系统的漏洞和攻击,响应工作应该围绕漏洞的分析展开。需要尽快从漏洞的攻击面、潜在的攻击路径方面进行分析,制定快速发现,应急处置及漏洞根除方面的策略和工作。

基本信息和判断

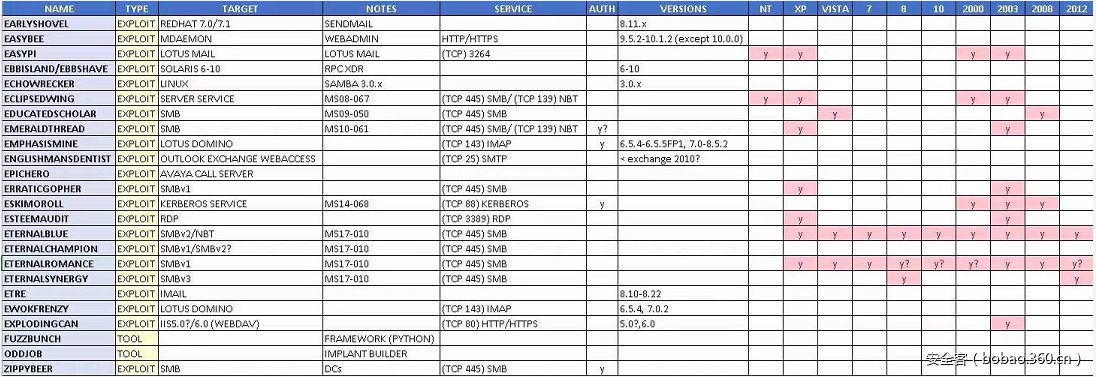

影响微软产品的漏洞攻击工具一共12个:

1. EternalBlue(永恒之蓝) : SMBv1 漏洞攻击工具,影响所有Windows平台,还在支持期的系统打上MS17-010 可以免疫,不再支持期的系统,可以禁用SMBv1(配置注册表或组策略,需要重启)

2. EmeraldThread(翡翠纤维): SMBv1漏洞攻击工具,影响XP、2003、Vista、2008、Windows7、2008 R2,已经被MS10-061修复。

3.EternalChampion(永恒王者): SMBv1漏洞攻击工具,影响全平台,已经被MS17-010修复,不在支持期的系统,可以禁用SMBv1(配置注册表或组策略,需要重启)

4.ErraticGopher(古怪地鼠): SMB漏洞攻击工具,只影响XP和2003,不影响Vista以后的系统,微软说法是Windows Vista发布的时候修复了这个问题,但是并未提供针对XP和2003的补丁编号。

5.EskimoRoll(爱斯基摩卷):Kerberos漏洞攻击工具,影响2000/2003/2008/2008 R2/2012/2012R2 的域控服务器,已经被MS14-068修复。漏洞在Windows 2000 Server当中也存在,但是没有补丁。

6.EternalRomance(永恒浪漫): SMBv1漏洞攻击工具,影响全平台,被MS17-010修复,不在支持期的系统,可以禁用SMBv1(配置注册表或组策略,需要重启)

7. EducatedScholar(文雅学者) : SMB漏洞攻击工具,影响VISTA和2008,已经被MS09-050修复.

8. EternalSynergy(永恒增效): SMBv3漏洞攻击工具,影响全平台,被MS17-010修复,不在支持期的系统,建议禁用SMBv1和v3(配置注册表或组策略,需要重启)

9. EclipsedWing(日食之翼):Server netAPI漏洞攻击工具,其实就是MS08-067,影响到2008的全平台,打上补丁就行。

10.EnglishManDentist(英国牙医):针对Exchange Server的远程攻击工具,受影响版本不明,但微软说仍在支持期的Exchange Server不受影响,建议升级到受支持版本

11.EsteemAudit(尊重审计):针对XP/2003的RDP远程攻击工具,无补丁,不在支持期的系统建议关闭RDP禁用,或者严格限制来源IP

12. ExplodingCan(爆炸罐头):针对2003 IIS6.0的远程攻击工具,需要服务器开启WEBDAV才能攻击,无补丁,不再支持期的系统建议关闭WEBDAV,或者使用WAF,或者应用热补丁

其他受影响产品和对应工具5个:

EasyBee(轻松蜂):MDaemon邮件服务器系统,建议升级或停用

EasyPi(轻松派):Lotus Notes ,建议升级或停用

EwokFrenzy(狂暴伊沃克):Lotus Domino 6.5.4~7.0.2 建议升级或停用

EmphasisMine(说重点):IBM Lotus Domino 的IMAP漏洞,建议升级或停用

ETRE:IMail 8.10~8.22远程利用工具,建议升级或停用

整体影响评估

1. 影响范围包括全部主要版本的Windows操作系统,对互联网部分和企业内网部分会产生重大影响;

2. 主要受影响服务、端口为:IIS服务,137、139、445、3389端口的服务;

3. 预期上述服务的漏洞可被高效地利用,进而发动“蠕虫病毒”式的大范围二次攻击;

4. 预期黑色产业将利用此漏洞发动勒索式攻击;

5. 可受影响区域:互联网区域、办公区域和内网(核心、业务)。

建议应急策略

本次曝光的工具,大部分是针对Windows操作系统的远程攻击程序,通过这些工具,可以实现在Windows系统远程植入恶意代码。这些攻击手段所使用的漏洞,如果针对的是还在服务期的系统,微软大部分已经提供了补丁。响应工作应该基于漏洞的攻击面展开,从快速发现,应急处置及漏洞根除三个方面进行处置。

1.确认影响范围:

1)确认互联网边界是否存在WindowsServer 2003开启远程桌面服务及IIS服务。

2)内部范围自查RDP服务的使用范围,针对所有Windows 2003并开启远程桌面服务的主机确定业务需求:是否需要开启远程桌面、是否有远程桌面的替代方案。如必须开启远程桌面的Windows 2003主机,需确定业务需求范围,针对性的开启访问控制白名单策略,确保只有授信人员才可以访问。

3)内部范围自查共享服务的使用范围,在没有明确业务场景的条件下禁止135及445的端口通信。如果业务场景需要使用SMB共享服务,需根据业务需要逐条开放访问控制白名单策略,防止可能发生的蠕虫病毒大范围传播。

2.应急处置手段:

1)确保每台主机上的终端安全软件、策略和防护特征是最新的。

2) 针对还在服役的运行有IIS6.0 的 Windows Server 2003服务器,尽可能下线、迁移直接面向互联网提供服务的服务器。

3)升级相关NGFW及IPS规则。

3.根治手段

1)在网络边界访问控制设备上禁止从不可信网络(互联网)来源的入站139、445端口的访问;对于终端服务的访问端口3389设置严格访问来源控制,只允许可信来源IP访问。

2)检查确认网络中的Windows系统,无论客户端还是服务器系统,安装了最新的安全补丁。具体到本次事件,可以重点关注下列历史补丁包是否已经安装:

MS08-067

MS09-050

MS10-061

MS14-068

MS17-010

如果没有打全,请安排补丁升级计划。

3)如果政企单位使用了域控服务器和Exchange服务器,请安排微软服务商针对域控服务器和Exchange服务器打补丁。

360产品针对该事件的处置建议

1. 360新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,通过更新IPS特征库已经完成了对上述攻击工具相关漏洞的防护,建议用户尽快将IPS特征库升级至“20170415”版本。

2. 360天眼未知威胁感知系统的流量探针在第一时间加入了其中几款最严重的远程代码执行漏洞的攻击检测,包括EternalBlue、EternalChampion、EternalRomance、EternalSynergy等。另外,其他利用工具的检测规则在持续跟进中,请密切关注360天眼流量探针规则的更新通知。

360天眼产品的应急处置方案:360天眼流量探针(传感器)通过:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级。

3. 360威胁情报中心已经第一时间协助360杀毒处理了涉及到的黑客工具。

4. 如果发现网络内存在相关告警,请立即联系360安全服务团队 4008-136-360。

本文由 安全客 原创发布