Emlog后台拿shell方法合集

作者:admin | 时间:2016-8-9 13:40:15 | 分类:黑客技术 隐藏侧边栏展开侧边栏

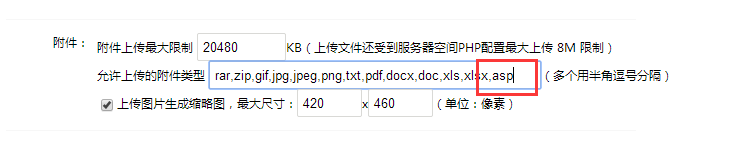

1.拿到我们emlog的后台权限后,在设置那里有个“允许上传的附件类型 ”

虽然说emlog限制了添加php的后缀,可惜没把asp的也给限制了,随意造成一些“Hacker”有机可乘,拿下shell。直接在文章上传附近那里上传一个asp的木马就可以拿下权限webshell。

2.通过上传模板、插件这两个功能来拿到我们的shell,总所周知emlog模板的存在地址是content\templates这个目录,而插件目录是content\plugins。我们只需要随便在emlog官网上下载个模板或者插件,然后在模板或者插件里加入进去一个php的木马,然后访问上传上去的模板或者插件的目录获得我们的shell。

比如:我们上传一个名字为One的模板,我们在他的压缩包里加入了一个名为php.php的木马,那么我们成功上传上去shell的地址就是http://xxx.com/content/templates/one/php.php。利用插件获得shell原理一样。